Aperçu des fonctionnalités du pare-feu

Les pare-feu contrôlent le trafic entre les réseaux internes et externes et sont au cœur d’une politique de sécurité réseau solide. Les lames logicielles Check Point sont un ensemble de fonctionnalités de sécurité qui garantissent que la Passerelle de sécurité ou le serveur de gestion de la sécurité offre les fonctionnalités et les performances correctes. Le pare-feu Check Point fait partie de l’architecture de lame logicielle qui fournit des fonctionnalités de pare-feu » de nouvelle génération « , notamment:

- Connectivité VPN et périphérique mobile

- Identité et connaissance de l’ordinateur

- Accès et filtrage Internet

- Contrôle des applications

- Prévention des intrusions et des menaces

- Prévention des pertes de données

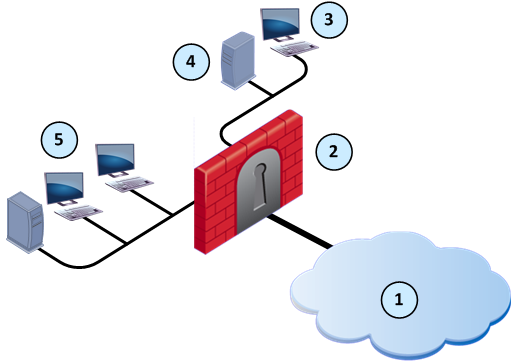

Composants de la solution Check Point

|

Item |

Description |

|---|---|

|

Internet et réseaux externes |

|

|

Security Gateway |

|

|

SmartDashboard |

|

|

Security Management Server |

|

|

Internal network |

These are the primary components of a Check Point solution:

- Passerelle de sécurité – Le moteur qui applique la politique de sécurité de l’organisation, est un point d’entrée vers le réseau local et est géré par le serveur de gestion de la sécurité.

- Serveur de gestion de la sécurité – L’application qui gère, stocke et distribue la stratégie de sécurité aux passerelles de sécurité.

- SmartDashboard – Un client de point de contrôle utilisé pour créer et gérer la stratégie de sécurité.

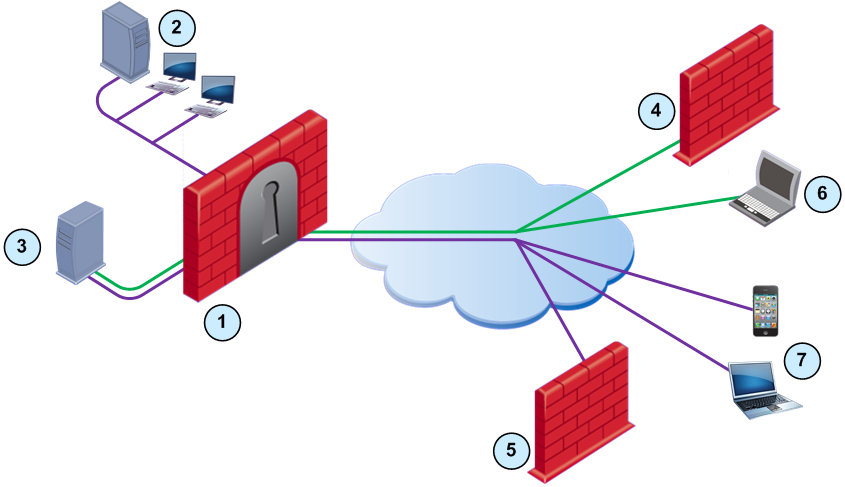

Configuration réseau à double pile (IPv4 et IPv6)

Vous pouvez facilement configurer le pare-feu pour qu’il prenne en charge un réseau à double pile qui utilise des adresses IPv4 et IPv6. Configurez une ou plusieurs interfaces avec les adresses IPv4 et IPv6 applicables.

|

Item |

Description |

||

|---|---|---|---|

|

|

IPv4 network traffic |

||

|

|

IPv6 network traffic |

||

|

Security Gateway for dual stack network |

|||

|

Internal network (IPv6 traffic) |

|||

|

Dual stack web server in the DMZ |

|||

|

Security Gateway for IPv4 network |

|||

|

Security Gateway for IPv6 network |

|||

|

Mobile device (IPv4 traffic) |

|||

|

Mobile devices (IPv6 traffic) |

|||

|

|

Note – For R76 Security Gateways and higher, you can configure the interfaces to use only IPv6 addresses. |

||

Contrôle d’accès et Base de règles

Un objectif principal d’un pare-feu est de contrôler l’accès et le trafic vers et depuis les réseaux internes et externes. Le pare-feu permet aux administrateurs système de contrôler en toute sécurité l’accès aux ordinateurs, aux clients, aux serveurs et aux applications. La base de règles de pare-feu définit la qualité du contrôle d’accès et des performances du réseau. Les règles qui sont conçues correctement garantissent qu’un réseau:

- Permet uniquement les connexions autorisées et empêche les vulnérabilités dans un réseau

- Donne aux utilisateurs autorisés l’accès aux réseaux internes corrects

- Optimise les performances du réseau et inspecte efficacement les connexions

Licences

Certaines fonctionnalités LTE nécessitent des licences spéciales installées sur les passerelles de sécurité. Le serveur de gestion ne nécessite pas de licences spéciales.

- Les fonctionnalités GTP nécessitent une licence d’opérateur, ou la licence GX/GTP antérieure.

- CGNAT nécessite la licence du transporteur.

- L’inspection du SCTP et du diamètre nécessite la licence du transporteur.

S’il n’y a pas de licence d’opérateur sur la passerelle de sécurité, vous ne pouvez pas installer une stratégie comportant les règles suivantes :

- Règles CGNAT

- Règles avec les services SCTP ou Diameter

- Règles avec Service=Any et la correspondance pour n’importe quel attribut est activée pour un service SCTP.

Notes

- Les services définis dans Services >Autres ne nécessitent pas de licence d’opérateur.

- Les connexions SCTP correspondant à d’autres services ne sont pas inspectées.

Comment utiliser ce Guide

Lorsque vous configurez un Pare-feu, il est nécessaire que vous compreniez comment il est connecté aux autres Lames logicielles. Par exemple, vous devez ajouter une règle pour que le pare-feu autorise les utilisateurs distants à se connecter au réseau interne. En outre, vous pouvez activer les lames logicielles pour fournir une protection avancée pour le réseau, telles que les IPS et les Anti-Bots.

Certaines sections de ce guide vous expliquent comment activer un exemple de configuration d’une lame logicielle. Assurez-vous de lire le Guide d’administration applicable à la lame logicielle avant de configurer la fonctionnalité pour un environnement de production. Chaque section explique également les règles que vous devez ajouter à la base de règles de pare-feu pour terminer la configuration de cette fonctionnalité.

Software Blades in this Guide

|

Software |

Blade |

Chapter |

|---|---|---|

|

|

Firewall |

Creating a Strong Firewall Security Policy Configuring the NAT Policy |

|

|

Mobile Access |

Remote Access to the Network |

|

|

IPsec VPN |

Creating VPN Policies |

|

|

Identity Awareness |

Adding Users to the Security Policy |

|

|

URL Filtering |

Defining an Internet Access Policy |

|

|

Application Control |

|

|

|

IPS |

Defending against Network Intrusions |

|

|

Anti-Bot |

|

|

|

Anti-Virus |

Threat Prevention Policies |

|

|

Anti-Spam |

|

|

|

Data Loss Prevention |

Securing Data |

|

|

Advanced Networking & Clustering |

Maximizing Network Performance |

|

|

SmartEvent |

Monitoring and Logging |

|

|

SmartLog |

Barre d’outils SmartDashboard

Vous pouvez utiliser la barre d’outils SmartDashboard pour effectuer ces actions :

|

Icône |

Description |

|---|---|

|

|

Ouvrez le menu SmartDashboard. Lorsque vous êtes invité à sélectionner les options du menu, cliquez sur ce bouton pour afficher le menu. Par exemple, si vous devez sélectionner Gérer >Utilisateurs et Administrateurs, cliquez sur ce bouton pour ouvrir le menu Gérer, puis sélectionnez l’option Utilisateurs et administrateurs. |

|

|

Enregistrez la stratégie actuelle et tous les objets système. |

|

|

Ouvrez un package de stratégies, qui est un ensemble de stratégies enregistrées avec le même nom. |

|

|

Refresh policy from the Security Management Server. |

|

|

Open the Database Revision Control window. |

|

|

Change global properties. |

|

|

Verify Rule Base consistency. |

|

|

Install the policy on Security Gateways or VSX Gateways. |

|

|

Open SmartConsole. |