La recherche sur les menaces de Radware a récemment découvert un nouveau botnet, baptisé DarkSky. DarkSky dispose de plusieurs mécanismes d’évasion, d’un téléchargeur de logiciels malveillants et d’une variété de vecteurs d’attaque DDoS de la couche réseau et application. Ce bot est maintenant disponible à la vente pour moins de 20 $ sur le Darknet.

Tel que publié par ses auteurs, ce logiciel malveillant est capable de fonctionner sous Windows XP/7/8/10 , les versions x32 et x64, et possède des capacités anti-machine virtuelle pour échapper aux contrôles de sécurité tels qu’un bac à sable, lui permettant ainsi d’infecter uniquement des machines « réelles ».

Contexte

Radware surveille ce malware depuis ses premières versions en mai 2017. Les développeurs ont amélioré ses fonctionnalités et publié la dernière version en décembre 2017. Sa popularité et son utilisation augmentent.

Le jour de l’An 2018, Radware a été témoin d’un pic dans différentes variantes du logiciel malveillant. Cela est soupçonné d’être le résultat d’une augmentation des ventes ou des tests de la nouvelle version après son lancement. Cependant, toutes les demandes de communication étaient adressées au même hôte (« http://injbot.net/ »), une indication forte des échantillons de « test ».

Méthodes d’infection

Radware soupçonne le bot de se propager par des moyens traditionnels d’infection tels que les kits d’exploit, le spear phishing et les spams.

Capacités

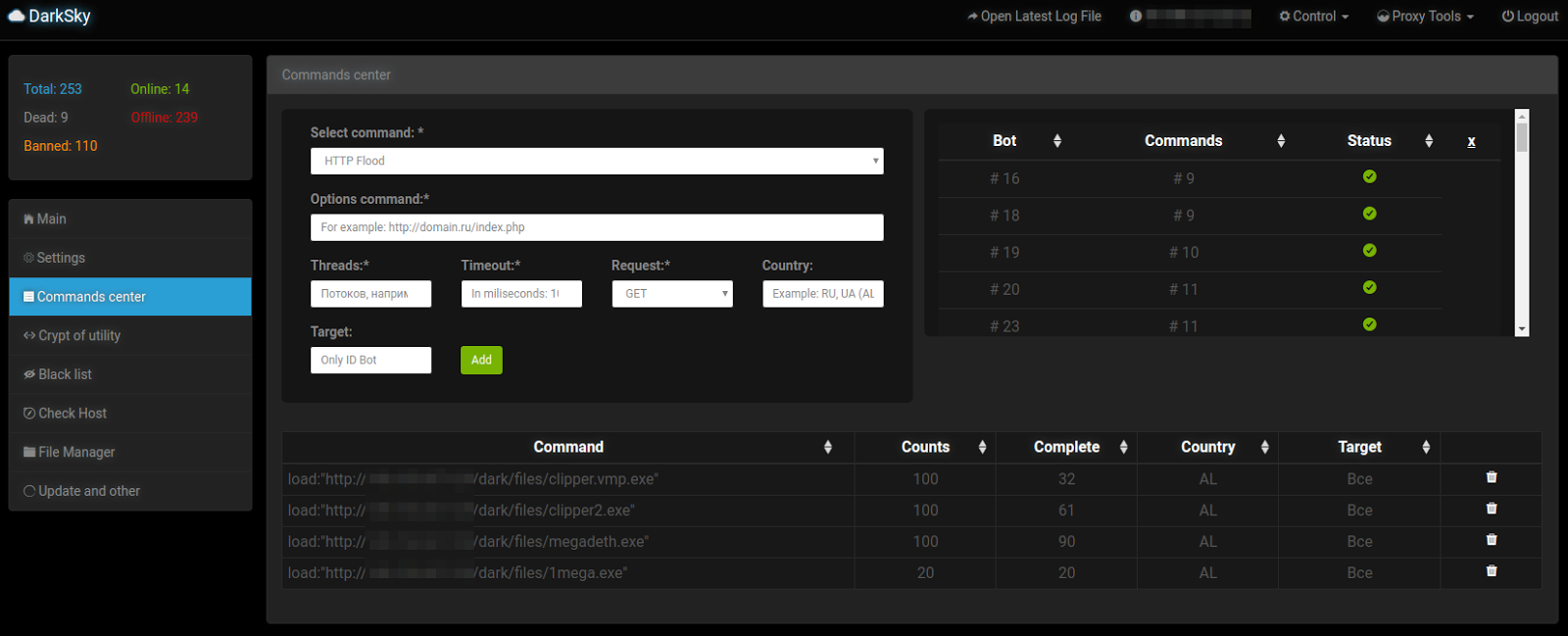

- Effectuer une attaque DDoS:

Le malware est capable d’effectuer des attaques DDoS en utilisant plusieurs vecteurs:

- Amplification DNS

- Inondation TCP(SYN)

- Inondation UDP

- Inondation HTTP

Le serveur dispose également d’une fonction « Vérifier la disponibilité de l’hôte » pour vérifier si l’attaque DDoS a réussi. Lorsque le logiciel malveillant effectue une attaque HTTP DDoS, il utilise la structure HTTP ci-dessous. Dans les binaires, Radware a vu des listes codées en dur d’agents utilisateurs et de référents qui sont choisis au hasard lors de l’élaboration de la requête HTTP.

- Téléchargeur

Le logiciel malveillant est capable de télécharger des fichiers malveillants à partir d’un serveur distant et d’exécuter les fichiers téléchargés sur le serveur distant. machine infectée. Après avoir examiné les fichiers téléchargés à partir de plusieurs réseaux de zombies différents, Radware a remarqué une activité liée à la crypto-monnaie où certains fichiers sont de simples mineurs de crypto-monnaie Monero et d’autres sont la dernière version du malware « 1ms0rry » associé au téléchargement de mineurs et de crypto-monnaies.

- Proxy

Le logiciel malveillant peut transformer la machine infectée en un proxy SOCKS/HTTP pour acheminer le trafic via la machine infectée vers un serveur distant.

Comportement des logiciels malveillants

Le logiciel malveillant a une installation rapide et silencieuse avec presque aucune modification sur la machine infectée. Pour assurer la persistance sur la machine infectée, il créera soit une nouvelle clé sous le chemin de registre « RunOnce », soit un nouveau service sur le système:

- HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce\Registry Driver

- HKLM\System\CurrentControlSet\Services\Icon Codec Service\

Communication

Lorsque le logiciel malveillant s’exécute, il génère une requête HTTP GET à « /activation.php ?key= « avec une chaîne d’agent utilisateur unique » 2zAz. »Le serveur répondra alors avec un message « Faux 404 introuvable » s’il n’y a pas de commandes à exécuter sur la machine infectée.

Exemple d’obscurcissement de la communication

La valeur param de la requête GET est chiffrée en base64.

La chaîne lisible finale contient des informations sur la machine infectée ainsi que des informations sur l’utilisateur. Lorsqu’une nouvelle commande est envoyée depuis le serveur « 200 OK », un retour de réponse est exécuté avec la demande de téléchargement d’un fichier depuis le serveur ou d’exécution d’une attaque DDoS (voir Figure ci-dessous).

Evasion

Lorsque le malware s’exécute, il effectue plusieurs vérifications anti-machine virtuelle:

- VMware:

- Dbghelp.dll

- Logiciel \Microsoft\ProductID!=76487-644-3177037-23510

- Vbox:

- VBoxService.exe

- VBoxHook.je ne sais pas ce que j’ai fait, mais je ne sais pas ce que j’ai fait.dll

Elle recherchera également la présence du débogueur du noyau Syser en recherchant les périphériques suivants :

- \\.\Syser

- \\.\SyserDbgMsg

- \\.\SyserBoot

IOCs

Essentials de protection DDoS efficaces

- Protection DDoS hybride – Protection DDoS sur site et dans le cloud pour une prévention des attaques DDoS en temps réel qui traite également les attaques à volume élevé et protège de la saturation des tuyaux

- Détection basée sur le comportement – Identifiez et bloquez rapidement et précisément les anomalies tout en permettant la création de signatures en temps réel – Protégez rapidement contre les menaces inconnues et les attaques zero-day

- li>

- Un Plan d’intervention d’urgence en matière de cybersécurité – Une équipe d’experts dédiée à l’urgence qui avoir une expérience de la sécurité de l’Internet des objets et de la gestion des épidémies IoT

- Intelligence sur les acteurs actifs des menaces – date haute fidélité, corrélée et analysée pour une protection préventive contre les attaquants connus actuellement actifs.

Pour d’autres mesures de protection du réseau et des applications, Radware exhorte les entreprises à inspecter et à patcher leur réseau afin de se défendre contre les risques et les menaces.

En savoir plus sur DDoS Warriors

Pour en savoir plus sur le paysage vectoriel d’attaque d’aujourd’hui, comprendre l’impact commercial des cyberattaques ou en savoir plus sur les types et outils d’attaque émergents, visitez DDoSWarriors.com . Créé par l’équipe d’intervention d’urgence (ERT) de Radware, c’est la ressource ultime pour tout ce que les professionnels de la sécurité doivent savoir sur les attaques DDoS et la cybersécurité.

Lisez « 2017-2018 Global Application &Rapport de sécurité réseau » pour en savoir plus.

Télécharger maintenant