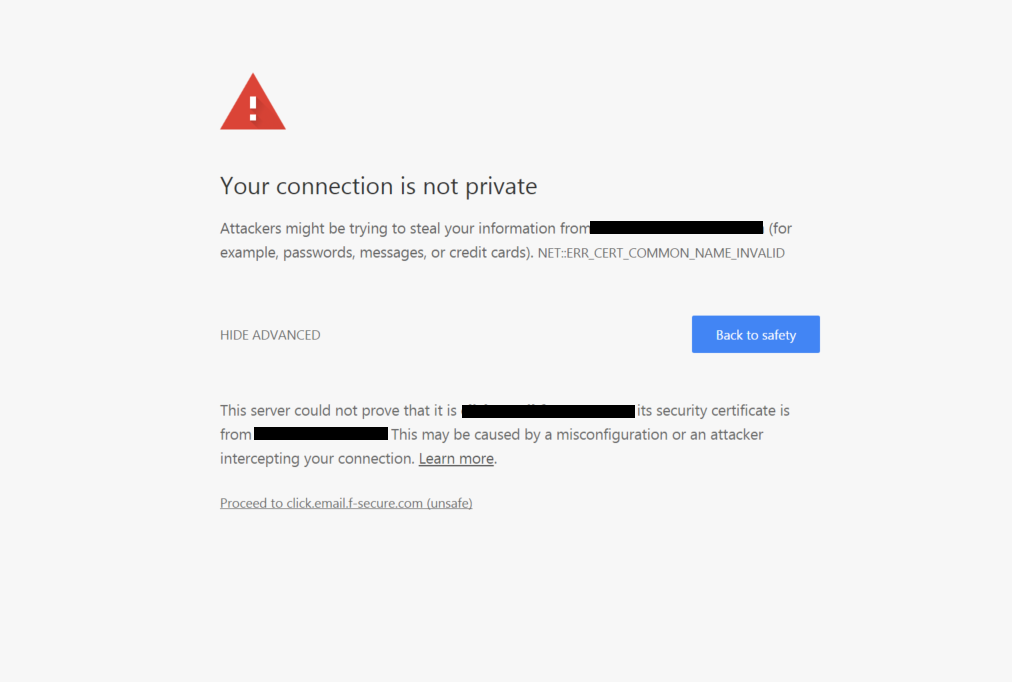

Sind Sie jemals auf einer Website gelandet und haben einen solchen Fehler erhalten?

Chrome: ‚Dieser Server konnte nicht beweisen, dass er example.com ; sein Sicherheitszertifikat stammt von example.com. Dies kann zu einer Fehlkonfiguration führen oder dazu, dass ein Angreifer Ihre Verbindung abfängt.‘

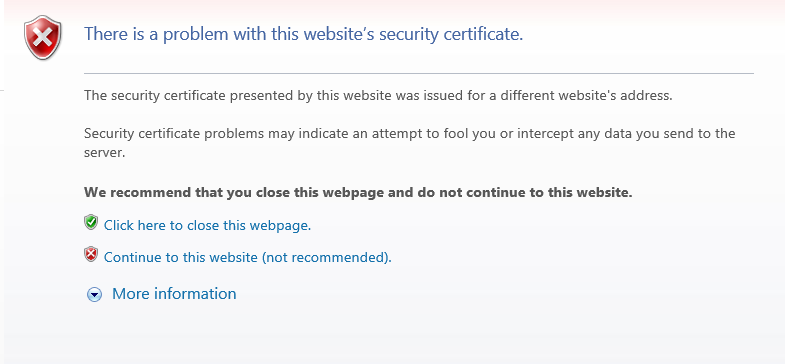

Internet Explorer: ‚Das von dieser Website vorgelegte Sicherheitszertifikat wurde für die Adresse einer anderen Website ausgestellt. Sicherheitszertifikatsprobleme können auf einen Versuch hinweisen, Sie zu täuschen oder Daten abzufangen, die Sie an den Server senden.‘

Es gibt eine Reihe von verschiedenen Möglichkeiten, wie dies dargestellt werden kann, abhängig vom Browser und der Version des Browsers, den Sie verwenden, aber ob Sie ein Website-Besucher oder der Website-Besitzer sind, ein Fehler wie dieser ist nicht etwas, was Sie sehen wollen!

Beginnen wir also damit, zu erklären, was dieser Fehler bedeutet.

Ein Common Name Mismatch-Fehler tritt auf, wenn der Common Name oder die SAN Ihres SSL/TLS-Zertifikats nicht mit der Domäne oder der Adressleiste im Browser übereinstimmt. Dies kann einfach geschehen, indem Sie https://example.com anstelle von https://www.example.com wenn das Zertifikat nicht beide im SAN des Zertifikats aufgeführt hat.

Das Wichtigste zuerst: Wenn Sie nicht der Eigentümer der Website sind, müssen Sie sich mit jemandem in Verbindung setzen, der das Problem beheben soll. Mach NICHT weiter und mach trotzdem weiter. Es ist durchaus möglich, dass der Fehler angezeigt wird, weil ein Hacker oder Phisher versucht, eine Betrüger-Website als die Website auszugeben, die Sie besuchen möchten.

Wenn Sie die Website oder Domain besitzen und diesen Fehler beheben möchten, finden Sie hier einige Tipps.

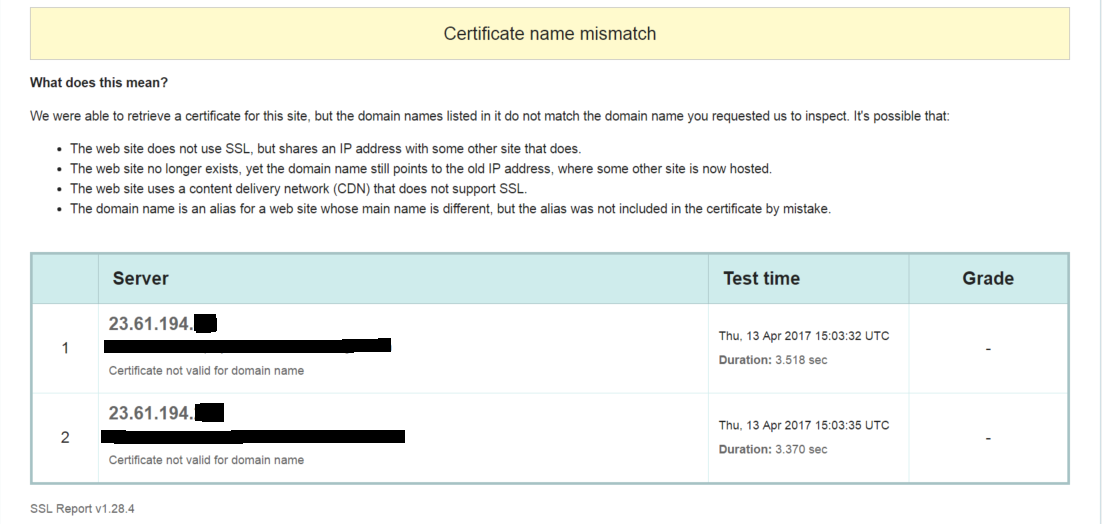

Sie könnten dieses Problem aus mehreren Gründen haben, also sollten Sie mit einer gründlichen Analyse beginnen. Geben Sie zunächst die Domain Ihrer Website in den SSL-Checker von GlobalSign ein.

Abbildung 1 Ergebnisse der Verwendung von SSL Checker auf der Website mit Mismatch-Fehler

Das erste, wonach Sie bei dieser Prüfung suchen müssen, ist herauszufinden, welches Zertifikat derzeit auf dem Server oder der IP-Adresse installiert ist. Dies wird Ihnen normalerweise helfen, herauszufinden, warum Sie den Fehler erhalten, da es einige Gründe geben kann.

Die Hauptsache ist, dass mit dem SSL / TLS-Zertifikat oder Ihrer Website an sich nichts falsch ist. Irgendwann zwischen jemandem, der eine Domain besucht, und jemandem, der Ihre Website erreicht, wird das falsche Zertifikat vorgelegt.

Möglicherweise müssen Sie sich an Ihre IT-Abteilung wenden, um herauszufinden, wo das Zertifikat installiert wurde und wo es konfiguriert wird.

Die Website-Adresse wurde versehentlich nicht in Ihren allgemeinen Namen aufgenommen.

Es könnte so einfach sein wie das oben erwähnte Beispiel. Sie haben ein Zertifikat mit dem gemeinsamen Namen erworben www.example.com , aber nicht hinzugefügt example.com als Ergänzung zum Zertifikat.Stellen Sie sicher, dass Sie im GlobalSign SSL Checker auf ‚Ignore Certificate Mismatch‘ klicken, und Sie gelangen zu einer vollständigen Analyse des SSL / TLS-Zertifikats auf dieser Domain. Sie können im Abschnitt Common Name und SAN sehen, ob die richtigen Domänen und IPs enthalten sind.

Abbildung 2 Ergebnisse, wenn Sie „Ignore Certificate Mismatch“ folgen und das vollständige Zertifikat überprüfen

Wenn Sie bei GlobalSign ein Zertifikat mit Ihrem www.example.com , wir geben Ihnen example.com kostenlos, wenn Sie validieren auf example.com . Wenn Sie setzen example.com als allgemeiner Name, Wir haben eine UC SAN-Option, mit der Sie www hinzufügen können.globalsign.com kostenlos während Ihres Bestellvorgangs. Sie können es auch nach der Ausgabe hinzufügen, indem Sie Ihre SAN-Optionen bearbeiten.

Die Website verwendet kein SSL, sondern teilt eine IP-Adresse mit einer Website, die dies tut.

Wenn Ihre Website eine IP-Adresse mit anderen Websites teilt, kann dies eine Rolle spielen oder auch nicht, und die Lösungen können variieren.

Sie befinden sich möglicherweise auf einem gemeinsam genutzten Host. Einige Hosting-Unternehmen benötigen eine dedizierte IP-Adresse, um SSL zu unterstützen. Wenn einer der Kunden, die diese IP-Adresse freigeben, ein SSL / TLS-Zertifikat auf dieser freigegebenen IP-Adresse installiert hat, kann dies die anderen Websites beeinträchtigen.

Es kann auch sein, dass der Client, der die Verbindung herstellt, oder das Serverhosting (oder beide) die Servernamenangabe (SNI) nicht unterstützen.

Ein Beispiel dafür wäre, wenn Sie example.com (default site) und example.org gehostet auf derselben IP. Sie haben Zertifikate für beide und beide sind konfiguriert. Wenn der Server SNI nicht unterstützt, wird nur das Standard-SSL-Zertifikat bereitgestellt. Wenn der Client SNI nicht unterstützt, wird nur das Zertifikat der Standardwebsite angezeigt.

Wenn Server und Client SNI unterstützen, wird jedes Mal das richtige Zertifikat bereitgestellt. So ziemlich alle modernen Clients und Server unterstützen SNI, aber es kann Probleme mit Legacy-Systemen verursachen.

Als Lösung müssen Sie möglicherweise SNI unterstützen oder eine dedizierte IP-Adresse erhalten (was Änderungen der DNS-Einstellungen erfordert).

Die Website existiert nicht mehr, der Domainname verweist jedoch immer noch auf die alte IP-Adresse, unter der jetzt eine andere Site gehostet wird.

DNS-Einstellungen helfen Ihnen auch hier. Stellen Sie sicher, dass der DNS auf die neue IP zeigt, nicht auf die alte!

Der Hosting-Provider, mit dem Sie arbeiten, verfügt über vorkonfigurierte Einstellungen, die Ihre Zertifikatinstallation überschreiben.

Ihr Hosting-Provider hat möglicherweise einige Einstellungen vorkonfiguriert, die SSL für jede seiner Domains erzwingen. Wenn Sie ein SSL / TLS-Zertifikat von einer anderen Zertifizierungsstelle eines Drittanbieters erwerben und installieren, wird ein Mismatch-Fehler angezeigt.

Gehen Sie wie oben im GlobalSign SSL Checker zu ‚Ignore Certificate Mismatch‘, um die vollständigen Zertifikatsdetails anzuzeigen. Wenn der allgemeine Name oder SAN den Namen Ihres Hosting-Providers enthält, ist dies wahrscheinlich der Fall.

Sie müssen sich an Ihren Hosting-Anbieter wenden und dessen Zertifikat entfernen lassen, damit Sie Ihr Zertifikat installieren können. Wenn sie sagen, dass sie dies nicht tun werden, wechseln Sie den Hosting–Anbieter, da dies eine schlechte Praxis ist. Sie sollten in der Lage sein, ein SSL / TLS-Zertifikat von jedem beliebigen Ort aus zu erhalten.

Konfiguration Ihres Servers oder Ihrer Firewall.

Sie sollten auf Ihre Firewall- und Load Balancer-Einstellungen achten. Insbesondere eine Firewall kann so eingestellt werden, dass sie ein Zertifikat von einem Server abruft, obwohl es auf mehrere Server verweist.

Leider sind Sie in dieser Situation der einzige, der das Problem beheben kann und über IT-Kenntnisse verfügen oder zumindest jemanden einstellen sollte, der Ihnen dabei helfen kann.

Zusammenfassung

Zusammenfassend ist es wichtig, dass Sie während des Bestellvorgangs alle Informationen korrekt eingeben und Ihren Server ordnungsgemäß einrichten und konfigurieren. Wenn Sie sich nicht sicher sind, wie Sie ein SAN hinzufügen oder Ihre Basisdomain in den Bestellprozess einbeziehen sollen, rufen Sie uns noch heute an.

Wenn Sie der Meinung sind, dass das Problem bei Ihren Serverkonfigurationen liegt, sollten Sie mit Ihrem IT-Team oder Hosting-Unternehmen sprechen.