Die Bedrohungsforschung von Radware hat kürzlich ein neues Botnetz namens DarkSky entdeckt. DarkSky verfügt über mehrere Ausweichmechanismen, einen Malware-Downloader und eine Vielzahl von DDoS-Angriffsvektoren auf Netzwerk- und Anwendungsebene. Dieser Bot ist jetzt zum Verkauf für weniger als $ 20 über das Darknet.

Wie von den Autoren veröffentlicht, kann diese Malware unter Windows XP ausgeführt werden/7/8/10 , sowohl x32- als auch x64-Versionen, und verfügt über Anti-Virtual-Machine-Funktionen, um Sicherheitskontrollen wie einer Sandbox zu umgehen und so nur ‚echte‘ Maschinen zu infizieren.

Hintergrund

Radware überwacht diese Malware seit ihren frühen Versionen im Mai 2017. Entwickler haben die Funktionalität verbessert und die neueste Version im Dezember 2017 veröffentlicht. Seine Popularität und Verwendung nimmt zu.

Am Neujahrstag 2018 verzeichnete Radware einen Anstieg verschiedener Varianten der Malware. Es wird vermutet, dass dies das Ergebnis eines Umsatzanstiegs oder Tests der neueren Version nach dem Start ist. Alle Kommunikationsanforderungen gingen jedoch an denselben Host („http://injbot.net/“), ein starker Hinweis auf „Testing“ -Samples.

Infektionsmethoden

Radware vermutet, dass sich der Bot über herkömmliche Infektionsmittel wie Exploit-Kits, Spear-Phishing und Spam-E-Mails verbreitet.

Fähigkeiten

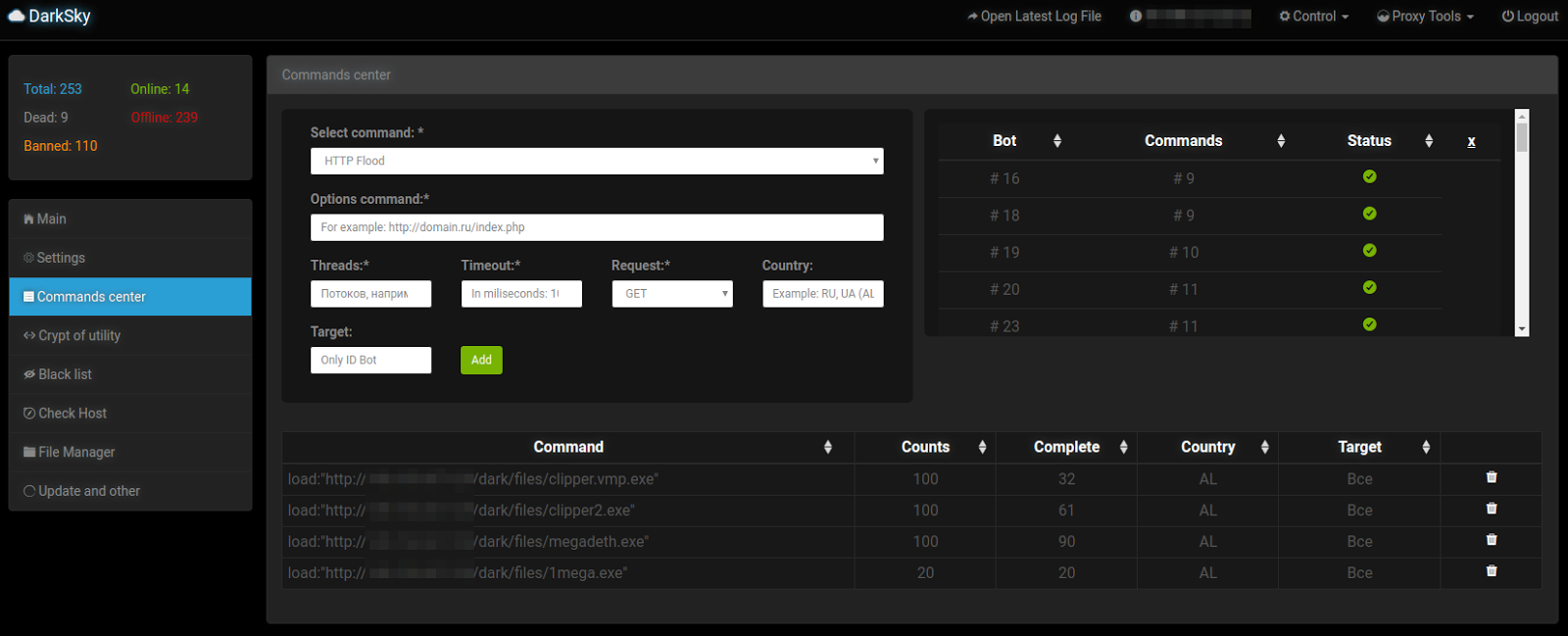

- DDoS-Angriff durchführen:

Die Malware kann DDoS-Angriffe mit mehreren Vektoren ausführen:

- DNS Amplification

- TCP (SYN) Flood

- UDP Flood

- HTTP Flood

Der Server verfügt außerdem über eine Funktion „Hostverfügbarkeit prüfen“, um zu überprüfen, ob der DDoS-Angriff erfolgreich war. Wenn die Malware einen HTTP-DDoS-Angriff ausführt, verwendet sie die unten gezeigte HTTP-Struktur. In den Binärdateien enthält Radware fest codierte Listen von Benutzeragenten und Referern, die beim Erstellen der HTTP-Anforderung zufällig ausgewählt werden.

- Downloader

Die Malware kann schädliche Dateien von einem Remote-Server herunterladen und die heruntergeladenen Dateien auf dem infizierten Computer ausführen. Nach dem Betrachten der heruntergeladenen Dateien aus verschiedenen Botnetzen bemerkte Radware kryptowährungsbezogene Aktivitäten, bei denen einige der Dateien einfache Monero-Kryptowährungs-Miner und andere die neueste Version der Malware „1ms0rry“ sind, die mit dem Herunterladen von Minern und Kryptowährungen verbunden ist.

- Proxy

Die Malware kann den infizierten Computer in einen SOCKS / HTTP-Proxy verwandeln, um den Datenverkehr über den infizierten Computer an einen Remote-Server weiterzuleiten.

Malware-Verhalten

Die Malware hat eine schnelle und unbeaufsichtigte Installation mit fast keinen Änderungen auf dem infizierten Computer. Um die Persistenz auf dem infizierten Computer sicherzustellen, wird entweder ein neuer Schlüssel unter dem Registrierungspfad „RunOnce“ erstellt oder ein neuer Dienst auf dem System erstellt:

- HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce\Registry Driver

- HKLM\System\CurrentControlSet\Services\Icon Codec Service\

Communication

Wenn die Malware ausgeführt wird, wird eine HTTP-GET-Anforderung an „/activation“ generiert.php?key =“ mit einer eindeutigen User-Agent-Zeichenfolge „2zAz. Der Server antwortet dann mit der Meldung „Fake 404 Not Found“, wenn auf dem infizierten Computer keine Befehle ausgeführt werden können.

Beispiel für die Verschleierung der Kommunikation

Der GET-Anforderungsparameterwert ist base64-verschlüsselt.

Die letzte lesbare Zeichenfolge enthält Informationen über infizierte Maschinen sowie Benutzerinformationen. Wenn ein neuer Befehl vom Server „200 OK“ gesendet wird, wird eine Antwortrückgabe mit der Anforderung ausgeführt, eine Datei vom Server herunterzuladen oder einen DDoS-Angriff auszuführen (siehe Abbildung unten).

Evasion

Wenn die Malware ausgeführt wird, werden mehrere Überprüfungen der virtuellen Maschine durchgeführt:

- VMware:

- Dbghelp.dll

- Software\Microsoft\ProductID != 76487-644-3177037-23510

- Vbox:

- VBoxService.exe

- VBoxHook.sie können die Datei in der Datei

öffnen.dll

Es wird auch nach dem Syser Kernel Debugger gesucht, indem nach den folgenden Geräten gesucht wird:

- \\.\Syser

- \\.\SyserDbgMsg

- \\.\SyserBoot

IOCs

Effective DDoS Protection Essentials

- Hybrider DDoS–Schutz – On-Premise- und Cloud–DDoS-Schutz für Echtzeit–DDoS-Angriffsprävention, die auch Angriffe mit hohem Volumen adressiert und vor Pipe-Sättigung schützt

- Verhaltensbasierte Erkennung – Anomalien schnell und genau identifizieren und blockieren, während legitimer Datenverkehr durch

- Echtzeit-Signaturerstellung – Sofortiger Schutz vor unbekannten Bedrohungen und Zero-Day-Angriffen

- Ein Notfallplan für Cybersicherheit – Ein engagiertes Notfallteam von Experten, die haben Sie Erfahrung mit der Sicherheit des Internets der Dinge und dem Umgang mit IoT–Ausbrüchen

- Intelligenz zu aktiven Bedrohungsakteuren – High Fidelity, korrelierte und analysierte Daten zum präventiven Schutz vor derzeit aktiven bekannten Angreifern.

Für weitere Netzwerk- und Anwendungsschutzmaßnahmen fordert Radware Unternehmen dringend auf, ihr Netzwerk zu inspizieren und zu patchen, um sich vor Risiken und Bedrohungen zu schützen.

Erfahren Sie mehr unter DDoS Warriors

Um mehr über die heutige Angriffsvektorlandschaft zu erfahren, die geschäftlichen Auswirkungen von Cyberangriffen zu verstehen oder mehr über aufkommende Angriffstypen und -tools zu erfahren, besuchen Sie DDoSWarriors.com Es wurde vom Emergency Response Team (ERT) von Radware entwickelt und ist die ultimative Ressource für alles, was Sicherheitsexperten über DDoS-Angriffe und Cybersicherheit wissen müssen.

Lesen Sie „2017-2018 Global Application & Network Security Report“, um mehr zu erfahren.

Jetzt herunterladen