Übersicht der Firewall-Funktionen

Firewalls steuern den Datenverkehr zwischen internen und externen Netzwerken und sind der Kern einer starken Netzwerksicherheitsrichtlinie. Check Point Software Blades sind eine Reihe von Sicherheitsfunktionen, die sicherstellen, dass das Security Gateway oder der Security Management Server die richtige Funktionalität und Leistung bietet. Die Check Point Firewall ist Teil der Software Blade-Architektur, die Firewall-Funktionen der „nächsten Generation“ bereitstellt, darunter:

- VPN und Konnektivität mobiler Geräte

- Identität und Computerbewusstsein

- Internetzugang und Filterung

- Anwendungssteuerung

- Intrusion and threat Prevention

- Data Loss Prevention

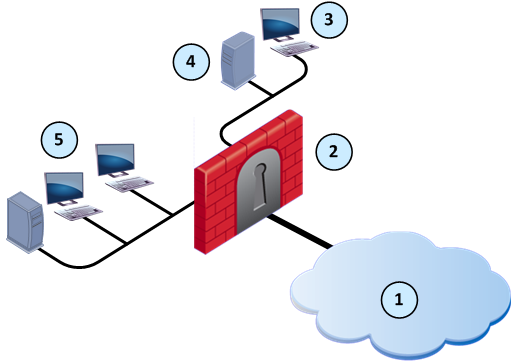

Komponenten der Check Point-Lösung

|

Artikel |

Beschreibung |

|---|---|

|

Internet und externe Netzwerke |

|

|

Security Gateway |

|

|

SmartDashboard |

|

|

Security Management Server |

|

|

Internal network |

These are the primary components of a Check Point solution:

- Security Gateway – Die Engine, die die Sicherheitsrichtlinie der Organisation durchsetzt, ein Einstiegspunkt in das LAN ist und vom Security Management Server verwaltet wird.

- Security Management Server – Die Anwendung, die die Sicherheitsrichtlinie verwaltet, speichert und an Sicherheitsgateways verteilt.

- SmartDashboard – Ein Checkpoint-Client zum Erstellen und Verwalten der Sicherheitsrichtlinie.

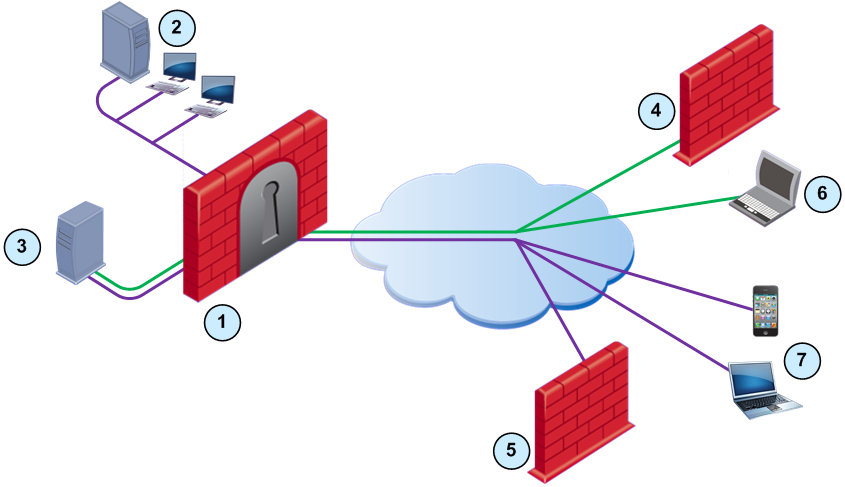

Dual-Stack-Netzwerkkonfiguration (IPv4 und IPv6)

Sie können die Firewall einfach so konfigurieren, dass sie ein Dual-Stack-Netzwerk unterstützt, das IPv4- und IPv6-Adressen verwendet. Konfigurieren Sie eine oder mehrere Schnittstellen mit den entsprechenden IPv4- und IPv6-Adressen.

|

Item |

Description |

||

|---|---|---|---|

|

|

IPv4 network traffic |

||

|

|

IPv6 network traffic |

||

|

Security Gateway for dual stack network |

|||

|

Internal network (IPv6 traffic) |

|||

|

Dual stack web server in the DMZ |

|||

|

Security Gateway for IPv4 network |

|||

|

Security Gateway for IPv6 network |

|||

|

Mobile device (IPv4 traffic) |

|||

|

Mobile devices (IPv6 traffic) |

|||

|

|

Note – For R76 Security Gateways and higher, you can configure the interfaces to use only IPv6 addresses. |

||

Zugriffskontrolle und die Regelbasis

Ein primäres Ziel einer Firewall ist es, den Zugriff und den Datenverkehr zu und von den internen und externen Netzwerken zu steuern. Mit der Firewall können Systemadministratoren den Zugriff auf Computer, Clients, Server und Anwendungen sicher steuern. Die Firewall-Regelbasis definiert die Qualität der Zugriffskontrolle und die Netzwerkleistung. Regeln, die richtig ausgelegt sind, stellen sicher, dass ein Netzwerk:

- Erlaubt nur autorisierte Verbindungen und verhindert Schwachstellen in einem Netzwerk

- Gibt autorisierten Benutzern Zugriff auf die richtigen internen Netzwerke

- Optimiert die Netzwerkleistung und überprüft Verbindungen effizient

Lizenzen

Einige LTE-Funktionen erfordern spezielle Lizenzen, die auf den Sicherheitsgateways installiert sind. Der Management Server benötigt keine speziellen Lizenzen.

- GTP-Funktionen erfordern eine Carrier-Lizenz oder die frühere GX/GTP-Lizenz.

- CGNAT benötigt die Carrier-Lizenz.

- SCTP und Diameter Inspection erfordern die Carrier-Lizenz.

Wenn auf dem Security Gateway keine Carrier-Lizenz vorhanden ist, können Sie keine Richtlinie mit folgenden Regeln installieren:

- CGNAT-Regeln

- Regeln mit SCTP- oder Diameter-Diensten

- Regeln mit Service = Any und Match for any-Attribut ist für einen SCTP-Dienst aktiviert.

Hinweise

- Dienste, die in Services > Other definiert sind, erfordern keine Carrier-Lizenz.

- SCTP-Verbindungen, die mit anderen Diensten übereinstimmen, werden nicht geprüft.

Verwendung dieses Handbuchs

Wenn Sie eine Firewall konfigurieren, müssen Sie verstehen, wie sie mit den anderen Software-Blades verbunden ist. Sie müssen beispielsweise eine Regel für die Firewall hinzufügen, damit Remotebenutzer eine Verbindung zum internen Netzwerk herstellen können. Darüber hinaus können Sie Software-Blades aktivieren, um erweiterten Schutz für das Netzwerk bereitzustellen, z. B. IPS und Anti-Bot.

In einigen Abschnitten dieses Handbuchs erfahren Sie, wie Sie eine Beispielkonfiguration eines Software Blades aktivieren. Stellen Sie sicher, dass Sie das entsprechende Administrationshandbuch für das Software Blade lesen, bevor Sie das Feature für eine Produktionsumgebung konfigurieren. In jedem Abschnitt werden auch Regeln erläutert, die Sie der Firewallregelbasis hinzufügen müssen, um die Konfiguration für diese Funktion abzuschließen.

Software Blades in this Guide

|

Software |

Blade |

Chapter |

|---|---|---|

|

|

Firewall |

Creating a Strong Firewall Security Policy Configuring the NAT Policy |

|

|

Mobile Access |

Remote Access to the Network |

|

|

IPsec VPN |

Creating VPN Policies |

|

|

Identity Awareness |

Adding Users to the Security Policy |

|

|

URL Filtering |

Defining an Internet Access Policy |

|

|

Application Control |

|

|

|

IPS |

Defending against Network Intrusions |

|

|

Anti-Bot |

|

|

|

Anti-Virus |

Threat Prevention Policies |

|

|

Anti-Spam |

|

|

|

Data Loss Prevention |

Securing Data |

|

|

Advanced Networking & Clustering |

Maximizing Network Performance |

|

|

SmartEvent |

Monitoring and Logging |

|

|

SmartLog |

SmartDashboard Toolbar

Mit der SmartDashboard Toolbar können Sie folgende Aktionen ausführen:

|

Symbol |

Beschreibung |

|---|---|

|

|

Öffnen Sie das SmartDashboard-Menü. Wenn Sie aufgefordert werden, Menüoptionen auszuwählen, klicken Sie auf diese Schaltfläche, um das Menü anzuzeigen. Wenn Sie beispielsweise angewiesen werden, > Benutzer und Administratoren verwalten auszuwählen, klicken Sie auf diese Schaltfläche, um das Menü Verwalten zu öffnen, und wählen Sie dann die Option Benutzer und Administratoren. |

|

|

Aktuelle Richtlinie und alle Systemobjekte speichern. |

|

|

Öffnen Sie ein Richtlinienpaket, bei dem es sich um eine Sammlung von Richtlinien handelt, die zusammen mit demselben Namen gespeichert sind. |

|

|

Refresh policy from the Security Management Server. |

|

|

Open the Database Revision Control window. |

|

|

Change global properties. |

|

|

Verify Rule Base consistency. |

|

|

Install the policy on Security Gateways or VSX Gateways. |

|

|

Open SmartConsole. |