Radwares Hotforskning har nyligen upptäckt ett nytt botnet, kallat DarkSky. DarkSky har flera undvikande mekanismer, en malware downloader och en mängd nätverks – och applikationsskikt DDOS attack vektorer. Denna bot är nu tillgänglig för försäljning för mindre än $20 över Darknet.

som publicerad av dess författare kan denna malware köras under Windows XP/7/8/10, både x32 och x64 versioner, och har anti-virtuella maskinfunktioner för att undvika säkerhetskontroller som en sandlåda, vilket gör det möjligt att bara infektera ’riktiga’ maskiner.

Bakgrund

Radware har övervakat denna malware sedan dess tidiga versioner i maj 2017. Utvecklare har förbättrat sin funktionalitet och släppt den senaste versionen i December 2017. Dess popularitet och användning ökar.

på nyårsdagen, 2018, Radware bevittnade en spik i olika varianter av skadlig kod. Detta misstänks vara resultatet av en ökning av försäljningen eller testning av den nyare versionen efter lanseringen. Alla kommunikationsförfrågningar var dock till samma värd (”http://injbot.net/”), en stark indikation på” testning ” – prover.

infektionsmetoder

Radware misstänker att bot sprider sig via traditionella infektionsmedel som exploit kits, spear phishing och spam e-post.

funktioner

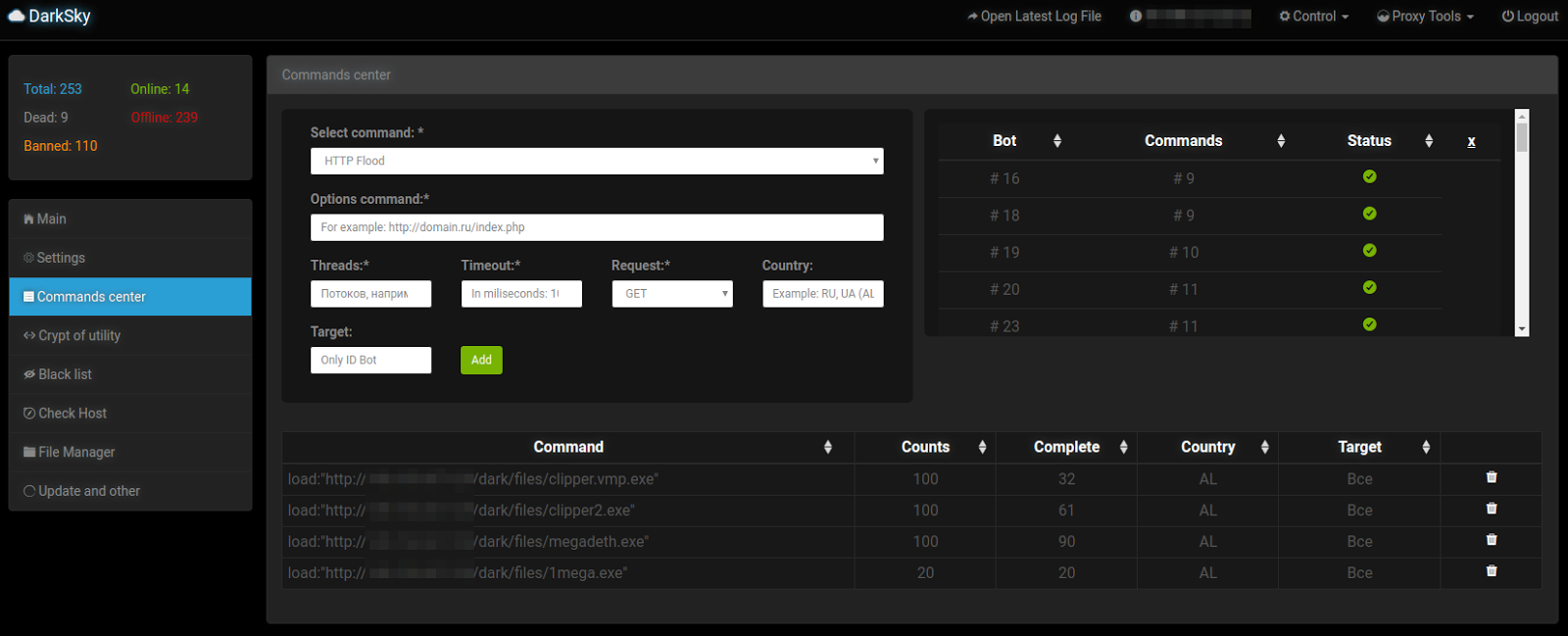

- utför DDOS-Attack:

skadlig programvara kan utföra DDoS-attacker med flera vektorer:

- DNS-förstärkning

- TCP (SYN) Flood

- UDP Flood

- HTTP Flood

servern har också en ”kontrollera VÄRDTILLGÄNGLIGHET” – funktion för att kontrollera om DDoS-attacken lyckades. När skadlig programvara utför HTTP DDoS-attack använder den HTTP-strukturen som ses nedan. I binärerna bevittnade Radware hårdkodade listor över användaragenter och referenter som slumpmässigt väljs när de skapar HTTP-begäran.

- Downloader

skadlig programvara kan ladda ner skadliga filer från en fjärrserver och köra de nedladdade filerna på den infekterade maskinen. Efter att ha tittat på de nedladdade filerna från flera olika botnät märkte Radware cryptocurrency-relaterad aktivitet där några av filerna är enkla Monero cryptocurrency miners och andra är den senaste versionen av ”1ms0rry” malware som är associerad med nedladdning av gruvarbetare och kryptokurser.

- Proxy

malware kan vända den infekterade datorn till en SOCKS/HTTP-proxy för att dirigera trafik genom den infekterade datorn till en fjärrserver.

Malware beteende

malware har en snabb och tyst installation med nästan inga ändringar på den infekterade datorn. För att säkerställa uthållighet på den infekterade maskinen kommer det antingen att skapa en ny nyckel under registervägen ”RunOnce” eller skapa en ny tjänst på systemet:

- HKCU \ Software \ Microsoft \ Windows \ CurrentVersion \ RunOnce \ Registry Driver

- HKLM \ System \ CurrentControlSet \ Services \ Icon Codec Service\

kommunikation

När skadlig programvara körs kommer den att generera en HTTP GET-begäran till ”/aktivering.php?key= ”med en unik användaragentsträng” 2zAz.”Servern svarar sedan med ett” Fake 404 Not Found ” – meddelande om det inte finns några kommandon att utföra på den infekterade maskinen.

Kommunikationsfördunklingsexempel

GET request param-värdet är base64-krypterat.

den slutliga läsbara strängen innehåller infekterad maskininformation samt användarinformation. När ett nytt kommando skickas från servern” 200 OK”, körs en svarsavkastning med begäran om att ladda ner en fil från servern eller utföra en DDoS-attack (Se figur nedan).

undvikande

När skadlig programvara körs kommer den att utföra flera anti-virtuella maskinkontroller:

- VMware:

- Dbghelp.DLL

- Programvara \ Microsoft \ ProductId != 76487-644-3177037-23510

- Vbox:

- VBoxService.exe

- VBoxHook.dll

- Sandboxie

- SbieDll.dll

det kommer också att leta efter Syser kernel debugger närvaro söker efter följande enheter:

- \\.\Syser

- \\.\SyserDbgMsg

- \\.\SyserBoot

IOCs

effektivt DDoS – skydd Essentials

- Hybrid DDoS-skydd-på plats och moln DDoS-skydd för förebyggande av DDoS – attacker i realtid som också adresserar attacker med hög volym och skyddar mot rörmättnad

- beteendebaserad upptäckt-snabbt och korrekt identifiera och blockera anomalier samtidigt som legitim trafik genom

- skapande av signaturer i realtid – skydda snabbt från okända hot och nolldagsattacker

- en cyber-security emergency response plan-ett dedikerat akutteam av experter som har erfarenhet av Internet of Things säkerhet och hantering IoT utbrott

- intelligens på aktiva hot aktörer-high fidelity, korrelerade och analyserat Datum för förebyggande skydd mot för närvarande aktiva kända angripare.

För ytterligare nätverks-och applikationsskyddsåtgärder uppmanar Radware företag att inspektera och patcha sitt nätverk för att försvara sig mot risker och hot.

Läs mer på DDoS Warriors

för att veta mer om dagens attackvektorlandskap, förstå affärseffekten av cyberattacker eller lära dig mer om nya attacktyper och verktyg besök DDoSWarriors.com. skapad av Radwares Emergency Response Team (ERT), det är den ultimata resursen för allt säkerhetspersonal behöver veta om DDoS-attacker och cybersäkerhet.

Läs ” 2017-2018 Global Application & Nätverkssäkerhetsrapport ” för att lära dig mer.

ladda ner nu