översikt över brandväggsfunktioner

brandväggar styr trafiken mellan interna och externa nätverk och är kärnan i en stark nätverkssäkerhetspolicy. Check Point Software Blades är en uppsättning säkerhetsfunktioner som ser till att Säkerhetsgatewayen eller Säkerhetshanteringsservern ger rätt funktionalitet och prestanda. Check Point Firewall är en del av Software Blade-arkitekturen som levererar” nästa generations ” brandväggsfunktioner, inklusive:

- VPN-och mobilenhetsanslutning

- identitet och datormedvetenhet

- internetåtkomst och filtrering

- programkontroll

- intrångs-och hotförebyggande

- Dataförlustförebyggande

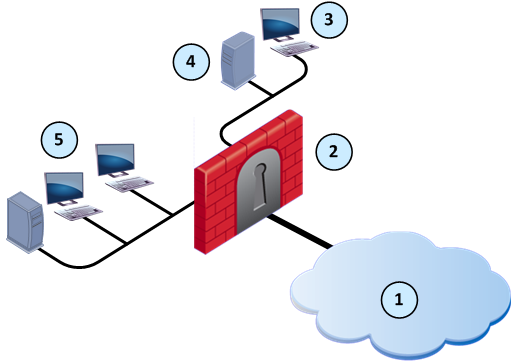

komponenter i Kontrollpunktslösningen

|

artikel |

beskrivning |

|---|---|

|

internet och externa nätverk |

|

|

Security Gateway |

|

|

SmartDashboard |

|

|

Security Management Server |

|

|

Internal network |

These are the primary components of a Check Point solution:

- Security Gateway – motorn som upprätthåller organisationens säkerhetspolicy, är en ingångspunkt till LAN och hanteras av Säkerhetshanteringsservern.

- Security Management Server-det program som hanterar, lagrar och distribuerar säkerhetspolicyn till Säkerhetsgateways.

- SmartDashboard-en Check Point-klient som används för att skapa och hantera säkerhetspolicyn.

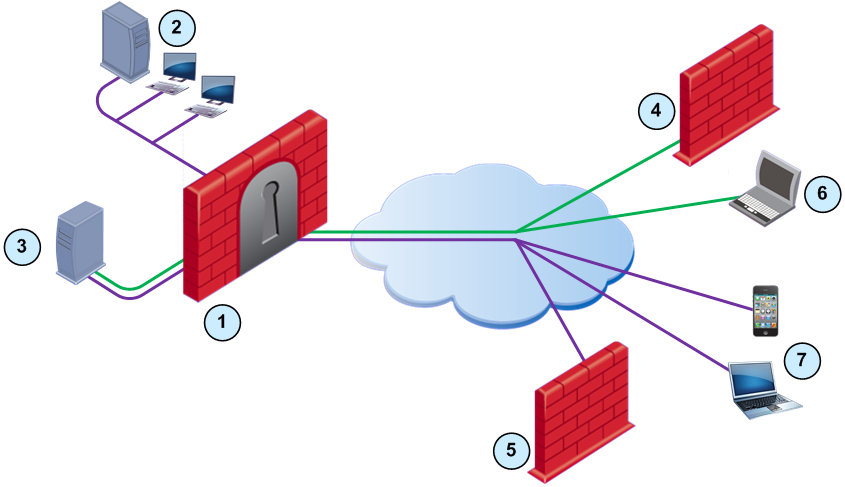

Dual Stack (IPv4 och IPv6) nätverkskonfiguration

Du kan enkelt konfigurera brandväggen för att stödja ett dual stack-nätverk som använder IPv4-och IPv6-adresser. Konfigurera ett eller flera gränssnitt med tillämpliga IPv4-och IPv6-adresser.

|

Item |

Description |

||

|---|---|---|---|

|

|

IPv4 network traffic |

||

|

|

IPv6 network traffic |

||

|

Security Gateway for dual stack network |

|||

|

Internal network (IPv6 traffic) |

|||

|

Dual stack web server in the DMZ |

|||

|

Security Gateway for IPv4 network |

|||

|

Security Gateway for IPv6 network |

|||

|

Mobile device (IPv4 traffic) |

|||

|

Mobile devices (IPv6 traffic) |

|||

|

|

Note – For R76 Security Gateways and higher, you can configure the interfaces to use only IPv6 addresses. |

||

åtkomstkontroll och Regelbasen

ett primärt mål för en brandvägg är att kontrollera åtkomst och trafik till och från interna och externa nätverk. Brandväggen låter systemadministratörer säkert styra åtkomst till datorer, klienter, servrar och applikationer. Brandväggens Regelbas definierar kvaliteten på åtkomstkontrollen och nätverksprestanda. Regler som är utformade korrekt se till att ett nätverk:

- tillåter endast auktoriserade anslutningar och förhindrar sårbarheter i ett nätverk

- ger auktoriserade användare tillgång till rätt interna nätverk

- optimerar nätverksprestanda och inspekterar effektivt anslutningar

licenser

vissa LTE-funktioner kräver speciella licenser installerade på Säkerhetsgateways. Hanteringsservern kräver inga speciella licenser.

- GTP-funktioner kräver en operatörslicens eller den tidigare GX/GTP-licensen.

- CGNAT kräver Bärarlicens.

- SCTP och Diameterinspektion kräver Bärarlicens.

om det inte finns någon operatörslicens på Säkerhetsgatewayen kan du inte installera en policy som har följande regler:

- cgnat rules

- Rules with SCTP or Diameter services

- Rules with Service = Any and Match for any attribute är aktiverat för en SCTP-tjänst.

anmärkningar

- tjänster definierade i tjänster> övrigt kräver ingen operatörslicens.

- SCTP-anslutningar som matchar andra tjänster inspekteras inte.

så här använder du den här guiden

När du konfigurerar en brandvägg är det nödvändigt att du förstår hur den är ansluten till de andra Programvarubladen. Du måste till exempel lägga till en regel för brandväggen för att tillåta fjärranvändare att ansluta till det interna nätverket. Dessutom kan du aktivera Programvarublad för att leverera avancerat skydd för nätverket, till exempel IPS och Anti-Bot.

några av avsnitten i den här guiden berättar hur du aktiverar en exempelkonfiguration av ett programblad. Se till att du läser den tillämpliga Administrationsguiden för Software Blade innan du konfigurerar funktionen för en produktionsmiljö. Varje avsnitt förklarar också regler som du måste lägga till i Brandväggsregelbasen för att slutföra konfigurationen för den funktionen.

Software Blades in this Guide

|

Software |

Blade |

Chapter |

|---|---|---|

|

|

Firewall |

Creating a Strong Firewall Security Policy Configuring the NAT Policy |

|

|

Mobile Access |

Remote Access to the Network |

|

|

IPsec VPN |

Creating VPN Policies |

|

|

Identity Awareness |

Adding Users to the Security Policy |

|

|

URL Filtering |

Defining an Internet Access Policy |

|

|

Application Control |

|

|

|

IPS |

Defending against Network Intrusions |

|

|

Anti-Bot |

|

|

|

Anti-Virus |

Threat Prevention Policies |

|

|

Anti-Spam |

|

|

|

Data Loss Prevention |

Securing Data |

|

|

Advanced Networking & Clustering |

Maximizing Network Performance |

|

|

SmartEvent |

Monitoring and Logging |

|

|

SmartLog |

Smartdashboard Toolbar

Du kan använda smartdashboard toolbar för att göra dessa åtgärder:

|

Icon |

beskrivning |

|---|---|

|

|

öppna smartdashboard-menyn. När du uppmanas att välja menyalternativ, klicka på den här knappen för att visa menyn. om du till exempel uppmanas att välja Hantera > användare och administratörer, klicka på den här knappen för att öppna menyn Hantera och välj sedan alternativet Användare och administratörer. |

|

|

Spara aktuell policy och alla systemobjekt. |

|

|

öppna ett princippaket, som är en samling principer som sparats tillsammans med samma namn. |

|

|

Refresh policy from the Security Management Server. |

|

|

Open the Database Revision Control window. |

|

|

Change global properties. |

|

|

Verify Rule Base consistency. |

|

|

Install the policy on Security Gateways or VSX Gateways. |

|

|

Open SmartConsole. |