cercetare amenințare Radware a descoperit recent un nou botnet, numit darksky. DarkSky are mai multe mecanisme de evaziune, un program de descărcare malware și o varietate de vectori de atac DDoS de rețea și de aplicație. Acest bot este acum disponibil pentru vânzare cu mai puțin de 20 USD peste Darknet.

așa cum a fost publicat de autorii săi, acest malware este capabil să ruleze sub Windows XP/7/8/10, ambele versiuni x32 și x64 și are capabilități anti-mașină virtuală pentru a se sustrage controalelor de securitate, cum ar fi un sandbox, permițându-i astfel să infecteze doar mașinile ‘reale’.

Background

Radware a monitorizat acest malware încă de la primele sale versiuni din mai 2017. Dezvoltatorii și-au îmbunătățit funcționalitatea și au lansat cea mai recentă versiune în decembrie 2017. Popularitatea și utilizarea sa sunt în creștere.

În ziua de Anul Nou, 2018, Radware a asistat la o creștere a diferitelor variante ale malware-ului. Acest lucru este suspectat a fi rezultatul unei creșteri a vânzărilor sau a testării versiunii mai noi după lansarea sa. Cu toate acestea, toate cererile de comunicare au fost către aceeași gazdă („http://injbot.net/”), o indicație puternică a eșantioanelor de „testare”.

metode de infectare

Radware suspectează că botul se răspândește prin mijloace tradiționale de infecție, cum ar fi kituri de exploatare, phishing de suliță și e-mailuri spam.

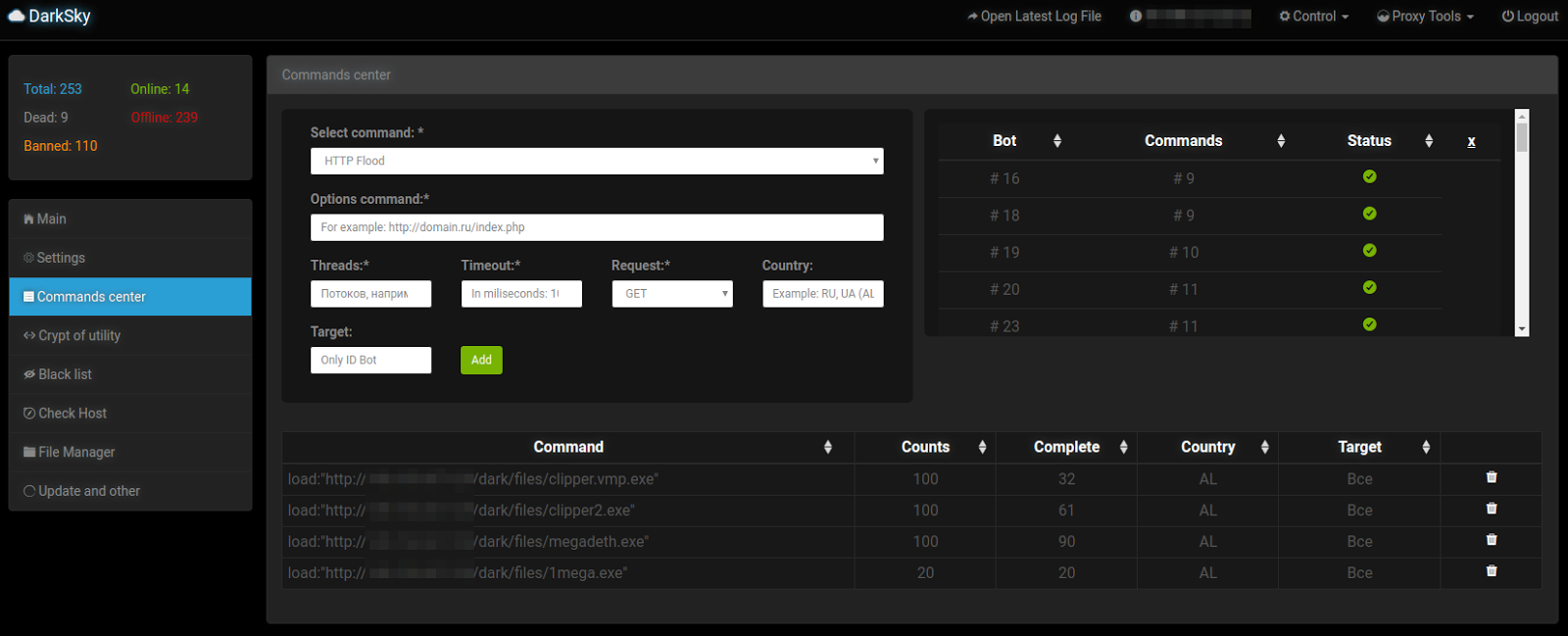

capabilități

- efectua atac DDoS:

malware-ul este capabil să efectueze atacuri DDoS folosind mai mulți vectori:

- amplificare DNS

- TCP (SYN) Flood

- UDP Flood

- http Flood

serverul are, de asemenea, o funcție „verificați disponibilitatea gazdei” pentru a verifica dacă atacul DDoS a reușit. Când malware-ul efectuează atacul HTTP DDoS, utilizează structura HTTP văzută mai jos. În binare, Radware a asistat la liste codificate greu de agenți de utilizator și referenți care sunt aleși aleatoriu la elaborarea cererii HTTP.

- Downloader

malware-ul este capabil să descarce fișiere rău intenționate de pe un server de la distanță și să execute fișierele descărcate de pe mașină infectată. După ce s-a uitat la fișierele descărcate de pe mai multe botnet-uri diferite, Radware a observat activitatea legată de criptocurrency, unde unele dintre fișiere sunt simple mineri de criptocurrency Monero, iar altele sunt cea mai recentă versiune a malware-ului „1ms0rry” asociat cu descărcarea minerilor și criptomonedelor.

- Proxy

malware-ul poate transforma mașina infectată într-un proxy SOCKS / HTTP pentru a direcționa traficul prin mașina infectată către un server la distanță.

comportament Malware

malware-ul are o instalare rapidă și silențioasă, cu aproape nici o schimbare pe mașina infectată. Pentru a asigura persistența pe mașina infectată, fie va crea o nouă cheie sub calea registrului „RunOnce”, fie va crea un nou serviciu pe sistem:

- HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce\Registry Driver

- HKLM\System\CurrentControlSet\Services\Icon Codec Service\

comunicare

când malware execută, acesta va genera o cerere HTTP GET la ” / activare.php?cheie= „cu un șir unic de utilizator-Agent” 2zAz.”Serverul va răspunde apoi cu un mesaj” Fake 404 Not Found ” dacă nu există comenzi de executat pe mașina infectată.

exemplu de obfuscare a comunicării

valoarea GET request param este criptată base64.

șirul final care poate fi citit conține informații despre mașină infectată, precum și informații despre utilizator. Când o nouă comandă este trimisă de pe serverul „200 OK”, se execută o returnare de răspuns cu solicitarea de a descărca un fișier de pe server sau de a executa un atac DDoS (a se vedea figura de mai jos).

evaziune

când malware-ul execută va efectua mai multe verificări anti-mașină virtuală:

- VMware:

- Dbghelp.dll

- Software \ Microsoft \ ProductId != 76487-644-3177037-23510

- Vbox:

- VBoxService.exe

- VBoxHook.dll

- Sandboxie

- SbieDll.dll

se va căuta, de asemenea, pentru prezența syser kernel debugger căutarea pentru următoarele dispozitive:

- \\.\Syser

- \\.\SyserDbgMsg

- \\.\SyserBoot

IOCs

Essentials eficiente de protecție DDoS

- Hybrid DDOS Protection – on-premise și cloud protecție DDoS pentru prevenirea atacurilor DDoS în timp real, care se adresează, de asemenea, atacuri de volum mare și protejează de saturație țeavă

- detecție bazată pe comportament-rapid și precis identifica și anomalii bloc permițând în același timp traficul legitim prin

- Li>

- un plan de răspuns în caz de urgență în domeniul securității cibernetice-o echipă dedicată de experți care au experiență cu securitatea Internet of Things și gestionarea focarelor IoT

- informații privind actorii activi de amenințare – dată de înaltă fidelitate, corelată și analizată pentru protecția preventivă împotriva atacatorilor cunoscuți activi în prezent.

pentru măsuri suplimentare de protecție a rețelei și a aplicațiilor, Radware îndeamnă companiile să inspecteze și să-și corecteze rețeaua pentru a se apăra împotriva riscurilor și amenințărilor.

Aflați mai multe la DDoS Warriors

pentru a afla mai multe despre peisajul vector de atac de astăzi, pentru a înțelege impactul de afaceri al atacurilor cibernetice sau pentru a afla mai multe despre tipurile și instrumentele de atac emergente vizitați DDoSWarriors.com. creat de Radware ‘ s Emergency Response Team (ERT), este resursa supremă pentru tot ceea ce profesioniștii în securitate trebuie să știe despre atacurile DDoS și securitatea cibernetică.

citiți „aplicația globală 2017-2018& raport de securitate a rețelei” pentru a afla mai multe.

Descarcă acum