Prezentare generală a caracteristicilor Firewall

firewall-urile controlează traficul dintre rețelele interne și externe și sunt nucleul unei politici puternice de securitate a rețelei. Lamele software Check Point sunt un set de caracteristici de securitate care asigură că Gateway-ul de securitate sau serverul de gestionare a securității oferă funcționalitatea și performanța corecte. Firewall-ul Check Point face parte din arhitectura Blade software care furnizează funcții de firewall „de generație următoare”, inclusiv:

- VPN și conectivitate dispozitiv mobil

- identitate și computer de conștientizare

- acces la Internet și filtrare

- Control aplicație

- intruziune și prevenirea amenințărilor

- prevenirea pierderii de date

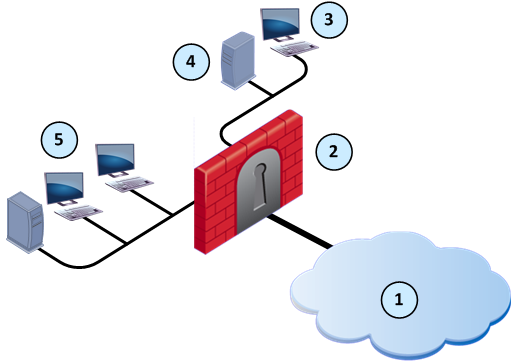

componente ale soluției punct de control

|

item |

descriere |

|---|---|

|

internet și rețele externe |

|

|

Security Gateway |

|

|

SmartDashboard |

|

|

Security Management Server |

|

|

Internal network |

These are the primary components of a Check Point solution:

- Security Gateway – motorul care impune politica de securitate a organizației, este un punct de intrare în LAN și este gestionat de serverul de gestionare a securității.

- Security Management Server – aplicația care gestionează, stochează și distribuie Politica de securitate către gateway-urile de securitate.

- SmartDashboard – un client punct de control utilizat pentru a crea și de a gestiona politica de securitate.

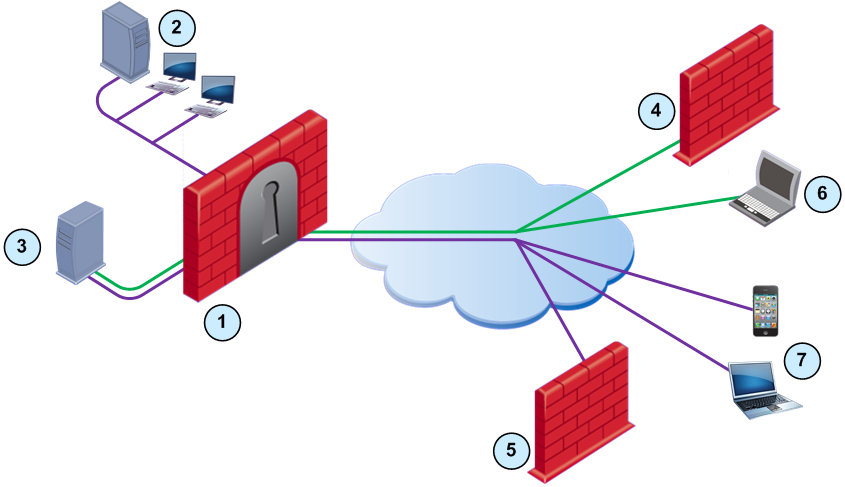

Configurare rețea Dual Stack (IPv4 și IPv6)

Puteți configura cu ușurință Firewall-ul pentru a sprijini o rețea dual stack care utilizează adrese IPv4 și IPv6. Configurați una sau mai multe interfețe cu adresele IPv4 și IPv6 aplicabile.

|

Item |

Description |

||

|---|---|---|---|

|

|

IPv4 network traffic |

||

|

|

IPv6 network traffic |

||

|

Security Gateway for dual stack network |

|||

|

Internal network (IPv6 traffic) |

|||

|

Dual stack web server in the DMZ |

|||

|

Security Gateway for IPv4 network |

|||

|

Security Gateway for IPv6 network |

|||

|

Mobile device (IPv4 traffic) |

|||

|

Mobile devices (IPv6 traffic) |

|||

|

|

Note – For R76 Security Gateways and higher, you can configure the interfaces to use only IPv6 addresses. |

||

controlul accesului și baza de reguli

un obiectiv principal al unui firewall este de a controla accesul și traficul către și de la rețelele interne și externe. Firewall-ul permite administratorilor de sistem să controleze în siguranță accesul la computere, clienți, servere și aplicații. Baza de reguli Firewall definește calitatea controlului accesului și a performanței rețelei. Reguli care sunt proiectate corect asigurați-vă că o rețea:

- permite numai conexiuni autorizate și previne vulnerabilitățile într-o rețea

- oferă utilizatorilor autorizați acces la rețelele interne corecte

- optimizează performanța rețelei și inspectează eficient conexiunile

licențe

unele caracteristici LTE necesită licențe speciale instalate pe gateway-urile de securitate. Serverul de administrare nu necesită licențe speciale.

- caracteristicile GTP necesită o licență de transport sau licența GX / GTP anterioară.

- CGNAT necesită licența de transportator.

- SCTP și inspecția diametrului necesită licența transportatorului.

dacă nu există nicio licență de transport pe Gateway-ul de securitate, nu puteți instala o politică care are aceste reguli:

- reguli CGNAT

- reguli cu SCTP sau Diameter services

- reguli cu Service = Any și Match for any atribut este activat pentru un serviciu SCTP.

Note

- servicii definite în servicii> altele nu necesită o licență de transportator.

- conexiunile SCTP care corespund altor servicii nu sunt inspectate.

cum se utilizează acest ghid

când configurați un Firewall, este necesar să înțelegeți cum este conectat la celelalte Lame Software. De exemplu, trebuie să adăugați o regulă pentru Firewall pentru a permite utilizatorilor la distanță să se conecteze la rețeaua internă. În plus, puteți activa software Blades pentru a furniza protecție avansată pentru rețea, cum ar fi IPS și Anti-Bot.

unele dintre secțiunile din acest ghid vă spun cum să activați o configurație de probă a unei lame Software. Asigurați-vă că citiți ghidul de administrare aplicabil pentru Software Blade înainte de a configura caracteristica pentru un mediu de producție. Fiecare secțiune explică, de asemenea, regulile pe care trebuie să le adăugați la baza de reguli Firewall pentru a finaliza configurația pentru acea caracteristică.

Software Blades in this Guide

|

Software |

Blade |

Chapter |

|---|---|---|

|

|

Firewall |

Creating a Strong Firewall Security Policy Configuring the NAT Policy |

|

|

Mobile Access |

Remote Access to the Network |

|

|

IPsec VPN |

Creating VPN Policies |

|

|

Identity Awareness |

Adding Users to the Security Policy |

|

|

URL Filtering |

Defining an Internet Access Policy |

|

|

Application Control |

|

|

|

IPS |

Defending against Network Intrusions |

|

|

Anti-Bot |

|

|

|

Anti-Virus |

Threat Prevention Policies |

|

|

Anti-Spam |

|

|

|

Data Loss Prevention |

Securing Data |

|

|

Advanced Networking & Clustering |

Maximizing Network Performance |

|

|

SmartEvent |

Monitoring and Logging |

|

|

SmartLog |

bara de instrumente SmartDashboard

puteți utiliza bara de instrumente SmartDashboard pentru a efectua aceste acțiuni:

|

Icon |

descriere |

|---|---|

|

|

deschideți meniul smartdashboard. Când vi se cere să selectați opțiunile meniului, faceți clic pe acest buton pentru a afișa meniul. de exemplu, dacă sunteți instruit să selectați Gestionare> utilizatori și administratori, faceți clic pe acest buton pentru a deschide meniul Gestionare și apoi selectați opțiunea Utilizatori și administratori. |

|

|

Salvați politica curentă și toate obiectele de sistem. |

|

|

deschideți un pachet de politici, care este o colecție de politici salvate împreună cu același nume. |

|

|

Refresh policy from the Security Management Server. |

|

|

Open the Database Revision Control window. |

|

|

Change global properties. |

|

|

Verify Rule Base consistency. |

|

|

Install the policy on Security Gateways or VSX Gateways. |

|

|

Open SmartConsole. |