Radware’s Threat Research has recently discovered a new botnet, dubbed DarkSky. DarkSky apresenta vários mecanismos de evasão, um download de malware e uma variedade de vetores de ataque DDoS em rede e camada de Aplicação. Este bot está agora disponível para Venda por menos de $ 20 sobre a Darknet.tal como publicado pelos seus autores, Este malware é capaz de correr sob o Windows XP/7/8/10, ambas versões x32 e x64, e tem capacidades de máquina anti-virtual para evitar controles de segurança, como uma caixa de areia, permitindo assim que apenas infecte máquinas ‘reais’.

Background

Radware tem estado a monitorizar este malware desde as suas primeiras versões em maio de 2017. Os desenvolvedores têm aprimorado sua funcionalidade e lançado a última versão em dezembro de 2017. Sua popularidade e uso está aumentando.

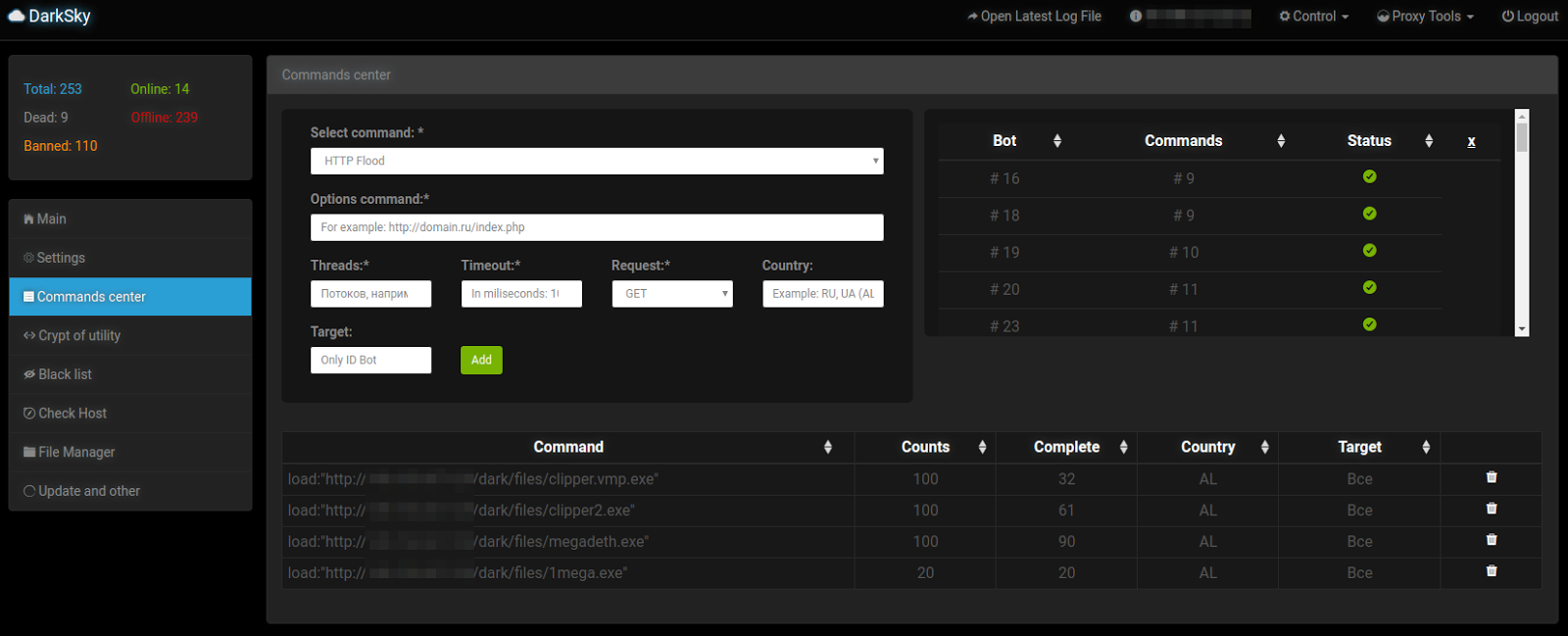

no dia de Ano Novo, 2018, O Radware testemunhou um pico em diferentes variantes do malware. Isso é suspeito de ser o resultado de um aumento nas vendas ou testes da versão mais recente após o seu lançamento. No entanto, todos os pedidos de comunicação foram para o mesmo host (“http://injbot.net/”), uma forte indicação de amostras de “teste”.Radware suspeita que o bot se espalha através de meios tradicionais de infecção, tais como kits de exploração, phishing spear e E-mails de spam.capacidades

capacidades

- executar ataque DDoS:

O malware é capaz de realizar ataques DDoS usando vários vetores:

- DNS Amplificação

- TCP (SYN) Inundação

- Inundação UDP

- HTTP Inundação

O servidor também tem um “Check Host Disponibilidade” função para verificar se o ataque DDoS bem-sucedido. Quando o malware executa o ataque DDOS HTTP, ele usa a estrutura HTTP vista abaixo. Nos binários, Radware testemunhou listas de Usuários codificados e Referers que são escolhidos aleatoriamente ao elaborar o pedido HTTP.

- Downloader

O malware é capaz de baixar arquivos maliciosos a partir de um servidor remoto e executar os arquivos baixados na máquina infectada. Depois de olhar para os arquivos baixados de vários botnets diferentes, Radware notou actividade relacionada com criptocurrency, onde alguns dos arquivos são simples mineiros de criptocurrency Monero e outros são a última versão do malware “1ms0rry” associado com o download de mineiros e Criptocurrencies.

- Proxy

the malware can turn the infected machine to a SOCKS / HTTP proxy to route traffic through the infected machine to a remote server.

comportamento de Malware

o malware tem uma instalação rápida e silenciosa, quase sem alterações na máquina infectada. Para garantir a persistência na máquina infectada, irá criar uma nova chave no caminho de registro “RunOnce” ou criar um novo serviço no sistema:

- HKCU\Software\Microsoft \ Windows \ CurrentVersion\RunOnce\Registry Driver

- HKLM\System\CurrentControlSet \ Services\Icon Codec Service\

Communication

quando o malware for executado, irá gerar um pedido de HTTP para ” / activation.php?key= “with a unique User-Agent string” 2zAz.”O servidor responderá então com uma mensagem” falso 404 não encontrado ” Se não houver comandos para executar na máquina infectada.

Communication Obfuscation Example

the GET request param value is base64 encrypted.

a cadeia legível final contém informação Infetada da máquina, bem como informação do utilizador. Quando um novo comando é enviado do servidor “200 OK”, um retorno de resposta é executado com o pedido para baixar um arquivo do servidor ou executar um ataque DDoS (ver Figura abaixo).

Evasion

Quando o malware executar, irá realizar várias verificações de máquinas anti-virtuais:

- VMware:

- Dbghelp.DLL

- Software\Microsoft \ ProductId != 76487-644-3177037-23510

- Vbox:

- VBoxService.exe

- VBoxHook.Sandboxie SbieDll.dll

também irá procurar a presença do depurador de kernel Syser à procura dos seguintes dispositivos:

- \\.\Syser

- \\.\SyserDbgMsg

- \\.\SyserBoot

IOCs

Proteção DDoS Eficaz Essentials

- Híbrido Proteção DDoS – No local e na nuvem DDoS proteção em tempo real e prevenção de ataques DDoS, que também aborda o alto volume de ataques e protege do tubo de saturação

- Comportamental Baseado em Detecção Rápida e precisa identificar e bloquear anomalias, permitindo o tráfego legítimo através de

- Real O tempo de Criação de Assinatura – Imediato proteger contra ameaças desconhecidas e ataques de dia-zero

- Um Cyber-Segurança Plano de Resposta a Emergências – Uma dedicada equipe de emergência de especialistas que ter experiência com Internet de segurança de coisas e lidar com surtos de IoT

- inteligência sobre agentes de ameaça ativa-alta fidelidade, correlacionada e data analisada para proteção preventiva contra atacantes atualmente ativos conhecidos.

para outras medidas de proteção de rede e aplicação, a Radware incita as empresas a inspecionar e remendar sua rede, a fim de se defender contra riscos e ameaças.

aprenda mais em guerreiros DDoS

para saber mais sobre a paisagem atual do vetor de ataque, entender o impacto de negócios de ciberataques ou aprender mais sobre os tipos de ataque emergentes e ferramentas visitar DDoSWarriors.com. criado pela equipe de Resposta de emergência da Radware (ERT), é o recurso final para tudo o que os profissionais de segurança precisam saber sobre ataques DDoS e segurança cibernética.

Read “2017-2018 Global Application& Network Security Report” to learn more.

Baixar agora