Overview of Firewall Features

Firewalls control the traffic between the internal and external networks and are the core of a strong network security policy. As lâminas de software do ponto de verificação são um conjunto de recursos de segurança que garante que o Gateway de segurança ou o servidor de gestão de segurança dá a funcionalidade e o desempenho corretos. O Firewall Check Point é parte da arquitetura de software Blade que fornece recursos de firewall “next-generation”, incluindo:

- VPN móvel e dispositivo de conectividade

- Identidade e o computador de sensibilização

- acesso à Internet e filtragem

- controle de Aplicação

- de Intrusão e prevenção de ameaças

- Prevenção de Perda de Dados

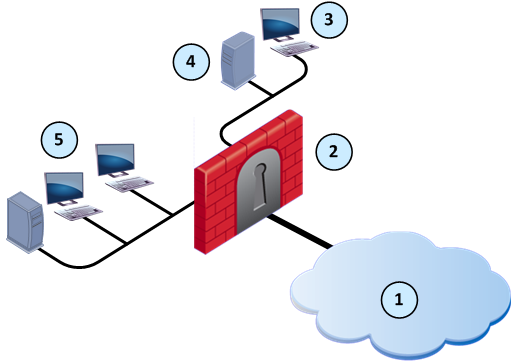

os Componentes da Solução Check Point

|

Item |

Descrição |

|---|---|

|

Internet e redes externas |

|

|

Security Gateway |

|

|

SmartDashboard |

|

|

Security Management Server |

|

|

Internal network |

These are the primary components of a Check Point solution:

- segurança Gateway – o motor que impõe a Política de segurança da organização, é um ponto de entrada para a LAN, e é gerenciado pelo servidor de gestão de segurança.servidor de gerenciamento de segurança – a aplicação que gerencia, armazena e distribui a Política de segurança para Gateways de segurança. SmartDashboard-um cliente de ponto de verificação usado para criar e gerenciar a Política de segurança.

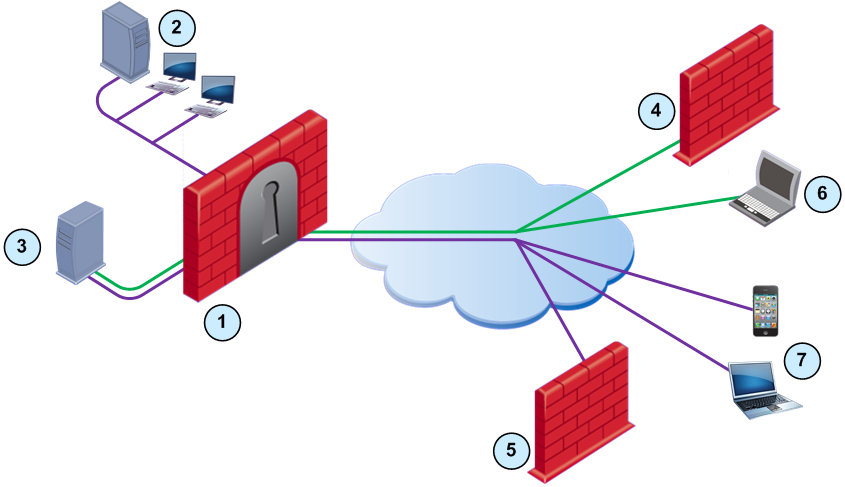

configuração de rede Dual Stack (IPv4 e IPv6)

você pode facilmente configurar a Firewall para suportar uma rede de pilha dupla que usa endereços IPv4 e IPv6. Configure uma ou mais interfaces com os endereços IPv4 e IPv6 aplicáveis.

|

Item |

Description |

||

|---|---|---|---|

|

|

IPv4 network traffic |

||

|

|

IPv6 network traffic |

||

|

Security Gateway for dual stack network |

|||

|

Internal network (IPv6 traffic) |

|||

|

Dual stack web server in the DMZ |

|||

|

Security Gateway for IPv4 network |

|||

|

Security Gateway for IPv6 network |

|||

|

Mobile device (IPv4 traffic) |

|||

|

Mobile devices (IPv6 traffic) |

|||

|

|

Note – For R76 Security Gateways and higher, you can configure the interfaces to use only IPv6 addresses. |

||

Controle de Acesso e a Base de regras

o objetivo primário de um firewall é controlar o acesso e o tráfego de e para as redes internas e externas. O Firewall permite que os administradores de Sistema controlem de forma segura o acesso a computadores, clientes, servidores e aplicações. A base de Regras do Firewall define a qualidade do controle de acesso e desempenho da rede. Regras que são projetadas corretamente certifique-se de que uma rede:

- Só permite autorizado conexões e impede vulnerabilidades em uma rede

- Dá autorizado o acesso de usuários para a correta redes internas

- Otimiza o desempenho da rede e eficiente inspeciona conexões

Licenças

Alguns LTE funcionalidades requerem licenças especiais instalados nos Gateways de Segurança. O servidor de gestão não necessita de licenças especiais.

- as funcionalidades do GTP requerem uma licença de portadora, ou a anterior licença GX/GTP.

- CGNAT requer a licença de transportador.

- SCTP e inspeção do diâmetro requerem a licença de transporte.

Se não há nenhuma Operadora de licença sobre o Gateway de Segurança, você não pode instalar uma política que tem as seguintes regras:

- CGNAT regras

- Regras com SCTP ou Diâmetro serviços

- Regras com Serviço de = Qualquer e Partida para qualquer atributo está habilitado para um SCTP serviço.

notas

- Serviços definidos em serviços> outros não necessitam de uma licença de Transportadora. as ligações SCTP correspondentes a outros serviços não são inspeccionadas.

como utilizar este guia

quando configurar uma ‘Firewall’, é necessário que compreenda como ela está ligada às outras lâminas de ‘Software’. Por exemplo, você deve adicionar uma regra para o Firewall para permitir que os usuários remotos se conectem à rede interna. Além disso, você pode permitir que Lâminas de Software para fornecer proteção avançada para a rede, como IPS e Anti-Bot.

algumas das secções deste guia dizem-lhe como activar uma configuração de amostra de uma lâmina de Software. Certifique-se de ler o Guia de Administração aplicável para a lâmina de Software antes de configurar o recurso para um ambiente de produção. Cada seção também explica as regras que você deve adicionar à base de Regras do Firewall para completar a configuração para essa funcionalidade.

Software Blades in this Guide

|

Software |

Blade |

Chapter |

|---|---|---|

|

|

Firewall |

Creating a Strong Firewall Security Policy Configuring the NAT Policy |

|

|

Mobile Access |

Remote Access to the Network |

|

|

IPsec VPN |

Creating VPN Policies |

|

|

Identity Awareness |

Adding Users to the Security Policy |

|

|

URL Filtering |

Defining an Internet Access Policy |

|

|

Application Control |

|

|

|

IPS |

Defending against Network Intrusions |

|

|

Anti-Bot |

|

|

|

Anti-Virus |

Threat Prevention Policies |

|

|

Anti-Spam |

|

|

|

Data Loss Prevention |

Securing Data |

|

|

Advanced Networking & Clustering |

Maximizing Network Performance |

|

|

SmartEvent |

Monitoring and Logging |

|

|

SmartLog |

SmartDashboard barra de Ferramentas

Você pode usar o SmartDashboard barra de ferramentas para realizar estas ações:

|

Ícone |

Descrição |

|---|---|

|

|

Abra o SmartDashboard menu. Quando estiver instruído para seleccionar as opções do menu, carregue neste botão para mostrar o menu. Por exemplo, se estiver instruído a seleccionar a opção Gerir > utilizadores e administradores, Carregue neste botão para abrir o menu gerir e depois seleccione a opção utilizadores e administradores. |

|

|

Salvar política atual e todos os objetos do sistema. |

|

|

Abra um pacote de política, que é um conjunto de Políticas guardada em conjunto com o mesmo nome. |

|

|

Refresh policy from the Security Management Server. |

|

|

Open the Database Revision Control window. |

|

|

Change global properties. |

|

|

Verify Rule Base consistency. |

|

|

Install the policy on Security Gateways or VSX Gateways. |

|

|

Open SmartConsole. |