Przegląd funkcji zapory

zapory kontrolują ruch między sieciami wewnętrznymi i zewnętrznymi i są podstawą silnej polityki bezpieczeństwa sieci. Check Point Software Blades to zestaw zabezpieczeń, które zapewniają, że brama bezpieczeństwa lub serwer zarządzania bezpieczeństwem zapewnia właściwą funkcjonalność i wydajność. Zapora Check Point jest częścią architektury oprogramowania Blade, która zapewnia funkcje zapory „nowej generacji”, w tym:

- VPN i łączność z urządzeniami mobilnymi

- tożsamość i świadomość komputera

- dostęp do Internetu i filtrowanie

- Kontrola aplikacji

- Zapobieganie włamaniom i zagrożeniom

- Zapobieganie utracie danych

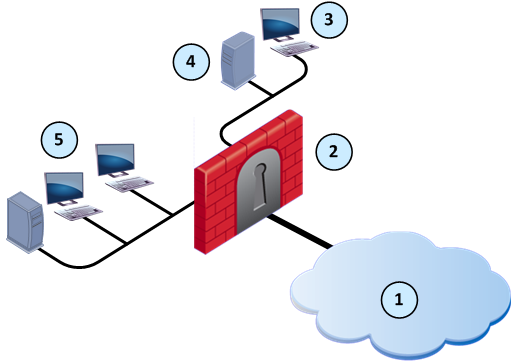

Komponenty rozwiązania Check Point

|

pozycja |

opis |

internet i sieci zewnętrzne |

|---|---|

|

Security Gateway |

|

|

SmartDashboard |

|

|

Security Management Server |

|

|

Internal network |

These are the primary components of a Check Point solution:

- Security Gateway – silnik, który wymusza politykę bezpieczeństwa organizacji, jest punktem wejścia do SIECI LAN i jest zarządzany przez serwer zarządzania bezpieczeństwem.

- serwer zarządzania bezpieczeństwem-aplikacja, która zarządza, przechowuje i dystrybuuje politykę bezpieczeństwa do bram bezpieczeństwa.

- SmartDashboard-klient punktu kontrolnego służący do tworzenia i zarządzania polityką bezpieczeństwa.

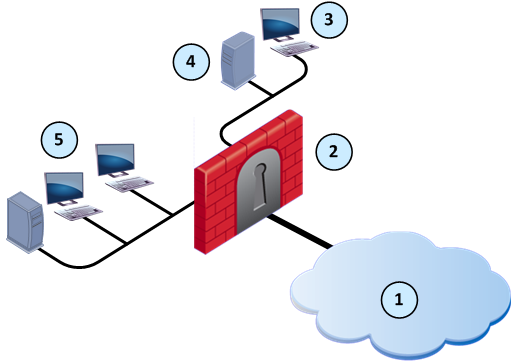

Konfiguracja sieci z podwójnym stosem (IPv4 i IPv6)

Możesz łatwo skonfigurować zaporę tak, aby obsługiwała sieć z podwójnym stosem, która używa adresów IPv4 i IPv6. Skonfiguruj jeden lub więcej interfejsów z odpowiednimi adresami IPv4 i IPv6.

|

Item |

Description |

||

|---|---|---|---|

|

|

IPv4 network traffic |

||

|

|

IPv6 network traffic |

||

|

Security Gateway for dual stack network |

|||

|

Internal network (IPv6 traffic) |

|||

|

Dual stack web server in the DMZ |

|||

|

Security Gateway for IPv4 network |

|||

|

Security Gateway for IPv6 network |

|||

|

Mobile device (IPv4 traffic) |

|||

|

Mobile devices (IPv6 traffic) |

|||

|

|

Note – For R76 Security Gateways and higher, you can configure the interfaces to use only IPv6 addresses. |

||

Kontrola dostępu i Baza reguł

głównym celem firewalla jest kontrola dostępu i ruchu do i z sieci wewnętrznych i zewnętrznych. Zapora ogniowa pozwala administratorom systemu bezpiecznie kontrolować dostęp do komputerów, klientów, serwerów i aplikacji. Baza reguł Firewall określa jakość kontroli dostępu i wydajność sieci. Reguły, które są prawidłowo zaprojektowane, zapewniają, że sieć:

- zezwala tylko na autoryzowane połączenia i zapobiega lukom w sieci

- daje autoryzowanym użytkownikom dostęp do prawidłowych sieci wewnętrznych

- optymalizuje wydajność sieci i skutecznie sprawdza połączenia

licencje

niektóre funkcje LTE wymagają specjalnych licencji zainstalowanych na bramkach bezpieczeństwa. Serwer zarządzania nie wymaga specjalnych licencji.

- funkcje GTP wymagają licencji operatora lub wcześniejszej licencji GX/GTP.

- CGNAT wymaga licencji przewoźnika.

- SCTP i kontrola średnicy wymagają licencji przewoźnika.

Jeśli nie ma licencji operatora na bramce bezpieczeństwa, nie można zainstalować zasady, która ma następujące reguły:

- reguły CGNAT

- reguły z usługami SCTP lub Diameter

- reguły z Service = Any I Match for any atrybut jest włączony dla usługi SCTP.

uwagi

- usługi zdefiniowane w usłudze> inne nie wymagają licencji przewoźnika.

- połączenia SCTP pasujące do innych usług nie są sprawdzane.

Jak korzystać z tego przewodnika

podczas konfigurowania zapory sieciowej konieczne jest zrozumienie, w jaki sposób jest ona połączona z innymi ostrzami oprogramowania. Na przykład należy dodać regułę dla zapory sieciowej, aby umożliwić użytkownikom zdalnym łączenie się z siecią wewnętrzną. Ponadto można włączyć oprogramowanie do dostarczania zaawansowanej ochrony sieci, takiej jak IPS i Anti-Bot.

niektóre sekcje tego przewodnika mówią, jak włączyć przykładową konfigurację oprogramowania. Przed skonfigurowaniem funkcji dla środowiska produkcyjnego upewnij się, że zapoznałeś się z odpowiednim przewodnikiem administracyjnym dla modułu oprogramowania. Każda sekcja wyjaśnia również reguły, które należy dodać do bazy reguł zapory, aby zakończyć konfigurację tej funkcji.

Software Blades in this Guide

|

Software |

Blade |

Chapter |

|---|---|---|

|

|

Firewall |

Creating a Strong Firewall Security Policy Configuring the NAT Policy |

|

|

Mobile Access |

Remote Access to the Network |

|

|

IPsec VPN |

Creating VPN Policies |

|

|

Identity Awareness |

Adding Users to the Security Policy |

|

|

URL Filtering |

Defining an Internet Access Policy |

|

|

Application Control |

|

|

|

IPS |

Defending against Network Intrusions |

|

|

Anti-Bot |

|

|

|

Anti-Virus |

Threat Prevention Policies |

|

|

Anti-Spam |

|

|

|

Data Loss Prevention |

Securing Data |

|

|

Advanced Networking & Clustering |

Maximizing Network Performance |

|

|

SmartEvent |

Monitoring and Logging |

|

|

SmartLog |

pasek narzędzi SmartDashboard

możesz użyć paska narzędzi SmartDashboard, aby wykonać następujące czynności:

|

ikona |

opis |

|---|---|

|

|

otwórz menu smartdashboard. Po poleceniu wyboru opcji menu, kliknij ten przycisk, aby wyświetlić menu. na przykład, jeśli zostaniesz poinstruowany, aby wybrać Zarządzaj > Użytkownicy i administratorzy, kliknij ten przycisk, aby otworzyć menu Zarządzaj, a następnie wybierz opcję Użytkownicy i administratorzy. |

|

|

zapisz bieżącą politykę i wszystkie obiekty systemowe. |

|

|

Otwórz pakiet zasad, który jest zbiorem zasad zapisanych razem z tą samą nazwą. |

|

|

Refresh policy from the Security Management Server. |

|

|

Open the Database Revision Control window. |

|

|

Change global properties. |

|

|

Verify Rule Base consistency. |

|

|

Install the policy on Security Gateways or VSX Gateways. |

|

|

Open SmartConsole. |