firma Radware niedawno odkryła nowy botnet, nazwany DarkSky. DarkSky oferuje kilka mechanizmów unikania, program do pobierania złośliwego oprogramowania i różne wektory ataków DDoS w warstwie sieciowej i aplikacyjnej. Ten bot jest teraz dostępny w sprzedaży za mniej niż $20 przez Darknet.

jak opublikowali jego autorzy, to złośliwe oprogramowanie jest w stanie działać pod Windows XP/7/8/10, zarówno w wersji x32, jak i x64, i ma możliwości anty-wirtualnej maszyny, aby uniknąć kontroli zabezpieczeń, takich jak piaskownica, dzięki czemu może zainfekować tylko „prawdziwe” maszyny.

Tło

Radware monitoruje to złośliwe oprogramowanie od jego wczesnych wersji w maju 2017 roku. Deweloperzy zostały zwiększenie jego funkcjonalności i wydała najnowszą wersję w grudniu 2017 roku. Jego popularność i wykorzystanie rośnie.

w Nowy Rok 2018 Firma Radware odnotowała wzrost liczby różnych wariantów złośliwego oprogramowania. Podejrzewa się, że jest to wynikiem wzrostu sprzedaży lub testowania nowszej wersji po jej premierze. Jednak wszystkie żądania komunikacji były wysyłane do tego samego hosta („http://injbot.net/”), co wyraźnie wskazuje na” testowanie ” próbek.

metody infekcji

Radware podejrzewa, że bot rozprzestrzenia się za pomocą tradycyjnych metod infekcji, takich jak exploit kits, spear phishing i spam.

możliwości

- wykonać atak DDoS:

złośliwe oprogramowanie może wykonywać ataki DDoS przy użyciu kilku wektorów:

- wzmocnienie DNS

- TCP (SYN) Flood

- UDP Flood

- http Flood

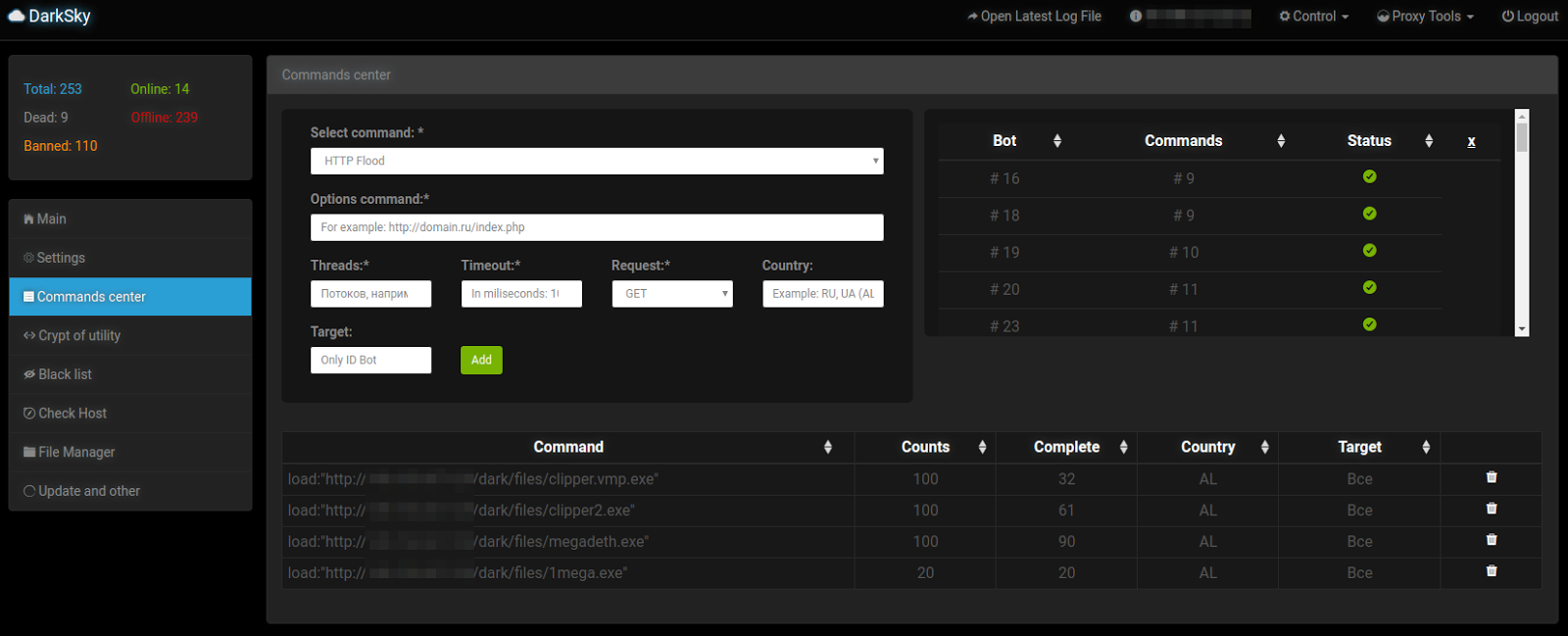

ys. 2: Panel ataku darksky

ys. 2: Panel ataku darkskyserwer ma również funkcję „Sprawdź dostępność hosta”, aby sprawdzić, czy atak DDoS się powiódł. Gdy złośliwe oprogramowanie wykonuje atak HTTP DDoS, wykorzystuje strukturę HTTP widoczną poniżej. W plikach binarnych Radware był świadkiem zakodowanych list agentów użytkowników i referentów, które są losowo wybierane podczas tworzenia żądania HTTP.

- Downloader

złośliwe oprogramowanie może pobierać złośliwe pliki ze zdalnego serwera i wykonywać pobrane pliki na zainfekowana maszyna. Po przejrzeniu pobranych plików z kilku różnych botnetów, Radware zauważył aktywność związaną z kryptowalutami, gdzie niektóre pliki są prostymi górnikami kryptowalut Monero, a inne są najnowszą wersją złośliwego oprogramowania „1ms0rry” związanego z pobieraniem górników i kryptowalut.

- Proxy

złośliwe oprogramowanie może zmienić zainfekowaną maszynę w proxy SOCKS/HTTP, aby przekierować ruch przez zainfekowaną maszynę do zdalnego serwera.

zachowanie złośliwego oprogramowania

złośliwe oprogramowanie ma szybką i cichą instalację, prawie bez zmian na zainfekowanym komputerze. Aby zapewnić trwałość na zainfekowanym komputerze, utworzy on nowy klucz w ścieżce rejestru „RunOnce” lub utworzy nową usługę w systemie:

- HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce\Registry Driver

- HKLM\System\CurrentControlSet\Services\Icon Codec Service\

Komunikacja

gdy złośliwe oprogramowanie zostanie wykonane, wygeneruje żądanie HTTP GET do ” / activation.php?key= „z unikalnym ciągiem User-Agent” 2zAz.”Serwer odpowie Komunikatem” Fake 404 Not Found”, jeśli na zainfekowanym komputerze nie ma żadnych poleceń do wykonania.

przykład zaciemnienia komunikacji

wartość param żądania GET jest zaszyfrowana base64.

ostateczny czytelny ciąg zawiera informacje o zainfekowanym komputerze, a także informacje o użytkowniku. Gdy z serwera zostanie wysłane nowe polecenie „200 OK”, wykonywany jest zwrot odpowiedzi z żądaniem pobrania pliku z serwera lub wykonania ataku DDoS (patrz rysunek poniżej).

Evasion

podczas wykonywania malware wykona kilka kontroli anty-wirtualnych maszyn:

- VMware:

- Dbghelp.dll

- Software \ Microsoft\ProductId !

- Vbox:

- VBoxService.exe

- VBoxHook.dll

- Sandboxie

- SbieDll.dll

będzie również szukał obecności debugera Jądra Sysera, szukając następujących urządzeń:

- \\.\Syser

- \\.\SyserDbgMsg

- \\.\ SyserBoot

IOCs

Effective DDoS Protection Essentials

- hybrydowa Ochrona przed atakami DDoS – lokalna i chmurowa Ochrona przed atakami DDoS w czasie rzeczywistym, która również odnosi się do ataków o dużej objętości i chroni przed nasyceniem rur

- wykrywanie behawioralne-szybko i dokładnie Identyfikuj i blokuj anomalie, umożliwiając jednocześnie legalny ruch poprzez tworzenie podpisów w czasie rzeczywistym

- i zero-day attacks

- plan reagowania kryzysowego w cyberbezpieczeństwie-dedykowany zespół ekspertów, którzy masz doświadczenie z bezpieczeństwem Internetu Rzeczy i obsługą ognisk IoT

- inteligencja na temat aktywnych podmiotów zagrożeń-wysoka wierność, skorelowana i analizowana Data prewencyjnej ochrony przed obecnie aktywnymi znanymi napastnikami.

W przypadku dalszych środków ochrony sieci i aplikacji Radware wzywa firmy do inspekcji i łatania swojej sieci w celu ochrony przed zagrożeniami i zagrożeniami.

Dowiedz się więcej na stronie wojownicy DDoS

aby dowiedzieć się więcej o dzisiejszym krajobrazie wektorów ataków, zrozumieć biznesowy wpływ cyberataków lub dowiedzieć się więcej o pojawiających się typach ataków i narzędziach odwiedź Stronę DDoSWarriors.com. stworzony przez zespół reagowania kryzysowego Radware (ERT), jest najlepszym źródłem wszystkiego, co specjaliści ds. bezpieczeństwa powinni wiedzieć o atakach DDoS i cyberbezpieczeństwie.

przeczytaj „globalna aplikacja 2017-2018& Raport bezpieczeństwa sieci”, aby dowiedzieć się więcej.

Pobierz teraz