Radware ‘ s Threat Research heeft onlangs een nieuw botnet ontdekt, genaamd DarkSky. DarkSky beschikt over verschillende ontduiking mechanismen, een malware downloader en een verscheidenheid van netwerk – en applicatielaag DDoS-aanval vectoren. Deze bot is nu beschikbaar voor verkoop voor minder dan $ 20 over de Darknet.

zoals gepubliceerd door de auteurs, deze malware is in staat om te draaien onder Windows XP/7/8/10, zowel x32 als x64 versies, en heeft anti-virtuele machine mogelijkheden om beveiligingscontroles zoals een zandbak te ontwijken, waardoor het alleen ‘echte’ machines kan infecteren.

Achtergrond

Radware controleert deze malware sinds zijn vroege versies in Mei 2017. Ontwikkelaars zijn het verbeteren van de functionaliteit en bracht de nieuwste versie in December, 2017. De populariteit en het gebruik ervan neemt toe.

op Nieuwjaarsdag 2018 was Radware getuige van een piek in verschillende varianten van de malware. Dit wordt vermoed het resultaat van een stijging van de verkoop of het testen van de nieuwere versie na de lancering. Alle communicatieverzoeken waren echter gericht aan dezelfde host (“http://injbot.net/”), een sterke indicatie van “test” – monsters.

infectiemethoden

Radware vermoedt dat de bot zich verspreidt via traditionele infectiemiddelen zoals exploit kits, spear phishing en spam e-mails.

mogelijkheden

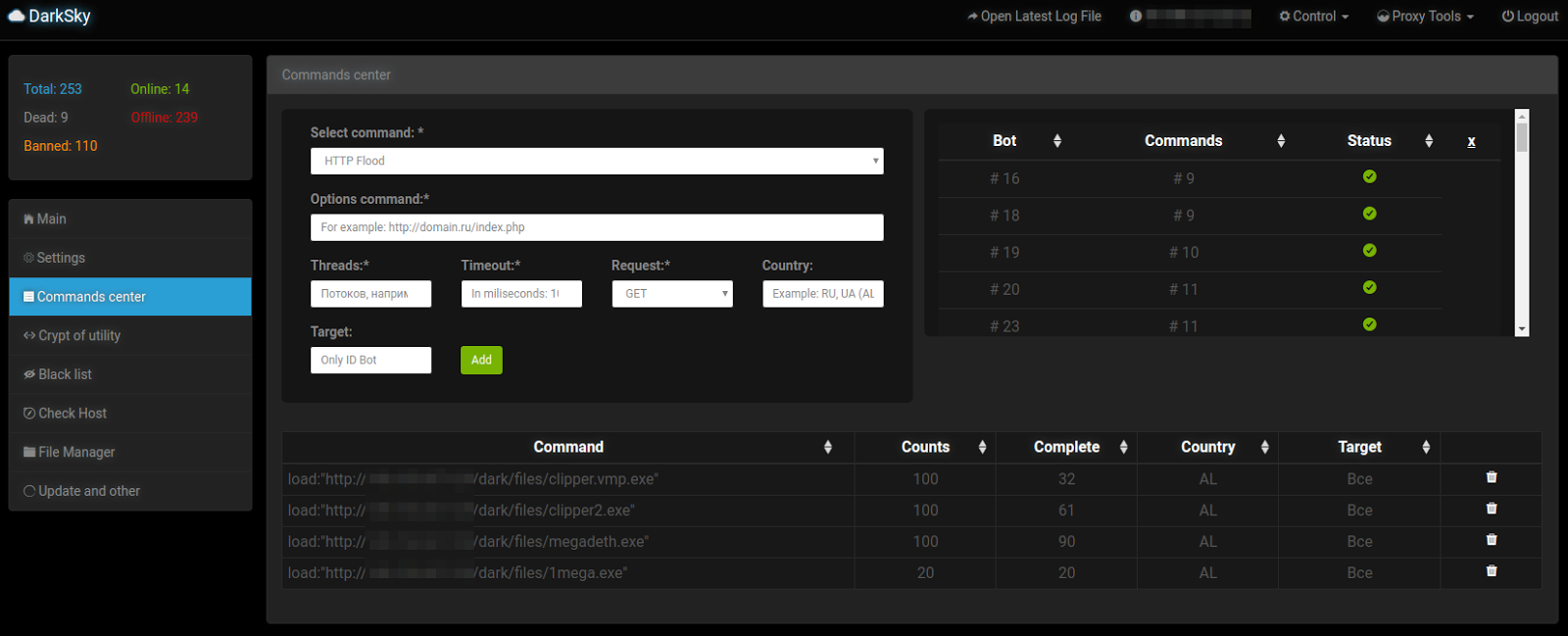

- DDOS-aanval uitvoeren:

de malware kan DDoS-aanvallen uitvoeren met behulp van verschillende vectoren:

- DNS Amplification

- TCP (SYN) Flood

- UDP Flood

- HTTP Flood

de server heeft ook een “check host availability” functie om te controleren of de DDoS aanval geslaagd is. Wanneer de malware HTTP DDOS-aanval uitvoert, maakt gebruik van de HTTP-structuur hieronder te zien. In de binaries, Radware getuige hard-gecodeerde lijsten van de gebruiker-agenten en Referers die willekeurig worden gekozen bij het maken van de HTTP-aanvraag.

- Downloader

de malware kan schadelijke bestanden downloaden van een externe server en de gedownloade bestanden op de geïnfecteerde machine uitvoeren. Na het kijken naar de gedownloade bestanden van verschillende botnets, Radware gemerkt cryptogeld-gerelateerde activiteit waar een aantal van de bestanden zijn eenvoudige Monero cryptogeld mijnwerkers en anderen zijn de nieuwste versie van de “1ms0rry” malware in verband met het downloaden van mijnwerkers en cryptocurrencies.

- Proxy

de malware kan de geà nfecteerde machine omzetten naar een SOCKS/HTTP-proxy om verkeer door de geà nfecteerde machine naar een externe server te leiden.

Malware gedrag

de malware heeft een snelle en stille installatie met bijna geen veranderingen op de geà nfecteerde machine. Om persistentie te garanderen op de geà nfecteerde machine zal ofwel een nieuwe sleutel onder het register pad “RunOnce” of maak een nieuwe dienst op het systeem:

- HKCU \ Software \ Microsoft \ Windows \ CurrentVersion \ RunOnce\Registry Driver

- HKLM\System\CurrentControlSet\Services\Icon Codec Service \

communicatie

wanneer de malware wordt uitgevoerd, zal het een HTTP GET request genereren voor “/activering.php?key= “met een unieke User-Agent string” 2zAz.”De server zal dan reageren met een” Fake 404 niet gevonden ” bericht als er geen opdrachten uit te voeren op de geà nfecteerde machine.

communicatie verduistering voorbeeld

de GET request param waarde is base64 versleuteld.

de uiteindelijke leesbare tekenreeks bevat zowel geïnfecteerde machine-informatie als gebruikersinformatie. Wanneer een nieuw commando wordt verzonden vanaf de server “200 OK”, wordt een response return uitgevoerd met het verzoek om een bestand van de server te downloaden of een DDOS-aanval uit te voeren (zie figuur hieronder).

Evasion

wanneer de malware wordt uitgevoerd, zal deze meerdere anti-virtuele machinecontroles uitvoeren:

- VMware:

- Dbghelp.dll

- Software \ Microsoft \ ProductId != 76487-644-3177037-23510

- Vbox:

- VBoxService.exe

- VBoxHook.dll

- Sandboxie

- SbieDll.dll

het zal ook zoeken naar de aanwezigheid van de Syser kernel debugger op zoek naar de volgende apparaten:

- \\.\Syser

- \\.\Syserd bgmsg

- \\.\SyserBoot

IOCs

Effectieve DDoS-Bescherming Essentials

- Hybride DDoS Bescherming – On-premise en cloud-DDoS-bescherming voor real-time DDoS-aanval te voorkomen dat ook adressen hoog volume aanvallen en beschermt tegen pijp verzadiging

- Gedrags-Gebaseerde Detectie – Snel en nauwkeurig te identificeren en te blokkeren afwijkingen terwijl het legitieme verkeer door

- Real Time Signature Creation – Prompt te beschermen tegen onbekende bedreigingen en zero-day aanvallen

- Een Cyber-Security Emergency Response Plan – Een speciale sos-team van deskundigen die heb ervaring met Internet of Things-beveiliging en het omgaan met IoT-uitbraken

- informatie over actieve Dreigingsactoren-high fidelity, gecorreleerde en geanalyseerde datum voor preventieve bescherming tegen momenteel actieve bekende aanvallers.voor verdere netwerk-en toepassingsbeschermingsmaatregelen dringt Radware er bij bedrijven op aan hun netwerk te inspecteren en te patchen om zich te beschermen tegen risico ‘ s en bedreigingen.

meer informatie op DDoS Warriors

om meer te weten te komen over het huidige aanvalslandschap, de zakelijke impact van cyberaanvallen te begrijpen of meer te weten te komen over opkomende aanvalstypen en-tools bezoek DDoSWarriors.com gemaakt door Radware ‘ s Emergency Response Team (ERT), het is de ultieme bron voor alles wat security professionals moeten weten over DDoS-aanvallen en cyber security.

lees “2017-2018 Global Application & Network Security Report ” voor meer informatie.

Download nu