overzicht van firewallfuncties

Firewalls regelen het verkeer tussen de interne en externe netwerken en vormen de kern van een sterk netwerkbeveiligingsbeleid. Check Point Software Blades zijn een set beveiligingsfuncties die ervoor zorgt dat de Security Gateway of Security Management Server de juiste functionaliteit en prestaties geeft. De Check Point Firewall maakt deel uit van de software Blade architectuur die “next-generation” firewall functies levert, waaronder:

- VPN en mobiele device connectivity

- Identiteit en computer bewustzijn

- Internet en filtering

- Application control

- Inbraak en bedreiging preventie

- Data Loss Prevention

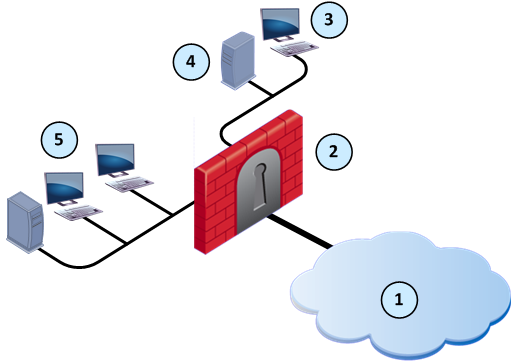

Onderdelen van de Check Point Solution

|

Item |

Beschrijving |

|---|---|

|

Internet-en externe netwerken |

|

|

Security Gateway |

|

|

SmartDashboard |

|

|

Security Management Server |

|

|

Internal network |

These are the primary components of a Check Point solution:

- Security Gateway-de engine die het beveiligingsbeleid van de organisatie afdwingt, is een toegangspunt tot het LAN en wordt beheerd door de Security Management Server.

- Security Management Server – de toepassing die het beveiligingsbeleid beheert, opslaat en distribueert naar Security Gateways.

- SmartDashboard-een Controlepuntclient die wordt gebruikt om het beveiligingsbeleid aan te maken en te beheren.

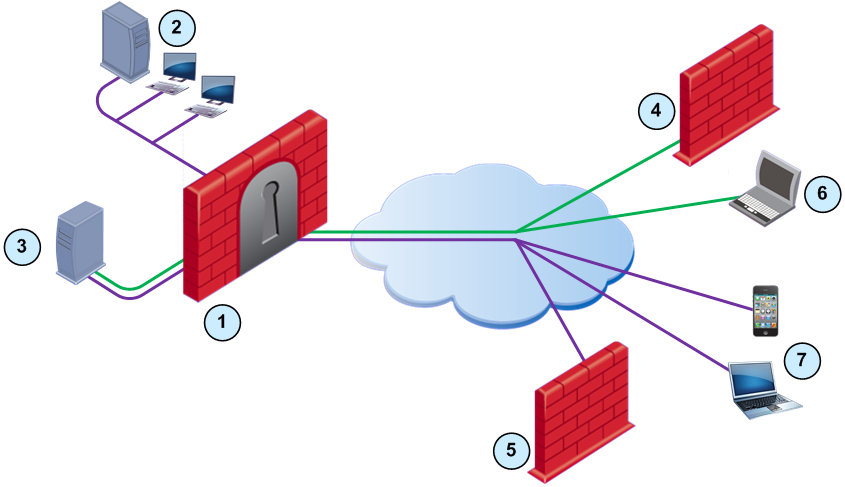

Dual Stack (IPv4 en IPv6) Netwerkconfiguratie

U kunt de Firewall eenvoudig configureren om een dual stack-netwerk te ondersteunen dat IPv4-en IPv6-adressen gebruikt. Configureer een of meer interfaces met de toepasselijke IPv4-en IPv6-adressen.

|

Item |

Description |

||

|---|---|---|---|

|

|

IPv4 network traffic |

||

|

|

IPv6 network traffic |

||

|

Security Gateway for dual stack network |

|||

|

Internal network (IPv6 traffic) |

|||

|

Dual stack web server in the DMZ |

|||

|

Security Gateway for IPv4 network |

|||

|

Security Gateway for IPv6 network |

|||

|

Mobile device (IPv4 traffic) |

|||

|

Mobile devices (IPv6 traffic) |

|||

|

|

Note – For R76 Security Gateways and higher, you can configure the interfaces to use only IPv6 addresses. |

||

toegangscontrole en de Regelbasis

een primair doel van een firewall is het beheren van toegang en verkeer van en naar de interne en externe netwerken. Met de Firewall kunnen systeembeheerders de toegang tot computers, clients, servers en toepassingen veilig beheren. De basis van de firewallregel bepaalt de kwaliteit van de toegangscontrole en de netwerkprestaties. Regels die correct zijn ontworpen, zorgen ervoor dat een netwerk:

- staat alleen geautoriseerde verbindingen toe en voorkomt kwetsbaarheden in een netwerk

- geeft geautoriseerde gebruikers toegang tot de juiste interne netwerken

- optimaliseert netwerkprestaties en inspecteert efficiënt verbindingen

licenties

sommige LTE-functies vereisen speciale licenties die op de Beveiligingsgateways zijn geïnstalleerd. Voor de beheerserver zijn geen speciale licenties nodig.

- GTP-functies vereisen een Carrier-licentie, of de eerdere GX/GTP-licentie.

- cgnat vereist de Carrier-licentie.

- SCTP en Diameter inspectie vereisen de vervoerder licentie.

als er geen Carrierlicentie op de beveiligingsgateway is, kunt u geen beleid installeren dat deze regels heeft:

- cgnat rules

- Rules with SCTP or Diameter services

- Rules with Service = Any and Match for any attribute is ingeschakeld voor een SCTP-service.

opmerkingen

- diensten gedefinieerd in diensten > andere vereisen geen Carrier-licentie.

- SCTP-verbindingen die overeenkomen met andere services worden niet geïnspecteerd.

hoe deze handleiding te gebruiken

wanneer u een Firewall configureert, is het noodzakelijk dat u begrijpt hoe deze verbonden is met de andere Softwarebladen. U moet bijvoorbeeld een regel voor de Firewall toevoegen zodat externe gebruikers verbinding kunnen maken met het interne netwerk. Bovendien kunt u Softwarebladen inschakelen om geavanceerde bescherming voor het netwerk te bieden, zoals IPS en Anti-Bot.

sommige secties in deze gids vertellen u hoe u een voorbeeldconfiguratie van een Softwareblad kunt inschakelen. Zorg ervoor dat u de toepasselijke beheerhandleiding voor het Softwareblad leest voordat u de functie voor een productieomgeving configureert. In elke sectie worden ook regels uitgelegd die u aan de basis van de firewallregel moet toevoegen om de configuratie voor die functie te voltooien.

Software Blades in this Guide

|

Software |

Blade |

Chapter |

|---|---|---|

|

|

Firewall |

Creating a Strong Firewall Security Policy Configuring the NAT Policy |

|

|

Mobile Access |

Remote Access to the Network |

|

|

IPsec VPN |

Creating VPN Policies |

|

|

Identity Awareness |

Adding Users to the Security Policy |

|

|

URL Filtering |

Defining an Internet Access Policy |

|

|

Application Control |

|

|

|

IPS |

Defending against Network Intrusions |

|

|

Anti-Bot |

|

|

|

Anti-Virus |

Threat Prevention Policies |

|

|

Anti-Spam |

|

|

|

Data Loss Prevention |

Securing Data |

|

|

Advanced Networking & Clustering |

Maximizing Network Performance |

|

|

SmartEvent |

Monitoring and Logging |

|

|

SmartLog |

SmartDashboard Werkbalk

U kunt gebruik maken van de SmartDashboard werkbalk te doen de volgende acties:

|

het Pictogram |

Beschrijving |

|---|---|

|

|

Open de SmartDashboard menu. Wanneer u de opdracht krijgt om menu-opties te selecteren, klikt u op deze knop om het menu weer te geven. Als u bijvoorbeeld de opdracht krijgt om > gebruikers en beheerders te selecteren, klik dan op deze knop om het menu Beheren te openen en selecteer vervolgens de optie Gebruikers en beheerders. |

|

|

bewaar huidig beleid en alle systeemobjecten. |

|

|

Open een beleidspakket, dat een verzameling beleidsregels is die samen met dezelfde naam zijn opgeslagen. |

|

|

Refresh policy from the Security Management Server. |

|

|

Open the Database Revision Control window. |

|

|

Change global properties. |

|

|

Verify Rule Base consistency. |

|

|

Install the policy on Security Gateways or VSX Gateways. |

|

|

Open SmartConsole. |