Radwares Trusselforskning har nylig oppdaget et nytt botnet, kalt DarkSky. DarkSky har flere unnvikelsesmekanismer, en malware downloader og en rekke nettverks – Og applikasjonslag DDoS angrepsvektorer. Denne bot er nå tilgjengelig for salg for mindre enn $20 over Darknet.

som publisert av forfatterne, denne malware er i Stand til å kjøre Under Windows XP/7/8/10, både x32 og x64 versjoner, og har anti-virtuell maskin evner til å unngå sikkerhetskontroller som en sandkasse, og dermed tillater det å bare infisere ‘ekte’ maskiner.

Bakgrunn

Radware har overvåket denne malware siden de tidlige versjonene I Mai 2017. Utviklere har forbedret funksjonaliteten og utgitt den nyeste versjonen i desember 2017. Populariteten og bruken øker.

På Nyttårsdag, 2018, Radware vitne til en topp i ulike varianter av malware. Dette er mistenkt for å være et resultat av en økning i salg eller testing av den nyere versjonen etter lanseringen. Men alle kommunikasjonsforespørsler var til samme vert («http://injbot.net/»), en sterk indikasjon på» testing » prøver.

Infeksjon Metoder

Radware mistenker bot sprer seg via tradisjonelle midler for infeksjon som utnytte kits, spyd phishing og spam e-post.

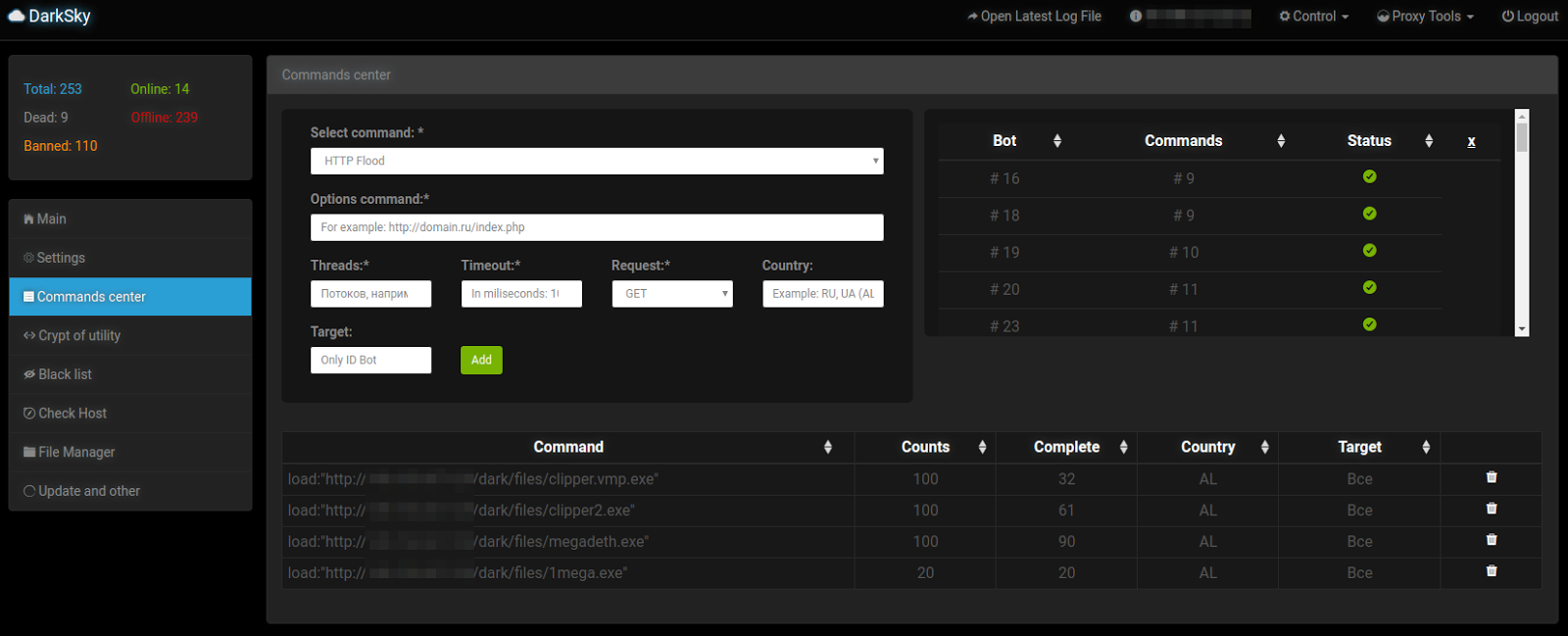

Evner

- Utfør DDoS-Angrep:

malware er i stand Til å utføre DDoS-angrep ved hjelp av flere vektorer:

- DNS Forsterkning

- TCP (SYN) Flom

- UDP Flom

- HTTP Flom

SERVEREN HAR OGSÅ en «Sjekk host tilgjengelighet» – funksjon for å sjekke om DDOS-angrepet lyktes. Når malware utfører HTTP DDoS-angrep, bruker DEN HTTP-strukturen sett nedenfor. I binærfiler, Radware vitne hardkodede lister Over Brukeragenter Og Referenter som er tilfeldig valgt når laging HTTP-forespørselen.

- Downloader

malware er i stand til å laste ned skadelige filer fra en ekstern server og utføre de nedlastede filene på den infiserte maskinen. Etter å ha sett på de nedlastede filene fra flere forskjellige botnett, La Radware merke til cryptocurrency-relatert aktivitet der Noen av filene er enkle monero cryptocurrency miners og andre er den nyeste versjonen av «1ms0rry» malware forbundet med nedlasting av gruvearbeidere og cryptocurrencies.

- Proxy

malware kan slå den infiserte maskinen til EN SOCKS / HTTP proxy for å rute trafikk gjennom den infiserte maskinen til en ekstern server.

Malware Atferd

malware har en rask og stille installasjon med nesten ingen endringer på den infiserte maskinen. For å sikre utholdenhet på den infiserte maskinen vil det enten opprette en ny nøkkel under registret banen «RunOnce» eller opprette en ny tjeneste på systemet:HKLM \ System \ CurrentControlSet \ Services \ Ikon Codec Service \

Kommunikasjon

Når malware utfører, det vil generere EN HTTP GET forespørsel til » / aktivering.php?key= «med en unik brukeragentstreng» 2zAz.»Serveren vil da svare med en» Falsk 404 Ikke Funnet » melding hvis det ikke er noen kommandoer å utføre på den infiserte maskinen.

Kommunikasjon Obfuscation Eksempel

GET request param verdien er base64 kryptert.

den siste lesbare strengen inneholder infisert maskininformasjon samt brukerinformasjon. Når en ny kommando sendes fra serveren «200 OK», utføres en svaravkastning med forespørselen om å laste ned en fil fra serveren eller utføre Et DDoS-angrep (se Figur nedenfor).

Unnvikelse

når malware utfører det vil utføre flere anti-virtuell maskin sjekker:

- VMware:

- Dbghelp.dll

- Programvare \ Microsoft \ ProductId != 76487-644-3177037-23510

- Vbox:

- VBoxService.exe

- VBoxHook.dll

- Sandboxie

- SbieDll.dll

det vil også se etter Syser kernel debugger tilstedeværelse søker etter følgende enheter:

- \\.\Syser

- \\.\SyserDbgMsg

- \\.\SyserBoot

Iocs

Effektiv DDoS Protection Essentials

- Hybrid DDoS Protection – on-premise Og cloud DDoS protection for Real-time DDoS attack prevention som også adresserer angrep med høyt volum og beskytter mot rørmetning

- Atferdsbasert Deteksjon-raskt og nøyaktig identifisere og blokkere anomalier samtidig som legitim trafikk gjennom

- Sanntids Signaturopprettelse – beskytt Straks mot ukjente trusler og nulldagsangrep

- en cyber-sikkerhet beredskap plan – en dedikert beredskap team Av Eksperter Som Har erfaring med Internet of Things-sikkerhet og håndtering av iot-utbrudd

- Intelligens på Aktive Trusselaktører-high fidelity, korrelert og analysert dato for forebyggende beskyttelse mot aktive kjente angripere.

li>

For ytterligere nettverks-og applikasjonsbeskyttelsestiltak oppfordrer Radware bedrifter til å inspisere og lappe nettverket for å forsvare seg mot risiko og trusler.

Lær mer på DDoS Warriors

for å vite mer om dagens angrepsvektorlandskap, forstå virksomhetens påvirkning av cyberangrep eller lær mer om nye angrepstyper og verktøy besøk DDoSWarriors.com. Laget Av Radwares Emergency Response Team (ERT), er Det den ultimate ressursen for alt sikkerhetspersonell trenger å vite om DDoS-angrep og cybersikkerhet.

Les «2017-2018 Global Applikasjon & Nettverkssikkerhetsrapport » for å lære mer.

Last Ned nå