Oversikt Over Brannmurfunksjoner

Brannmurer kontrollerer trafikken mellom interne og eksterne nettverk og er kjernen i en sterk nettverkssikkerhetspolicy. Check Point-Programvareblader er et sett med sikkerhetsfunksjoner som sørger for At Sikkerhetsgatewayen eller Sikkerhetsstyringsserveren gir riktig funksjonalitet og ytelse. Check Point-Brannmuren er en del Av Programvarebladarkitekturen som leverer» neste generasjons » brannmurfunksjoner, inkludert:

- VPN og mobil enhet tilkobling

- Identitet og datamaskinen bevissthet

- internett-tilgang og filtrering

- Programkontroll

- Inntrenging og trussel forebygging

- Data Tap Forebygging

Komponenter Av Sjekkpunkt Løsning

|

element |

internett og eksterne Nettverk |

||

|---|---|---|---|

|

Security Gateway |

|||

|

SmartDashboard |

|||

|

Security Management Server |

|||

|

Internal network |

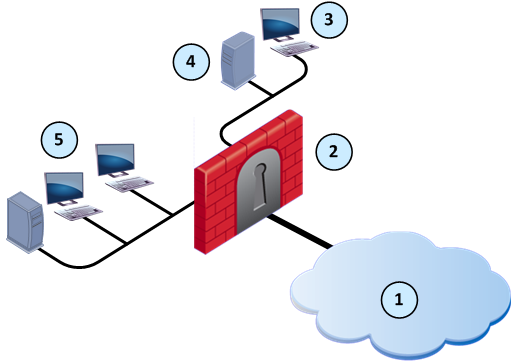

These are the primary components of a Check Point solution:

- Security Gateway-motoren som håndhever organisasjonens sikkerhetspolicy, er et inngangspunkt TIL LAN, og administreres Av Security Management Server.

- Security Management Server-programmet som administrerer, lagrer og distribuerer sikkerhetspolicy Til Sikkerhet Gateways. SmartDashboard-En Sjekkpunktklient som brukes til å opprette og administrere sikkerhetspolicyen.

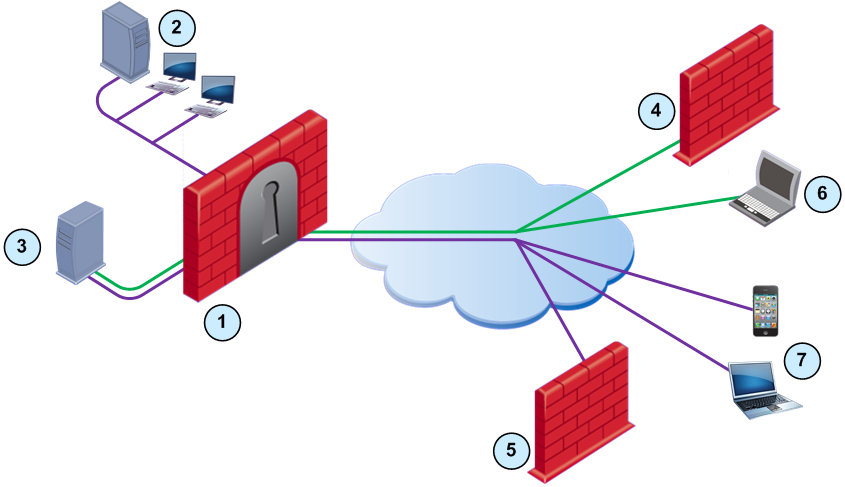

Dual Stack (IPv4 og IPv6) Nettverkskonfigurasjon

Du kan enkelt konfigurere Brannmuren til å støtte et dual stack-nettverk som bruker IPv4-og IPv6-adresser. Konfigurer ett eller flere grensesnitt med gjeldende IPv4-og IPv6-adresser.

|

Item |

Description |

||

|---|---|---|---|

|

|

IPv4 network traffic |

||

|

|

IPv6 network traffic |

||

|

Security Gateway for dual stack network |

|||

|

Internal network (IPv6 traffic) |

|||

|

Dual stack web server in the DMZ |

|||

|

Security Gateway for IPv4 network |

|||

|

Security Gateway for IPv6 network |

|||

|

Mobile device (IPv4 traffic) |

|||

|

Mobile devices (IPv6 traffic) |

|||

|

|

Note – For R76 Security Gateways and higher, you can configure the interfaces to use only IPv6 addresses. |

||

Tilgangskontroll og Regelbasen

et primært mål for en brannmur er å kontrollere tilgang og trafikk til og fra de interne og eksterne nettverkene. Brannmuren lar systemadministratorer kontrollere tilgangen til datamaskiner, klienter, servere og applikasjoner på en sikker måte. Brannmurregelbasen definerer kvaliteten på tilgangskontrollen og nettverksytelsen. Regler som er utformet på riktig måte, sørger for at et nettverk:

- tillater bare autoriserte tilkoblinger og forhindrer sårbarheter i et nettverk

- Gir autoriserte brukere tilgang til de riktige interne nettverkene

- Optimaliserer nettverksytelsen og inspiserer tilkoblingene effektivt

Lisenser

Enkelte lte-funksjoner krever spesielle lisenser installert På Sikkerhetsgatewayene. Administrasjonsserveren krever ikke spesielle lisenser.

- GTP-funksjoner krever En Operatørlisens, eller den tidligere gx/GTP-lisensen.

- CGNAT krever Transportørlisens.

- SCTP og Diameter inspeksjon krever Carrier lisens.

Hvis Det ikke er Noen Operatørlisens på Sikkerhetsgatewayen, kan du ikke installere en policy som har disse reglene:

- CGNAT-regler

- Regler MED SCTP eller Diameter-tjenester

- Regler Med Service = Alle og Samsvar for alle attributter er aktivert for EN SCTP-tjeneste.

Merknader

- Tjenester definert I Tjenester > Andre krever Ikke Operatørlisens.

- SCTP-Tilkoblinger som samsvarer Med Andre tjenester, blir ikke inspisert.

Slik Bruker Du Denne Veiledningen

Når Du konfigurerer En Brannmur, er det nødvendig at du forstår hvordan Den er koblet til De Andre Programvarebladene. Du må for eksempel legge til En Regel For Brannmuren for å tillate eksterne brukere å koble til det interne nettverket. I tillegg kan Du aktivere Programvareblader for å levere avansert beskyttelse for nettverket, for EKSEMPEL IPS og Anti-Bot.

noen av delene i denne veiledningen forteller deg hvordan du aktiverer en prøvekonfigurasjon av Et Programvareblad. Sørg for at du leser Den Gjeldende Administrasjonsveiledningen for Programvarebladet før du konfigurerer funksjonen for et produksjonsmiljø. Hver del forklarer også regler som Du må legge Til I Brannmurregelbasen for å fullføre konfigurasjonen for den funksjonen.

Software Blades in this Guide

|

Software |

Blade |

Chapter |

|---|---|---|

|

|

Firewall |

Creating a Strong Firewall Security Policy Configuring the NAT Policy |

|

|

Mobile Access |

Remote Access to the Network |

|

|

IPsec VPN |

Creating VPN Policies |

|

|

Identity Awareness |

Adding Users to the Security Policy |

|

|

URL Filtering |

Defining an Internet Access Policy |

|

|

Application Control |

|

|

|

IPS |

Defending against Network Intrusions |

|

|

Anti-Bot |

|

|

|

Anti-Virus |

Threat Prevention Policies |

|

|

Anti-Spam |

|

|

|

Data Loss Prevention |

Securing Data |

|

|

Advanced Networking & Clustering |

Maximizing Network Performance |

|

|

SmartEvent |

Monitoring and Logging |

|

|

SmartLog |

SmartDashboard Toolbar

Du kan bruke SmartDashboard toolbar til å gjøre disse handlingene:

|

Ikon |

Beskrivelse |

|---|---|

|

|

åpne smartdashboard-menyen. Når du blir bedt om å velge menyalternativer, klikker du på denne knappen for å vise menyen. hvis du for eksempel blir bedt om å velge Administrer> Brukere Og Administratorer, klikker du på denne knappen for å åpne Administrer-menyen og deretter Velge Brukere og Administratorer. |

|

Lagre gjeldende policy og alle systemobjekter. |

|

Åpne en policypakke, som er en samling Av Policyer som er lagret sammen med samme navn. |

|

|

Refresh policy from the Security Management Server. |

|

|

Open the Database Revision Control window. |

|

|

Change global properties. |

|

|

Verify Rule Base consistency. |

|

|

Install the policy on Security Gateways or VSX Gateways. |

|

|

Open SmartConsole. |