Radwareの脅威調査では、最近、DarkSkyと呼ばれる新しいボットネットが発見されました。 DarkSkyは、いくつかの回避メカニズム、マルウェアダウンローダ、およびさまざまなネットワーク層およびアプリケーション層のDDoS攻撃ベクトルを備えています。 このボットは現在、ダークネット上で20ドル未満で販売されています。

その著者によって公開されているように、このマルウェアは、Windows XPの下で実行することができます/7/8/10×32とx64の両方のバージョンで、サンドボックスなどのセキュリティ制御を回避するための仮想マシン機能を備えており、”実際の”マシンにのみ感染することを可能にしています。

背景

Radwareは、2017年の初期バージョンからこのマルウェアを監視しています。 開発者はその機能を強化しており、2017年12月に最新バージョンをリリースしました。 その人気と使用が増加しています。

2018年の元旦に、Radwareはマルウェアのさまざまな亜種のスパイクを目撃しました。 これは、発売後の新しいバージョンの販売やテストの増加の結果であると考えられています。 しかし、すべての通信要求は同じホスト(”http://injbot.net/”)へのものであり、”テスト”サンプルの強い兆候です。

感染方法

Radwareは、ボットがエクスプロイトキット、スピアフィッシング、スパムメールなどの伝統的な感染手段を介して広がると考えています。DDoS攻撃を実行する

機能

- :

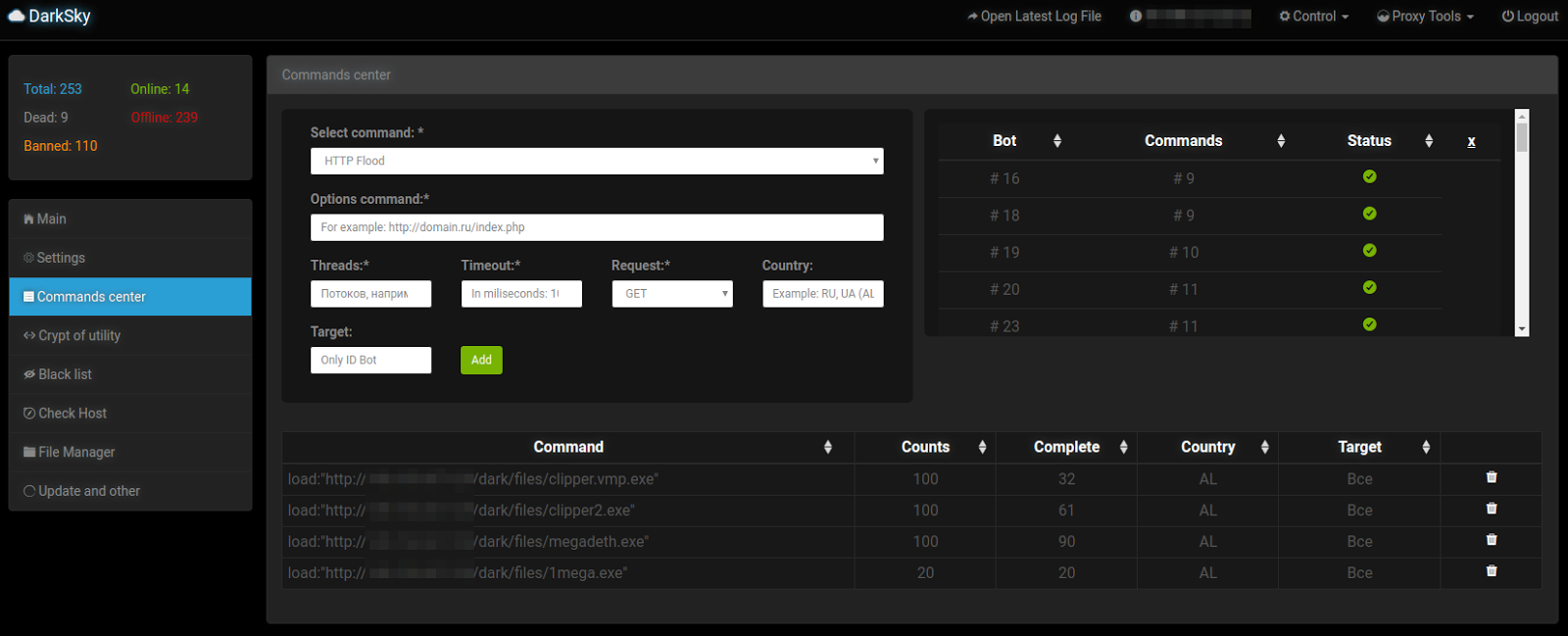

マルウェアは、いくつかのベクトルを使用してDDoS攻撃を実行することができます。

- DNS増幅

- TCP(SYN)フラッド

- UDPフラッド

- HTTPフラッド

サーバーには、ddos攻撃が成功したかどうかを確認するための”ホストの可用性の確認”機能もあります。 マルウェアがHTTP DDoS攻撃を実行すると、以下に示すHTTP構造が使用されます。 バイナリでは、RadwareはHTTP要求を作成するときにランダムに選択されたユーザーエージェントとリファラーのハードコードされたリストを目撃しました。

- ダウンローダ

マルウェアは、リモートサーバーから悪意のあるファイルをダウンロー いくつかの異なるボットネットからダウンロードしたファイルを見た後、Radwareは、ファイルのいくつかは単純なMonero cryptocurrency鉱夫であり、他の人は鉱夫とcryptocurrenciesのダウンローp>

- プロキシ

マルウェアは、感染したマシンをSOCKS/HTTPプロキシに変換して、感染したマシンをリモートサーバーにトラフィッ

マルウェアの動作

マルウェアは、感染したマシンにはほとんど変更がなく、迅速かつサイレントインストールされています。 感染したマシンの永続性を確保するために、レジストリパス”RunOnce”の下に新しいキーを作成するか、システム上に新しいサービスを作成します:

- HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce\Registry Driver

- HKLM\System\CurrentControlSet\Services\Icon Codec Service\

Communication

マルウェアが実行されると、”/activation”へのHTTP GET要求が生成されます。php?key=”一意のユーザーエージェント文字列を持つ”2zaz.”感染したマシンで実行するコマンドがない場合、サーバーは”Fake404Not Found”というメッセージで応答します。p>

通信難読化の例

GET要求param値はbase64暗号化されています。p>

最後の読み取り可能な文字列には、感染したマシン情報とユーザー情報が含まれています。 サーバー”200OK”から新しいコマンドが送信されると、サーバーからファイルをダウンロードするか、DDoS攻撃を実行する要求とともに応答が返されます(下の図を参照)。

回避

マルウェアが実行されると、いくつかの仮想マシンのアンチチェックが実行されます。

- VMware:

- Dbghelp。dll

- Software\Microsoft\ProductId!=76487-644-3177037-23510

- Vbox:

- VBoxService.exe

- VBoxHook.dll

- Sandboxie

- SbieDll。dll

次のデバイスを検索して、Syserカーネルデバッガーの存在も検索します。

- \\。\Syser

- \\.\SyserDbgMsg

- \\.\SyserBoot

IOCs

効果的なDDoS Protection Essentials

- ハイブリッドDDoS保護–大規模な攻撃に対処し、パイプ飽和から保護するリアルタイムDDoS攻撃防止のためのオンプレミスとクラウドDDoS保護

- 行動ベースの検出-迅速かつ正確に異常を特定し、ブロックしながら

- リアルタイム署名作成-未知の脅威やゼロデイ攻撃から迅速に保護

- li>

- サイバーセキュリティ緊急対応計画-専門家の専用の緊急チーム モノのインターネットのセキュリティとIoTの発生を処理する経験を持っている

- アクティブな脅威アクターに関するインテリジェンス–現在アクティブ

さらなるネットワークおよびアプリケーション保護対策のために、Radwareは、リスクや脅威から守るために、企業にネットワークを検査し、パッチを適用す

DDoS Warriorsで詳細を学ぶ

今日の攻撃ベクトルの風景についての詳細を知るために、サイバー攻撃のビジネスへの影響を理解するか、新たな攻撃の種類DDoSWarriors.com RadwareのEmergency Response Team(ERT)によって作成され、セキュリティ専門家がDDoS攻撃とサイバーセキュリティについて知る必要があるすべてのための究極のリソースです。詳細については、”2017-2018グローバルアプリケーション&ネットワークセキュリティレポート”をお読みください。h3>

今すぐダウンロード