ファイアウォール機能の概要

ファイアウォールは、内部ネットワークと外部ネットワーク間のトラフィックを制御し、強力なネッ Check Pointソフトウェアブレードは、セキュリティゲートウェイまたはセキュリティ管理サーバーが適切な機能とパフォーマンスを提供するようにするセキ Check Point Firewallは、次のような”次世代”ファイアウォール機能を提供するソフトウェアブレードアーキテクチャの一部です:

- VPNとモバイルデバイスの接続

- Idとコンピュータの認識

- インターネットアクセスとフィルタリング

- アプリケーション制御

- 侵入と脅威防止

- データ損失防止

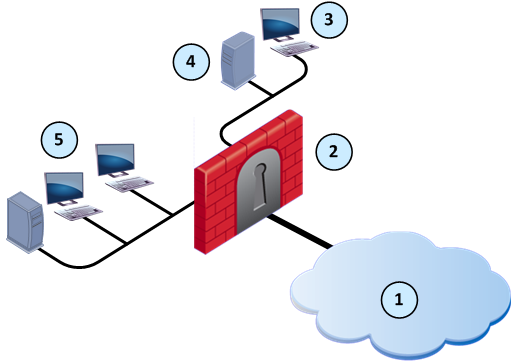

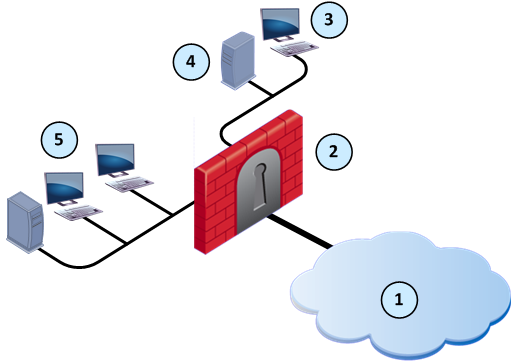

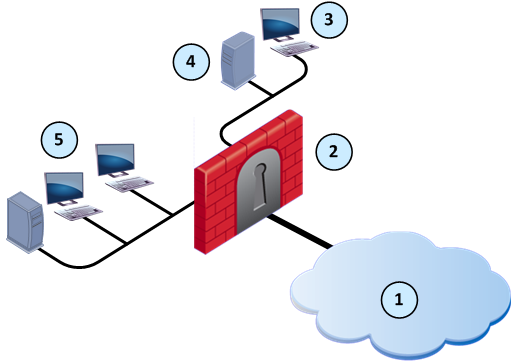

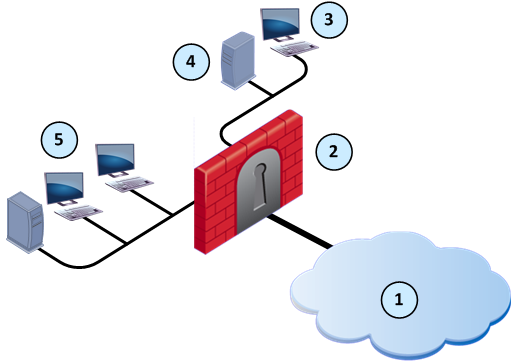

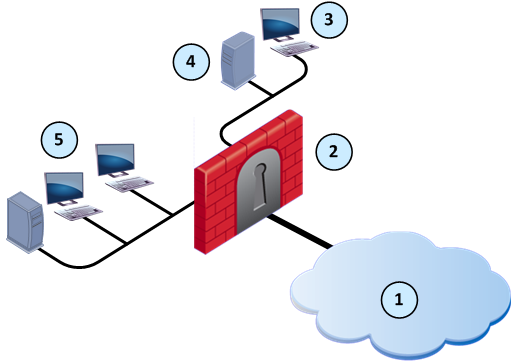

チェックポイントソリューションのコンポーネント

アイテム

説明

インターネットと外部ネットワーク

Security Gateway

SmartDashboard

Security Management Server

Internal network

These are the primary components of a Check Point solution:

- Security Gateway-組織のセキュリティポリシーを適用するエンジンであり、LANへのエントリポイントであり、セキュリティ管理サーバーによって管理されます。

- Security Management Server-セキュリティポリシーを管理、保存、およびセキュリティゲートウェイに配布するアプリケーション。

- SmartDashboard-セキュリティポリシーを作成および管理するために使用されるチェックポイントクライアント。

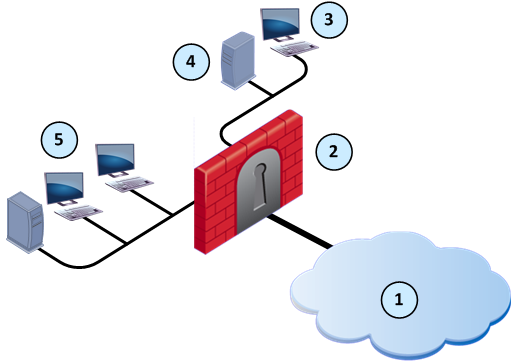

デュアルスタック(Ipv4およびIpv6)ネットワーク構成

Ipv4およびIpv6アドレスを使用するデュアルスタックネットワークをサポートするよ 該当するIpv4およびIpv6アドレスを使用して、1つ以上のインターフェイスを設定します。

|

Item |

Description |

||

|---|---|---|---|

|

|

IPv4 network traffic |

||

|

|

IPv6 network traffic |

||

|

Security Gateway for dual stack network |

|||

|

Internal network (IPv6 traffic) |

|||

|

Dual stack web server in the DMZ |

|||

|

Security Gateway for IPv4 network |

|||

|

Security Gateway for IPv6 network |

|||

|

Mobile device (IPv4 traffic) |

|||

|

Mobile devices (IPv6 traffic) |

|||

|

|

Note – For R76 Security Gateways and higher, you can configure the interfaces to use only IPv6 addresses. |

||

アクセス制御とルールベース

ファイアウォールの主な目的は、内部および外部ネットワークとの間のアクセスおよびトラフィッ ファイアウォールを使用すると、システム管理者はコンピュータ、クライアント、サーバー、およびアプリケーションへのアクセスを安全に制御できます。 ファイアウォールルールベースは、アクセス制御とネットワークパフォーマンスの品質を定義します。 正しく設計されたルールは、ネットワーク:

- 許可された接続のみを許可し、ネットワークの脆弱性を防止します

- 許可されたユーザーに正しい内部ネットワークへのアクセスを提供します

- ネッ 管理サーバーには特別なライセンスは必要ありません。GTP機能には、通信事業者ライセンス、またはそれ以前のGX/GTPライセンスが必要です。

- CGNATにはキャリアライセンスが必要です。

- SCTPと直径検査は、キャリアライセンスが必要です。セキュリティゲートウェイにキャリアライセンスがない場合、次のルールを持つポリシーをインストールすることはできません。

- CGNATルール

- SCTPまたはDiameterサー

注意事項

- サービスで定義されているサービス>その他は、キャリアライセンスを必要としません。

- 他のサービスに一致するSCTP接続は検査されません。

このガイドの使用方法

ファイアウォールを設定するときは、他のソフトウェアブレードとの接続方法を理解する必要があります。 たとえば、ファイアウォールのルールを追加して、リモートユーザーが内部ネットワークに接続できるようにする必要があります。 さらに、ソフトウェアブレードがIPSおよび反ボットのようなネットワークのための高度の保護を、供給することを可能にすることができます。

このガイドの一部のセクションでは、ソフトウェアブレードのサンプル構成を有効にする方法を説明しています。 運用環境用に機能を構成する前に、ソフトウェアブレードに適用される管理ガイドを必ずお読みください。 また、各セクションでは、その機能の構成を完了するためにファイアウォールルールベースに追加する必要があるルールについても説明します。

Software Blades in this Guide

Software

Blade

Chapter

Firewall

Creating a Strong Firewall Security Policy

Configuring the NAT Policy

Mobile Access

Remote Access to the Network

IPsec VPN

Creating VPN Policies

Identity Awareness

Adding Users to the Security Policy

URL Filtering

Defining an Internet Access Policy

Application Control

IPS

Defending against Network Intrusions

Anti-Bot

Anti-Virus

Threat Prevention Policies

Anti-Spam

Data Loss Prevention

Securing Data

Advanced Networking & Clustering

Maximizing Network Performance

SmartEvent

Monitoring and Logging

SmartLog

SmartDashboardツールバー

SmartDashboardツールバーを使用して、次のアクションを実行できます。

アイコン

説明

Smartdashboardメニューを開きます。 メニューオプションを選択するように指示されたら、このボタンをクリックしてメニューを表示します。 たとえば、管理を選択するように指示された場合>ユーザーと管理者は、このボタンをクリックして管理メニューを開き、ユーザーと管理者オプ

現在のポリシーとすべてのシステムオブジェクトを保存します。

同じ名前で保存されたポリシーのコレクションであるポリシーパッケージを開きます。

Refresh policy from the Security Management Server.

Open the Database Revision Control window.

Change global properties.

Verify Rule Base consistency.

Install the policy on Security Gateways or VSX Gateways.

Open SmartConsole.