La ricerca sulle minacce di Radware ha recentemente scoperto una nuova botnet, soprannominata DarkSky. DarkSky presenta diversi meccanismi di evasione, un downloader di malware e una varietà di vettori di attacco DDoS a livello di rete e applicazione. Questo bot è ora disponibile per la vendita per meno di Dark 20 sopra il Darknet.

Come pubblicato dai suoi autori, questo malware è in grado di funzionare con Windows XP/7/8/10, entrambe le versioni x32 e x64, e ha funzionalità anti-macchina virtuale per eludere i controlli di sicurezza come una sandbox, permettendo così di infettare solo macchine ‘reali’.

Background

Radware ha monitorato questo malware sin dalle sue prime versioni a maggio, 2017. Gli sviluppatori hanno migliorato la sua funzionalità e rilasciato l’ultima versione nel mese di dicembre, 2017. La sua popolarità e il suo uso sono in aumento.

Il giorno di Capodanno, 2018, Radware ha assistito a un picco in diverse varianti del malware. Questo è sospettato di essere il risultato di un aumento delle vendite o test della versione più recente dopo il suo lancio. Tuttavia tutte le richieste di comunicazione erano allo stesso host (“http://injbot.net/”), una forte indicazione di campioni di” test”.

Metodi di infezione

Radware sospetta che il bot si diffonda tramite mezzi tradizionali di infezione come kit di exploit, spear phishing e email di spam.

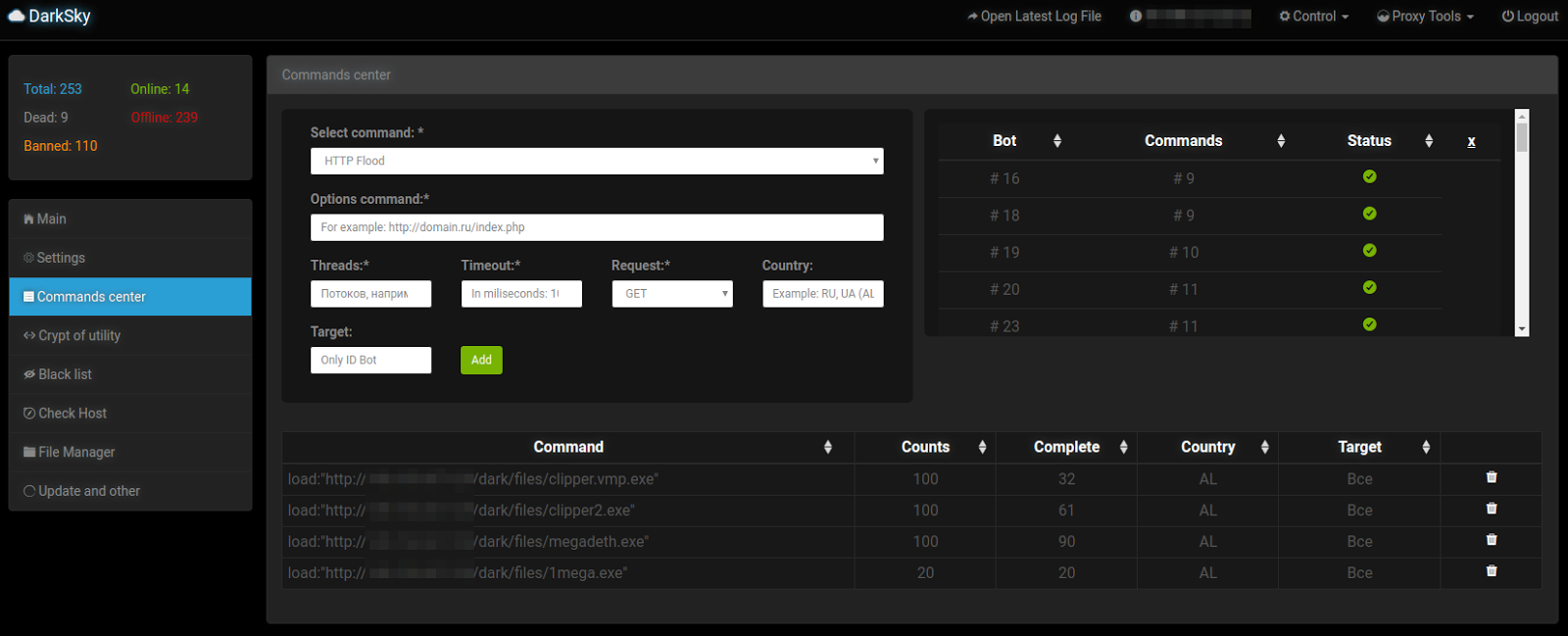

Capacità

- Eseguire attacchi DDoS:

Il malware è in grado di eseguire attacchi DDoS utilizzando diversi vettori:

- DNS di Amplificazione

- TCP (SYN) Alluvione

- UDP Flood

- HTTP Flood

Il server ha anche un “Controllo Host Disponibilità” funzione per verificare se l’attacco DDoS è riuscito. Quando il malware esegue un attacco DDoS HTTP, utilizza la struttura HTTP vista di seguito. Nei binari, Radware ha visto elenchi hard-coded di User-Agent e Referer scelti a caso durante la creazione della richiesta HTTP.

- Downloader

Il malware è in grado di scaricare file dannosi da un server remoto ed eseguire i file scaricati sul computer infetto. Dopo aver esaminato i file scaricati da diverse botnet, Radware ha notato attività legate alla criptovaluta in cui alcuni dei file sono semplici minatori di criptovaluta Monero e altri sono l’ultima versione del malware “1ms0rry” associato al download di minatori e criptovalute.

- Proxy

Il malware può trasformare la macchina infetta in un proxy SOCKS/HTTP per instradare il traffico attraverso la macchina infetta a un server remoto.

Comportamento del malware

Il malware ha un’installazione rapida e silenziosa con quasi nessuna modifica sulla macchina infetta. Per garantire la persistenza sulla macchina infetta creerà una nuova chiave nel percorso del registro di sistema “RunOnce” o creerà un nuovo servizio sul sistema:

- HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce\Registry Driver

- HKLM\System\CurrentControlSet\Services\Icon Codec Service\

Comunicazione

Quando il malware viene eseguito, genererà una richiesta HTTP GET a ” / activation.php?key = “con una stringa User-Agent unica” 2zAz.”Il server risponderà quindi con un messaggio” Falso 404 Non trovato ” se non ci sono comandi da eseguire sulla macchina infetta.

Esempio di offuscamento della comunicazione

Il valore del parametro GET request è crittografato base64.

La stringa leggibile finale contiene informazioni sulla macchina infetta e informazioni sull’utente. Quando un nuovo comando viene inviato dal server “200 OK”, viene eseguita una risposta di ritorno con la richiesta di scaricare un file dal server o eseguire un attacco DDoS (vedi Figura sotto).

Evasione

Quando il malware viene eseguito eseguirà diversi controlli anti-macchina virtuale:

- VMware:

- Dbghelp.dll

- Software \ Microsoft \ ProductId != 76487-644-3177037-23510

- Vbox:

- VBoxService.exe

- VBoxHook.dll

- Sandboxie

- SbieDll.dll

Cercherà anche la presenza del debugger del kernel Syser cercando i seguenti dispositivi:

- \\.\Syser

- \\.\ SyserDbgMsg

- \\.\SyserBoot

Ioc

Efficacia della Protezione DDoS Essentials

- Ibrido di Protezione DDoS – On-premise e cloud DDoS protezione in tempo reale di un attacco DDoS di prevenzione che si rivolge anche ad alto volume attacchi e protegge dal tubo di saturazione

- Basata sul comportamento di un Rilevamento Rapido e preciso identificare e bloccare le anomalie consentendo il traffico legittimo attraverso

- Reale Tempo di Creazione di Firme – Prontamente proteggere da minacce sconosciute e attacchi zero-day

- Un Cyber-Security di Risposta di Emergenza Piano d’emergenza dedicato team di esperti che avere esperienza con Internet of Things sicurezza e la gestione di focolai IoT

- Intelligence su attori delle minacce attive-alta fedeltà, data correlata e analizzato per la protezione preventiva contro aggressori noti attualmente attivi.

Per ulteriori misure di protezione della rete e delle applicazioni, Radware esorta le aziende a ispezionare e rattoppare la propria rete al fine di difendersi da rischi e minacce.

Scopri di più su DDoS Warriors

Per saperne di più sul panorama vettoriale degli attacchi di oggi, comprendere l’impatto sul business dei cyber-attacchi o saperne di più sui tipi e gli strumenti di attacco emergenti visita DDoSWarriors.com. Creato da ERT (Emergency Response Team) di Radware, è la risorsa definitiva per tutto ciò che i professionisti della sicurezza devono sapere sugli attacchi DDoS e sulla sicurezza informatica.

Leggi “2017-2018 Global Application & Network Security Report” per saperne di più.

Scarica ora