Panoramica delle funzionalità del firewall

I firewall controllano il traffico tra le reti interne ed esterne e sono il nucleo di una forte politica di sicurezza della rete. Le lame software Check Point sono un insieme di funzionalità di sicurezza che assicurano che il gateway di sicurezza o il server di gestione della sicurezza forniscano le funzionalità e le prestazioni corrette. Il firewall Check Point fa parte dell’architettura Software Blade che fornisce funzionalità firewall di” prossima generazione”, tra cui:

- VPN mobile e connettività del dispositivo

- Identità e computer consapevolezza

- accesso a Internet e filtraggio

- controllo Applicazione

- Intrusione e la prevenzione delle minacce

- Prevenzione della Perdita di Dati

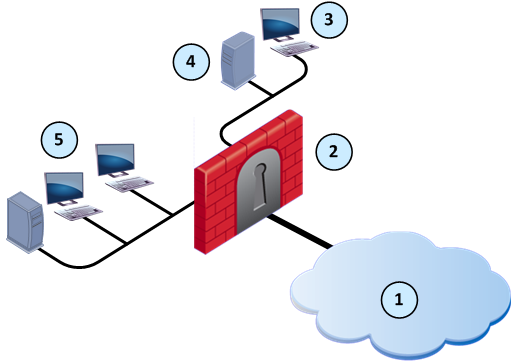

Componenti del Check Point Solution

|

l’Elemento |

Descrizione |

|---|---|

|

Internet e le reti esterne |

|

|

Security Gateway |

|

|

SmartDashboard |

|

|

Security Management Server |

|

|

Internal network |

These are the primary components of a Check Point solution:

- Security Gateway – Il motore che applica la politica di sicurezza dell’organizzazione, è un punto di ingresso alla LAN ed è gestito dal server di gestione della sicurezza.

- Security Management Server-L’applicazione che gestisce, memorizza e distribuisce i criteri di sicurezza ai gateway di sicurezza.

- SmartDashboard-Un client Check Point utilizzato per creare e gestire la politica di sicurezza.

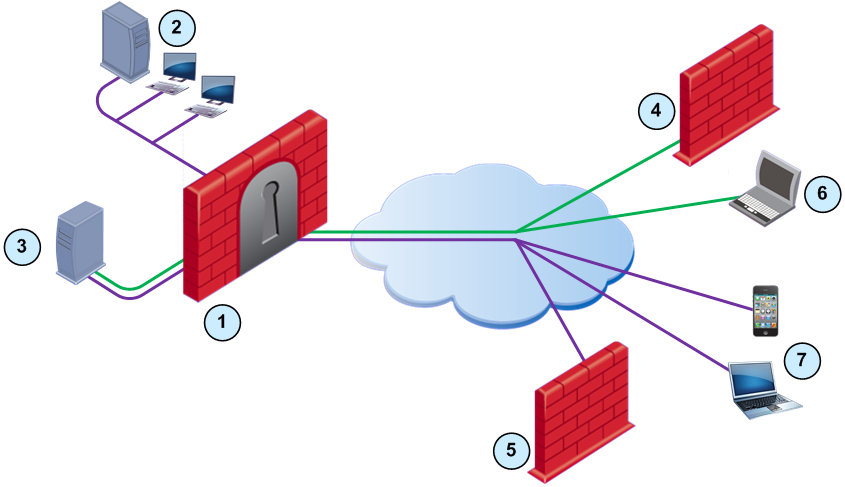

Configurazione di rete Dual Stack (IPv4 e IPv6)

È possibile configurare facilmente il firewall per supportare una rete dual stack che utilizza indirizzi IPv4 e IPv6. Configurare una o più interfacce con gli indirizzi IPv4 e IPv6 applicabili.

|

Item |

Description |

||

|---|---|---|---|

|

|

IPv4 network traffic |

||

|

|

IPv6 network traffic |

||

|

Security Gateway for dual stack network |

|||

|

Internal network (IPv6 traffic) |

|||

|

Dual stack web server in the DMZ |

|||

|

Security Gateway for IPv4 network |

|||

|

Security Gateway for IPv6 network |

|||

|

Mobile device (IPv4 traffic) |

|||

|

Mobile devices (IPv6 traffic) |

|||

|

|

Note – For R76 Security Gateways and higher, you can configure the interfaces to use only IPv6 addresses. |

||

Controllo di accesso e la base di regole

Un obiettivo primario di un firewall è quello di controllare l’accesso e il traffico da e verso le reti interne ed esterne. Il firewall consente agli amministratori di sistema di controllare in modo sicuro l’accesso a computer, client, server e applicazioni. La base delle regole del firewall definisce la qualità del controllo degli accessi e le prestazioni della rete. Regole che sono progettati correttamente assicurarsi che una rete:

- Consente solo connessioni autorizzate e previene le vulnerabilità in una rete

- Consente agli utenti autorizzati di accedere alle reti interne corrette

- Ottimizza le prestazioni della rete e ispeziona in modo efficiente le connessioni

Licenze

Alcune funzionalità LTE richiedono licenze speciali installate sui gateway di sicurezza. Il server di gestione non richiede licenze speciali.

- Le funzionalità GTP richiedono una licenza Carrier o la precedente licenza GX / GTP.

- CGNAT richiede la licenza Carrier.

- SCTP e ispezione diametro richiedono la licenza Carrier.

Se sul Security Gateway non è presente alcuna licenza Carrier, non è possibile installare un criterio che contenga le seguenti regole:

- CGNAT rules

- Rules with SCTP or Diameter services

- Rules with Service = Any and Match for any attribute è abilitato per un servizio SCTP.

Note

- I servizi definiti in Servizi> Altro non richiedono una licenza Carrier.

- Le connessioni SCTP corrispondenti ad altri servizi non vengono ispezionate.

Come utilizzare questa Guida

Quando si configura un Firewall, è necessario comprendere come è collegato agli altri Blade Software. Ad esempio, è necessario aggiungere una regola per il firewall per consentire agli utenti remoti di connettersi alla rete interna. Inoltre, è possibile abilitare le lame software per fornire una protezione avanzata per la rete, come IPS e Anti-Bot.

Alcune sezioni di questa guida indicano come abilitare una configurazione di esempio di un Blade Software. Assicurarsi di leggere la Guida di amministrazione applicabile per il Blade software prima di configurare la funzionalità per un ambiente di produzione. Ogni sezione spiega anche le regole che è necessario aggiungere al Firewall Rule Base per completare la configurazione di tale funzione.

Software Blades in this Guide

|

Software |

Blade |

Chapter |

|---|---|---|

|

|

Firewall |

Creating a Strong Firewall Security Policy Configuring the NAT Policy |

|

|

Mobile Access |

Remote Access to the Network |

|

|

IPsec VPN |

Creating VPN Policies |

|

|

Identity Awareness |

Adding Users to the Security Policy |

|

|

URL Filtering |

Defining an Internet Access Policy |

|

|

Application Control |

|

|

|

IPS |

Defending against Network Intrusions |

|

|

Anti-Bot |

|

|

|

Anti-Virus |

Threat Prevention Policies |

|

|

Anti-Spam |

|

|

|

Data Loss Prevention |

Securing Data |

|

|

Advanced Networking & Clustering |

Maximizing Network Performance |

|

|

SmartEvent |

Monitoring and Logging |

|

|

SmartLog |

SmartDashboard Barra degli strumenti

È possibile utilizzare il SmartDashboard barra degli strumenti per eseguire queste operazioni:

|

Icona |

Descrizione |

|---|---|

|

|

Aprire il SmartDashboard menu. Quando viene richiesto di selezionare le opzioni del menu, fare clic su questo pulsante per visualizzare il menu. Ad esempio, se viene richiesto di selezionare Gestisci > Utenti e amministratori, fare clic su questo pulsante per aprire il menu Gestisci e quindi selezionare l’opzione Utenti e amministratori. |

|

|

Salva i criteri correnti e tutti gli oggetti di sistema. |

|

|

Aprire un pacchetto di criteri, che è una raccolta di Criteri salvati insieme con lo stesso nome. |

|

|

Refresh policy from the Security Management Server. |

|

|

Open the Database Revision Control window. |

|

|

Change global properties. |

|

|

Verify Rule Base consistency. |

|

|

Install the policy on Security Gateways or VSX Gateways. |

|

|

Open SmartConsole. |