A Radware Fenyegetéskutatása nemrégiben felfedezett egy új botnetet, darksky néven. A DarkSky számos kijátszási mechanizmussal, egy malware letöltővel és számos hálózati és alkalmazási rétegű DDoS támadási vektorral rendelkezik. Ez a bot már kevesebb, mint 20 dollárért kapható a Darknet-en keresztül.

amint azt a szerzők közzétették, ez a rosszindulatú program képes Windows XP alatt futni/7/8/10, mind az x32, mind az x64 verziókban, és rendelkezik virtuális gép elleni képességekkel, hogy elkerülje a biztonsági ellenőrzéseket, mint például a sandbox, ezáltal lehetővé téve, hogy csak a valódi gépeket fertőzze meg.

háttér

a Radware 2017.májusi korai verziói óta figyeli ezt a rosszindulatú programot. A fejlesztők javították a funkcionalitását, és 2017 decemberében adták ki a legújabb verziót. Népszerűsége és használata növekszik.

a 2018-as újév napján a Radware a rosszindulatú programok különböző változataiban megugrott. Ez feltételezhetően az értékesítés növekedésének vagy az újabb verzió tesztelésének eredménye a bevezetését követően. Azonban minden kommunikációs kérés ugyanahhoz a gazdagéphez érkezett (“http://injbot.net/”), ami erősen jelzi a “tesztelő” mintákat.

fertőzési módszerek

a Radware gyanítja, hogy a bot hagyományos fertőzési eszközökkel terjed, mint például exploit készletek, spear phishing és spam e-mailek.

képességek

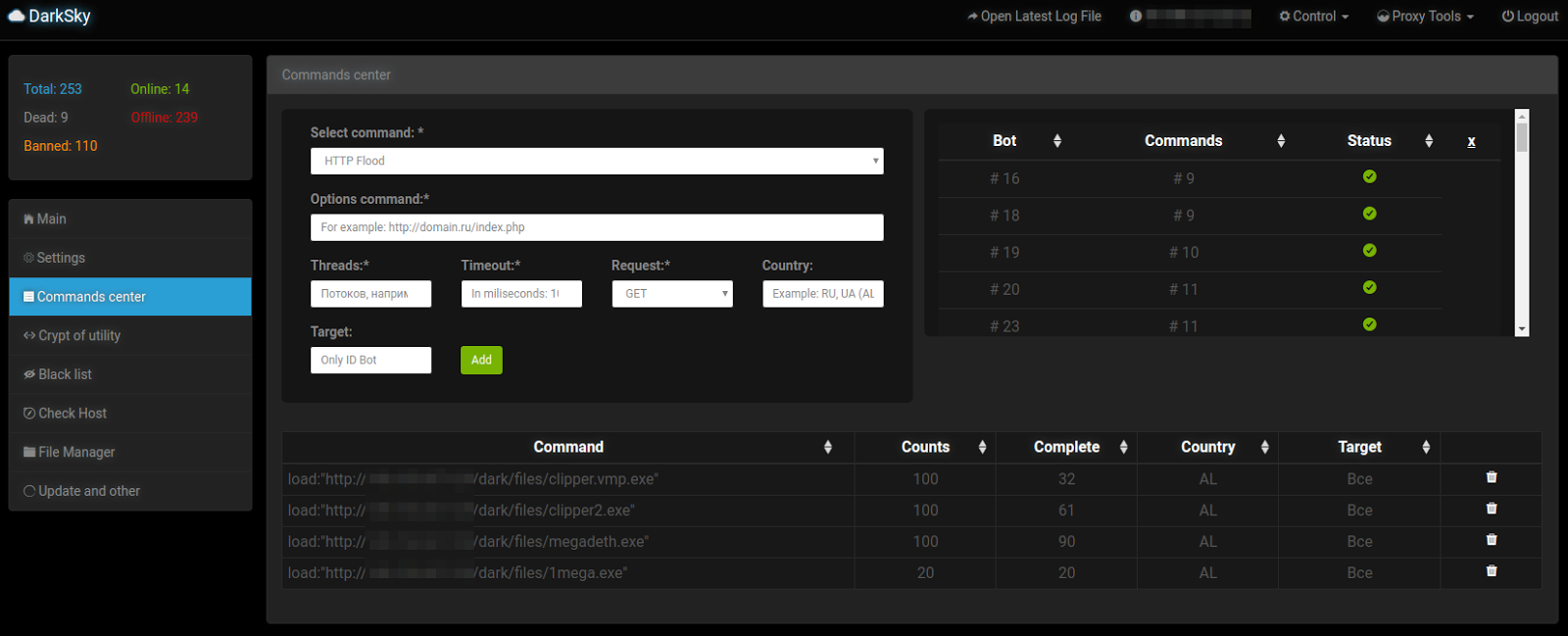

- DDoS támadás végrehajtása:

a malware képes végrehajtani DDoS támadások segítségével több Vektorok:

- DNS amplifikáció

- TCP (SYN) Flood

- UDP Flood

- HTTP Flood

a szervernek van egy “check host availability” funkciója is, hogy ellenőrizze, sikerült-e a DDOS támadás. Amikor a rosszindulatú program HTTP DDoS támadást hajt végre, az alább látható HTTP struktúrát használja. A binárisokban a Radware tanúja volt a felhasználói ügynökök és Refererek kódolt listáinak, amelyeket véletlenszerűen választanak ki a HTTP kérés elkészítésekor.

- Downloader

a rosszindulatú program képes rosszindulatú fájlok letöltésére egy távoli szerverről, majd a letöltött fájlok futtatására a a fertőzött gép. Miután megnézte a letöltött fájlokat több különböző botnetből, a Radware észrevette a kriptovalutával kapcsolatos tevékenységeket, ahol a fájlok egy része egyszerű Monero kriptovaluta bányász, mások pedig a bányászok és kriptovaluták letöltésével kapcsolatos “1ms0rry” rosszindulatú program legújabb verziója.

- Proxy

a rosszindulatú program a fertőzött gépet SOCKS/HTTP proxyvá alakíthatja, hogy a fertőzött gépen keresztül forgalmat irányítson egy távoli szerverre.

Malware viselkedés

a malware egy gyors és csendes telepítés szinte nincs változás a fertőzött gépen. A fertőzött gép kitartásának biztosítása érdekében vagy új kulcsot hoz létre a “RunOnce” rendszerleíró útvonal alatt, vagy új szolgáltatást hoz létre a rendszeren:

- HKCU \ Software \ Microsoft \ Windows \ CurrentVersion \ RunOnce \ Registry Driver

- HKLM\System\CurrentControlSet\Services\Icon Codec Service\

kommunikáció

amikor a rosszindulatú program végrehajtja, létrehoz egy HTTP GET kérést a “/aktiváláshoz.php?key= “egyedi felhasználói ügynök karakterlánccal” 2zAz.”A szerver ezután “Fake 404 Not Found” üzenettel válaszol, ha a fertőzött gépen nincs végrehajtandó parancs.

kommunikációs Obfuscation Exam

a GET request paraméter értéke Base64 titkosított.

a végső olvasható karakterlánc tartalmazza a fertőzött gép adatait, valamint a felhasználói információkat. Amikor egy új parancsot küld a szerverről “200 OK”, válaszvisszatérés történik azzal a kéréssel, hogy töltsön le egy fájlt a szerverről vagy hajtson végre egy DDoS támadást (lásd az alábbi ábrát).

Evasion

amikor a rosszindulatú program végrehajtja, számos virtuális gép elleni ellenőrzést hajt végre:

- VMware:

- Dbghelp.dll

- szoftver \ Microsoft \ ProductId != 76487-644-3177037-23510

- Vbox:

- VBoxService.exe

- VBoxHook.dll

- Sandboxie

- SbieDll.dll

a Syser kernel debugger jelenlétét is meg fogja keresni a következő eszközök keresésével:

- \\.\ Syser

- \\.\ SyserDbgMsg

- \\.\SyserBoot

Nob

hatékony DDoS védelem Essentials

- hibrid DDoS védelem – on-premise és felhő DDoS védelem a valós idejű DDoS támadásmegelőzés, amely szintén foglalkozik a nagy volumenű támadások és véd cső telítettség

- viselkedési alapú észlelés-gyorsan és pontosan azonosítani és blokkolni anomáliák, miközben lehetővé teszi a jogos forgalom révén

- valós idejű aláírás létrehozása-azonnal véd ismeretlen fenyegetések és nulladik napi támadások

- kiberbiztonsági vészhelyzeti reagálási terv – egy dedikált szakértői csoport, akik tapasztalat az Internet of Things biztonságával és az IoT kitörések kezelésével kapcsolatban

- intelligencia Az aktív fenyegetési szereplőkről – nagy hűség, Korrelált és elemzett dátum a jelenleg aktív ismert támadók elleni megelőző védelem érdekében.

további hálózati és alkalmazásvédelmi intézkedések érdekében a Radware sürgeti a vállalatokat, hogy vizsgálják meg és javítsák hálózatukat a kockázatok és fenyegetések elleni védelem érdekében.

További információ a DDoS Warriors oldalon

Ha többet szeretne megtudni a mai támadási vektoros környezetről, megérteni a kibertámadások üzleti hatásait, vagy többet megtudni a feltörekvő támadási típusokról és eszközökről látogasson el ide DDoSWarriors.com.a Radware Emergency Response Team (ERT) által létrehozott, ez a végső erőforrás mindazhoz, amit a biztonsági szakembereknek tudniuk kell a DDoS támadásokról és a kiberbiztonságról.

további információkért olvassa el a “2017-2018 globális alkalmazás& hálózati biztonsági jelentés” részt.

letöltés most