A tűzfal funkcióinak áttekintése

a tűzfalak szabályozzák a belső és a külső hálózatok közötti forgalmat, és egy erős hálózati biztonsági házirend alapját képezik. A Check Point Szoftverpengék olyan biztonsági funkciók összessége, amelyek biztosítják, hogy a Security Gateway vagy a Security Management Server a megfelelő funkcionalitást és teljesítményt nyújtsa. A Check Point tűzfal a Software Blade architektúra része, amely “következő generációs” tűzfalfunkciókat biztosít, többek között:

- VPN és mobil eszköz kapcsolat

- identitás és számítógép tudatosság

- Internet hozzáférés és szűrés

- alkalmazás vezérlés

- behatolás és fenyegetés megelőzése

- adatvesztés megelőzése

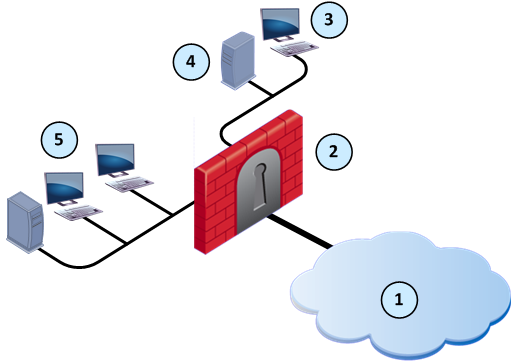

A Check Point megoldás összetevői

|

item |

leírás |

|---|---|

|

internet és külső hálózatok |

|

|

Security Gateway |

|

|

SmartDashboard |

|

|

Security Management Server |

|

|

Internal network |

These are the primary components of a Check Point solution:

- Security Gateway – a motor, amely érvényesíti a szervezet biztonsági házirendjét, belépési pont a LAN-ba, és a biztonságkezelő kiszolgáló kezeli.

- Security Management Server – az az alkalmazás, amely kezeli, tárolja és elosztja a biztonsági házirendet a biztonsági átjáróknak.

- SmartDashboard – a biztonsági házirend létrehozásához és kezeléséhez használt Check Point kliens.

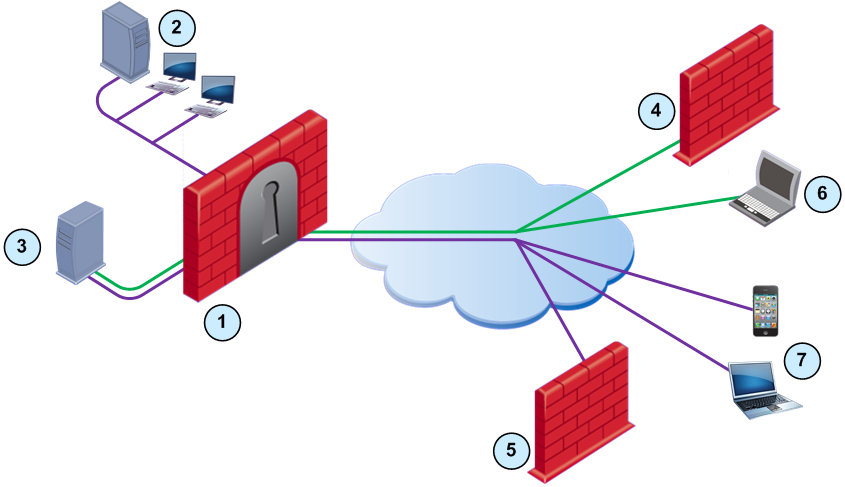

Dual Stack (IPv4 és IPv6) hálózati konfiguráció

a tűzfal könnyen konfigurálható úgy, hogy támogassa az IPv4 és IPv6 címeket használó dual stack hálózatot. Konfiguráljon egy vagy több interfészt a megfelelő IPv4 és IPv6 címekkel.

|

Item |

Description |

||

|---|---|---|---|

|

|

IPv4 network traffic |

||

|

|

IPv6 network traffic |

||

|

Security Gateway for dual stack network |

|||

|

Internal network (IPv6 traffic) |

|||

|

Dual stack web server in the DMZ |

|||

|

Security Gateway for IPv4 network |

|||

|

Security Gateway for IPv6 network |

|||

|

Mobile device (IPv4 traffic) |

|||

|

Mobile devices (IPv6 traffic) |

|||

|

|

Note – For R76 Security Gateways and higher, you can configure the interfaces to use only IPv6 addresses. |

||

hozzáférés-vezérlés és a Szabályalap

a tűzfal elsődleges célja a belső és külső hálózatokhoz való hozzáférés és forgalom szabályozása. A tűzfal lehetővé teszi a rendszergazdák számára, hogy biztonságosan ellenőrizzék a számítógépekhez, ügyfelekhez, szerverekhez és alkalmazásokhoz való hozzáférést. A tűzfalszabály-alap határozza meg a hozzáférés-vezérlés minőségét és a hálózati teljesítményt. A helyesen kialakított szabályok biztosítják, hogy a hálózat:

- csak engedélyezett kapcsolatokat engedélyez, és megakadályozza a hálózat sérülékenységeit

- hozzáférést biztosít az engedélyezett felhasználóknak a megfelelő belső hálózatokhoz

- optimalizálja a hálózati teljesítményt és hatékonyan ellenőrzi a kapcsolatokat

licencek

egyes LTE-funkciók speciális licenceket igényelnek a biztonsági átjárókon. A felügyeleti szerver nem igényel speciális licenceket.

- a GTP-funkciók szolgáltatói licencet vagy a korábbi GX / GTP licencet igényelnek.

- a CGNAT megköveteli a fuvarozó licencét.

- az SCTP és az átmérő ellenőrzése megköveteli a fuvarozó engedélyét.

Ha nincs szolgáltatói licenc a biztonsági átjárón, akkor nem telepíthet olyan házirendet, amely a következő szabályokat tartalmazza:

- CGNAT szabályok

- szabályok SCTP vagy átmérő szolgáltatásokkal

- szabályok Service = Any and Match bármely attribútum engedélyezve van egy SCTP szolgáltatáshoz.

Megjegyzések

- szolgáltatások meghatározott szolgáltatások> egyéb nem igényel fuvarozói engedélyt.

- a többi Szolgáltatásnak megfelelő SCTP-kapcsolatok nem kerülnek ellenőrzésre.

az útmutató használata

a tűzfal konfigurálásakor meg kell értenie, hogyan kapcsolódik a többi Szoftverlapáthoz. Például hozzá kell adnia egy szabályt a tűzfalhoz, hogy a távoli felhasználók csatlakozhassanak a belső hálózathoz. Ezenkívül engedélyezheti a Szoftverpengék számára, hogy fejlett védelmet nyújtsanak a hálózat számára, mint például az IPS és az Anti-Bot.

az útmutató egyes szakaszai azt mutatják be, hogyan engedélyezheti a Szoftverpenge mintakonfigurációját. Győződjön meg róla, hogy elolvasta a Szoftverpenge vonatkozó adminisztrációs útmutatóját, mielőtt konfigurálná a funkciót egy termelési környezethez. Minden szakasz ismerteti azokat a szabályokat is, amelyeket hozzá kell adnia a tűzfalszabály-alaphoz az adott szolgáltatás konfigurációjának befejezéséhez.

Software Blades in this Guide

|

Software |

Blade |

Chapter |

|---|---|---|

|

|

Firewall |

Creating a Strong Firewall Security Policy Configuring the NAT Policy |

|

|

Mobile Access |

Remote Access to the Network |

|

|

IPsec VPN |

Creating VPN Policies |

|

|

Identity Awareness |

Adding Users to the Security Policy |

|

|

URL Filtering |

Defining an Internet Access Policy |

|

|

Application Control |

|

|

|

IPS |

Defending against Network Intrusions |

|

|

Anti-Bot |

|

|

|

Anti-Virus |

Threat Prevention Policies |

|

|

Anti-Spam |

|

|

|

Data Loss Prevention |

Securing Data |

|

|

Advanced Networking & Clustering |

Maximizing Network Performance |

|

|

SmartEvent |

Monitoring and Logging |

|

|

SmartLog |

SmartDashboard eszköztár

a SmartDashboard eszköztár segítségével a következő műveleteket hajthatja végre:

|

ikon |

leírás |

|---|---|

|

|

nyissa meg a smartdashboard menüt. Amikor utasítást kapott a menüopciók kiválasztására, kattintson erre a gombra a menü megjelenítéséhez. ha például azt az utasítást kapja, hogy válassza a Manage > felhasználók és rendszergazdák lehetőséget, kattintson erre a gombra a Manage menü megnyitásához, majd válassza a Users and Administrators lehetőséget. |

|

|

Az aktuális házirend és az összes rendszerobjektum mentése. |

|

|

nyisson meg egy házirendcsomagot, amely az azonos névvel együtt mentett házirendek gyűjteménye. |

|

|

Refresh policy from the Security Management Server. |

|

|

Open the Database Revision Control window. |

|

|

Change global properties. |

|

|

Verify Rule Base consistency. |

|

|

Install the policy on Security Gateways or VSX Gateways. |

|

|

Open SmartConsole. |