Radwaren Uhkatutkimuksessa on hiljattain löydetty uusi botnet, joka on nimetty darkskyksi. DarkSky sisältää useita veronkiertomekanismeja, haittaohjelmien lataajan ja erilaisia verkko – ja sovelluskerroksen DDoS-hyökkäysvektoreita. Tämä botti on nyt myynnissä alle $20 yli Darknet.

kirjoittajiensa julkaisemana Tämä haittaohjelma pystyy toimimaan Windows XP: n alaisuudessa/7/8/10, sekä x32 ja x64 versiot, ja on anti-virtual machine ominaisuuksia kiertää turvatarkastuksia, kuten hiekkalaatikko, jolloin se voi vain tartuttaa ’todellinen’ koneita.

Background

Radware on tarkkaillut kyseistä haittaohjelmaa sen varhaisista versioista lähtien toukokuussa 2017. Kehittäjät ovat parantaneet sen toiminnallisuutta ja julkaisivat uusimman version joulukuussa 2017. Sen suosio ja käyttö on kasvussa.

uudenvuodenpäivänä 2018 Radware todisti piikin haittaohjelman eri muunnelmissa. Tämän epäillään johtuvan uudemman version myynnin tai testauksen kasvusta sen lanseerauksen jälkeen. Kaikki viestintäpyynnöt kohdistuivat kuitenkin samalle isännälle (”http://injbot.net/”), mikä on vahva osoitus” testattavista ” näytteistä.

Infektiomenetelmät

Radware epäilee botin leviävän perinteisten tartuntakeinojen, kuten exploit Kitsin, spear phishingin ja roskapostin välityksellä.

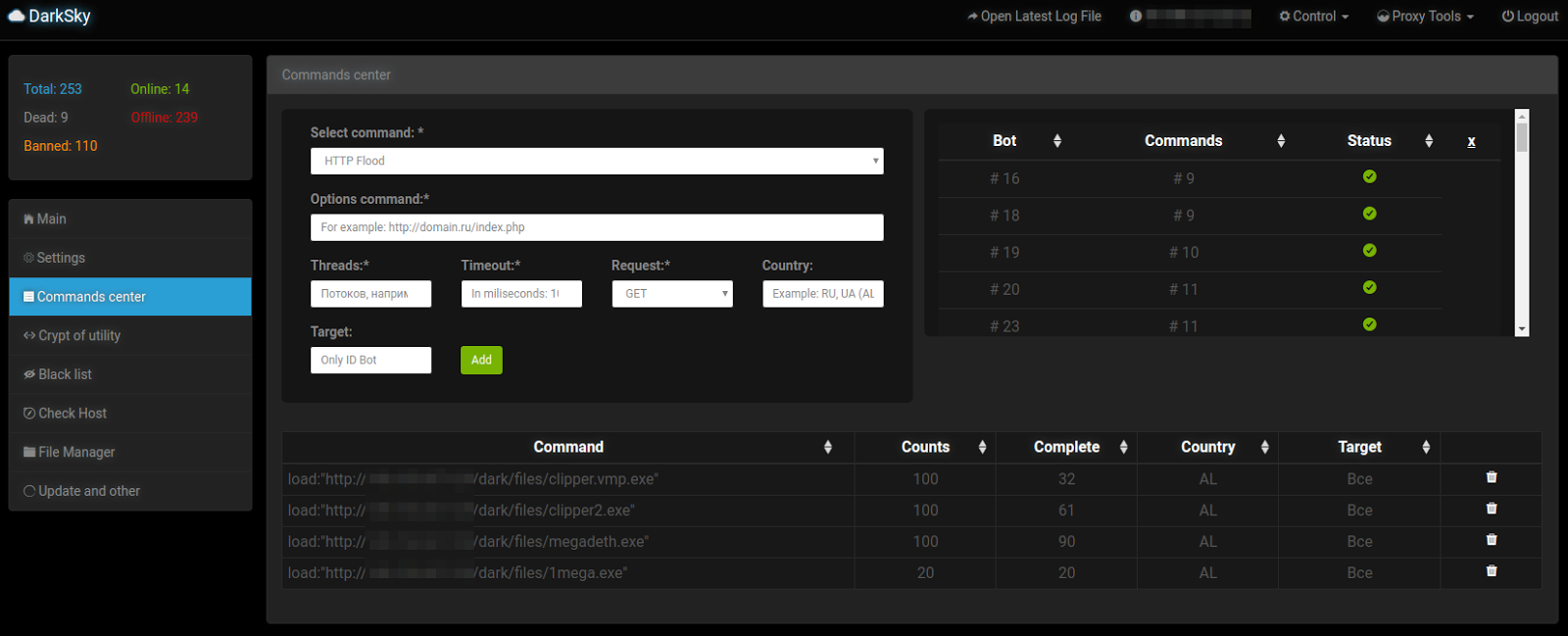

valmiudet

- suorittaa DDoS-hyökkäys:

haittaohjelma pystyy suorittamaan DDoS-hyökkäyksiä useita vektoreita käyttäen:

- DNS Amplification

- TCP (SYN) Flood

- HTTP Flood

palvelimella on myös ”Check host availability” – toiminto, joka tarkistaa onnistuiko DDoS-hyökkäys. Kun haittaohjelma suorittaa HTTP-DDoS-hyökkäyksen, se käyttää alla nähtyä HTTP-rakennetta. Binääreissä Radware todisti koekoodattuja listoja Käyttäjäagenteista ja Viittaajista, jotka valitaan satunnaisesti HTTP-pyynnön askartelun yhteydessä.

- Downloader

haittaohjelma pystyy lataamaan haitallisia tiedostoja etäpalvelimelta ja suorittamaan ladatut tiedostot tartunnan saanut kone. Tarkasteltuaan ladattuja tiedostoja useista eri bottiverkoista Radware huomasi kryptovaluuttoihin liittyvää toimintaa, jossa osa tiedostoista on yksinkertaisia Monero-kryptovaluuttojen kaivostyöläisiä ja toiset ovat uusin versio ”1ms0rry” – haittaohjelmasta, joka liittyy kaivostyöläisten ja kryptovaluuttojen lataamiseen.

- Proxy

haittaohjelma voi kääntää saastuneen koneen SOCKS / HTTP-välityspalvelimelle, joka ohjaa liikenteen saastuneen koneen kautta etäpalvelimelle.

haittaohjelmien käyttäytyminen

haittaohjelmalla on nopea ja hiljainen asennus, jossa ei ole juuri mitään muutoksia tartunnan saaneessa koneessa. Varmistaakseen pysyvyyden tartunnan saaneessa koneessa se joko luo uuden avaimen rekisteripolun ”RunOnce” alle tai luo uuden palvelun järjestelmään:

- HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce\Rekisteriajuri

- HKLM\System\CurrentControlSet\Services\Icon Codec Service\

Communication

kun haittaohjelma suorittaa, se luo HTTP GET-pyynnön ” / aktivointi.php?key= ”with a unique User-Agent string” 2zAz.”Palvelin vastaa sitten” Fake 404 Not Found ” – viestillä, jos tartunnan saaneessa koneessa ei ole suoritettavia komentoja.

Communication Obfuscation esimerkki

GET-pyynnön param-arvo on base64 salattu.

lopullinen luettava merkkijono sisältää saastuneen koneen tietoja sekä käyttäjätietoja. Kun palvelimelta lähetetään uusi komento ”200 OK”, suoritetaan vastauspalautus, jossa pyydetään tiedoston lataamista palvelimelta tai DDoS-hyökkäyksen suorittamista (katso kuva alla).

veronkierto

haittaohjelman suorittaessa se suorittaa useita virtuaalikoneen vastaisia tarkastuksia:

- VMware:

- Dbghelp.DLL

- ohjelmisto\Microsoft\ProductId != 76487-644-3177037-23510

- VBoxService.exe

- VBoxHook.dll

- Sandboxie

- SbieDll.dll

Vbox:

se etsii myös Syser-ytimen debuggerin läsnäoloa etsiessään seuraavia laitteita:

- \\.\Syser

- \\.\SyserDbgMsg

- \\.\SyserBoot

IOCs

tehokas DDoS Protection Essentials

- Hybrid DDoS Protection – on-premise and cloud DDoS protection for real-time DDoS attack prevention that also adjusts high volume attacks and protective from pipe saturation

- Behavioral-Based Detection – quick and exactly identify and block anomalies while allowing legitimate traffic through

- Real-Time Signature Creation – Instructly protect from unknown threats and zero-day attacks

- kyberturvallisuuden hätäsuunnitelma-oma asiantuntijaryhmä, joka on kokemusta Internet of Things turvallisuus ja käsittely IoT puhkeamisen

- Intelligence on Active Threat toimijat-high fidelity, korreloi ja analysoitu päivämäärä ennaltaehkäisevää suojaa tällä hetkellä aktiivisia tunnettuja hyökkääjiä.

uusien verkko-ja sovellussuojaustoimenpiteiden osalta Radware kehottaa yrityksiä tarkastamaan ja paikkaamaan verkkonsa suojautuakseen riskeiltä ja uhkilta.

Opi lisää DDoS Warriorsilta

tietääksesi enemmän nykypäivän hyökkäysvektorimaisemasta, ymmärtääksesi kyberhyökkäysten liiketoimintavaikutukset tai oppiaksesi lisää kehittyvistä hyökkäystyypeistä ja työkaluista DDoSWarriors.com. luotu Radwaren Emergency Response Team (ERT), se on perimmäinen resurssi kaikkeen tietoturva-ammattilaisten tarvitsee tietää DDoS hyökkäyksiä ja kyberturvallisuutta.

Lue ”2017-2018 Global Application & Network Security Report” lisätietoja.

Download Now