katsaus palomuurin ominaisuuksiin

palomuurit ohjaavat sisäisen ja ulkoisen verkon välistä liikennettä ja ovat vahvan verkon turvallisuuspolitiikan ydin. Check Point – ohjelmiston terät ovat joukko turvaominaisuuksia, jotka varmistavat, että Tietoturvaväylä tai Tietoturvahallintapalvelin antaa oikean toiminnallisuuden ja suorituskyvyn. Check Point-palomuuri on osa Blade-ohjelmistoarkkitehtuuria, joka toimittaa” seuraavan sukupolven ” palomuuriominaisuuksia, mukaan lukien:

- VPN-ja mobiililaitteiden yhteys

- Internet-yhteys ja suodatus

- Sovellusohjaus

- tunkeutumisen ja uhkien ehkäisy

- tietojen häviämisen ehkäisy

identiteetti ja tietokoneen tietoisuus

Tarkastuspisteratkaisun komponentit

|

item |

description |

|---|---|

|

internet ja ulkoiset verkot |

|

|

Security Gateway |

|

|

SmartDashboard |

|

|

Security Management Server |

|

|

Internal network |

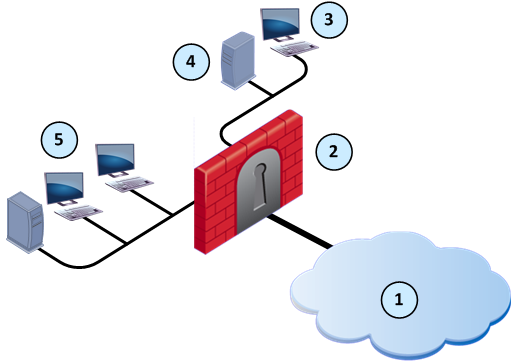

These are the primary components of a Check Point solution:

- Security Gateway – moottori, joka valvoo organisaation turvapolitiikkaa, on sisääntulopiste LAN: iin, ja sitä hallinnoi Tietoturvahallintapalvelin.

- Security Management Server – sovellus, joka hallinnoi, tallentaa ja jakaa suojauskäytäntöä Turvaportteihin.

- SmartDashboard – Check Point-asiakasohjelma, jota käytetään suojauskäytännön luomiseen ja hallintaan.

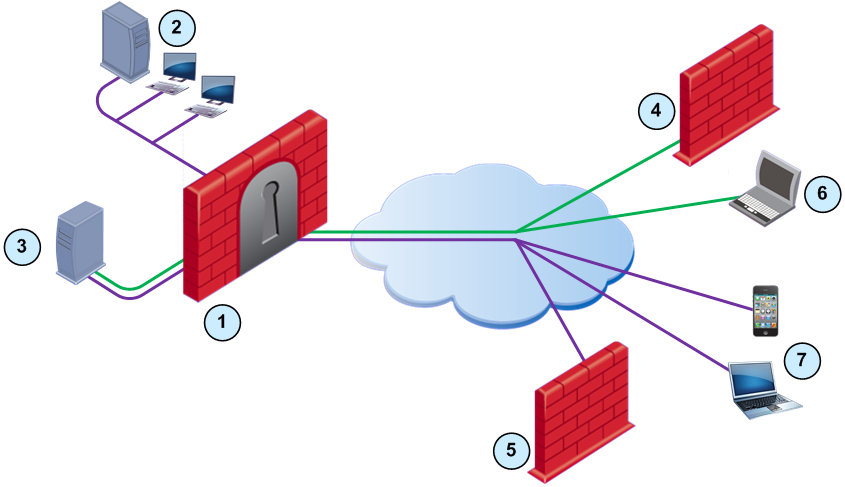

Dual Stack (IPv4 ja IPv6) – verkkokokoonpano

voit helposti määrittää palomuurin tukemaan IPv4-ja IPv6-osoitteita käyttävää dual stack-verkkoa. Määritä yksi tai useampi liitäntä sovellettaviin IPv4-ja IPv6-osoitteisiin.

|

Item |

Description |

||

|---|---|---|---|

|

|

IPv4 network traffic |

||

|

|

IPv6 network traffic |

||

|

Security Gateway for dual stack network |

|||

|

Internal network (IPv6 traffic) |

|||

|

Dual stack web server in the DMZ |

|||

|

Security Gateway for IPv4 network |

|||

|

Security Gateway for IPv6 network |

|||

|

Mobile device (IPv4 traffic) |

|||

|

Mobile devices (IPv6 traffic) |

|||

|

|

Note – For R76 Security Gateways and higher, you can configure the interfaces to use only IPv6 addresses. |

||

kulunvalvonta ja Sääntöpohja

palomuurin ensisijainen tavoite on hallita pääsyä ja liikennettä sisäisiin ja ulkoisiin verkkoihin ja niistä pois. Palomuurin avulla järjestelmänvalvojat voivat turvallisesti hallita pääsyä tietokoneisiin, asiakkaisiin, palvelimiin ja sovelluksiin. Palomuurin Sääntökanta määrittelee kulunvalvonnan laadun ja verkon suorituskyvyn. Säännöt, jotka on suunniteltu oikein varmista, että verkko:

- sallii vain valtuutetut yhteydet ja estää verkon haavoittuvuudet

- antaa valtuutetuille käyttäjille pääsyn oikeisiin sisäverkkoihin

- optimoi verkon suorituskyvyn ja tarkastaa tehokkaasti yhteydet

lisenssit

jotkut LTE-ominaisuudet vaativat erityislupia, jotka on asennettu Turvaportteihin. Hallintapalvelin ei vaadi erityisiä lisenssejä.

- GTP-ominaisuudet vaativat Carrier-lisenssin, tai aiemman GX / GTP-lisenssin.

- CGNAT vaatii operaattorin lisenssin.

- SCTP ja halkaisijan tarkastus vaativat Kantoluvan.

Jos Suojauskäytävässä ei ole Operaattorilisenssiä, et voi asentaa käytäntöä, jossa on nämä säännöt:

- cgnat rules

- Rules with SCTP tai halkaisija services

- Rules with Service = Any and Match for any attribute on käytössä SCTP-palvelussa.

Notes

- palvelut, jotka on määritelty palveluissa > muut eivät vaadi Operaattorilisenssiä.

- muita palveluja vastaavia SCTP-yhteyksiä ei tarkasteta.

Kuinka tätä ohjetta käytetään

kun palomuuri määritetään, on välttämätöntä, että ymmärrät, miten se on kytketty muihin Ohjelmistoteriin. Sinun on esimerkiksi lisättävä palomuuriin sääntö, jotta etäkäyttäjät voivat muodostaa yhteyden sisäiseen verkkoon. Lisäksi voit ottaa käyttöön Ohjelmistoterät, jotka tarjoavat kehittynyttä suojaa verkkoon, kuten IPS ja Anti-Bot.

joissakin tämän oppaan osioissa kerrotaan, miten ohjelmistoterän mallikokoonpano voidaan ottaa käyttöön. Varmista, että luet sovellettavan Hallintaoppaan Software Bladelle ennen kuin määrität ominaisuuden tuotantoympäristölle. Jokaisessa osiossa kerrotaan myös säännöt, jotka sinun on lisättävä palomuurin Sääntökantaan, jotta voit täydentää kyseisen ominaisuuden asetuksia.

Software Blades in this Guide

|

Software |

Blade |

Chapter |

|---|---|---|

|

|

Firewall |

Creating a Strong Firewall Security Policy Configuring the NAT Policy |

|

|

Mobile Access |

Remote Access to the Network |

|

|

IPsec VPN |

Creating VPN Policies |

|

|

Identity Awareness |

Adding Users to the Security Policy |

|

|

URL Filtering |

Defining an Internet Access Policy |

|

|

Application Control |

|

|

|

IPS |

Defending against Network Intrusions |

|

|

Anti-Bot |

|

|

|

Anti-Virus |

Threat Prevention Policies |

|

|

Anti-Spam |

|

|

|

Data Loss Prevention |

Securing Data |

|

|

Advanced Networking & Clustering |

Maximizing Network Performance |

|

|

SmartEvent |

Monitoring and Logging |

|

|

SmartLog |

SmartDashboard Toolbar

voit käyttää SmartDashboard Toolbaria näihin toimiin:

|

Icon |

Description |

|---|---|

|

|

avaa smartdashboard-valikko. Kun valikkoasetuksia kehotetaan valitsemaan, napsauta tätä painiketta näyttääksesi valikon. esimerkiksi, jos sinua on ohjeistettu valitsemaan Hallitse > käyttäjät ja järjestelmänvalvojat, avaa Hallitse-valikko napsauttamalla tätä painiketta ja valitse Käyttäjät ja järjestelmänvalvojat-vaihtoehto. |

|

|

Tallenna nykyinen käytäntö ja kaikki järjestelmän objektit. |

|

|

avaa politiikkapaketti, joka on kokoelma tallennettuja politiikkoja yhdessä samannimisen kanssa. |

|

|

Refresh policy from the Security Management Server. |

|

|

Open the Database Revision Control window. |

|

|

Change global properties. |

|

|

Verify Rule Base consistency. |

|

|

Install the policy on Security Gateways or VSX Gateways. |

|

|

Open SmartConsole. |