Descripción general de las características del firewall

Los firewalls controlan el tráfico entre las redes internas y externas y son el núcleo de una sólida política de seguridad de red. Las hojas de software de Check Point son un conjunto de características de seguridad que garantizan que la puerta de enlace de seguridad o el Servidor de Administración de seguridad ofrezcan la funcionalidad y el rendimiento correctos. El firewall de Check Point es parte de la arquitectura de software Blade que proporciona funciones de firewall de «próxima generación», que incluyen:

- VPN y conectividad para dispositivos móviles

- Identidad y su equipo de la conciencia

- acceso a Internet y filtrado

- control de Aplicaciones

- la Intrusión y la prevención de amenazas

- Prevención de Pérdida de Datos

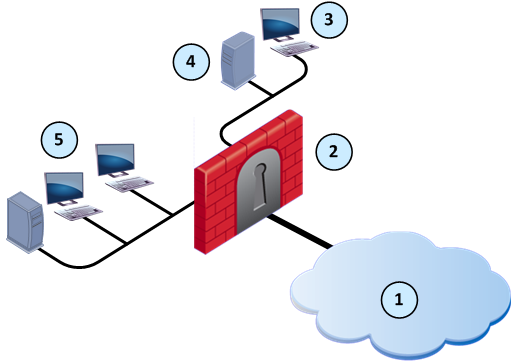

Componentes de la Comprobación de la Solución

|

Elemento |

Descripción |

|---|---|

|

el Internet y las redes externas |

|

|

Security Gateway |

|

|

SmartDashboard |

|

|

Security Management Server |

|

|

Internal network |

These are the primary components of a Check Point solution:

- Puerta de enlace de seguridad: el motor que aplica la directiva de seguridad de la organización, es un punto de entrada a la LAN y es administrado por el Servidor de Administración de seguridad.

- Servidor de administración de seguridad: la aplicación que administra, almacena y distribuye la directiva de seguridad a las puertas de enlace de seguridad.

- SmartDashboard: un cliente de punto de comprobación utilizado para crear y administrar la directiva de seguridad.

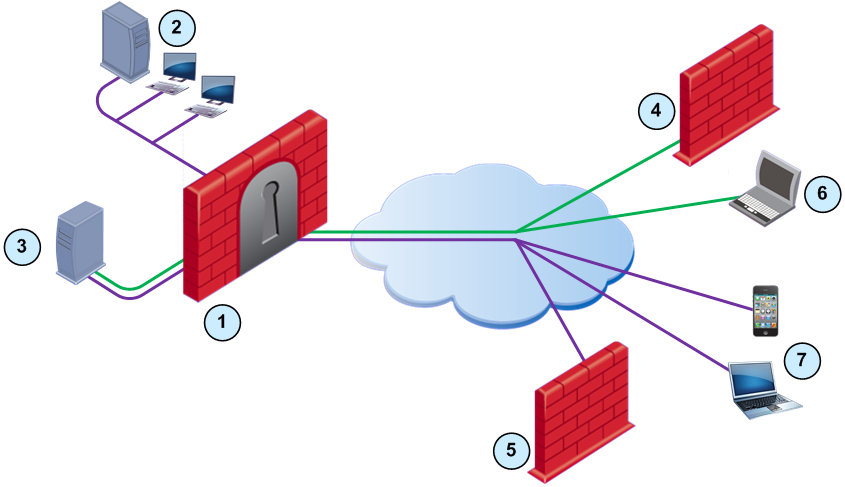

Configuración de red de doble pila (IPv4 e IPv6)

Puede configurar fácilmente el Firewall para que admita una red de doble pila que utilice direcciones IPv4 e IPv6. Configure una o más interfaces con las direcciones IPv4 e IPv6 aplicables.

|

Item |

Description |

||

|---|---|---|---|

|

|

IPv4 network traffic |

||

|

|

IPv6 network traffic |

||

|

Security Gateway for dual stack network |

|||

|

Internal network (IPv6 traffic) |

|||

|

Dual stack web server in the DMZ |

|||

|

Security Gateway for IPv4 network |

|||

|

Security Gateway for IPv6 network |

|||

|

Mobile device (IPv4 traffic) |

|||

|

Mobile devices (IPv6 traffic) |

|||

|

|

Note – For R76 Security Gateways and higher, you can configure the interfaces to use only IPv6 addresses. |

||

Control de acceso y la Base de reglas

Un objetivo principal de un firewall es controlar el acceso y el tráfico hacia y desde las redes internas y externas. El firewall permite a los administradores de sistemas controlar de forma segura el acceso a ordenadores, clientes, servidores y aplicaciones. La Base de reglas de firewall define la calidad del control de acceso y el rendimiento de la red. Las reglas que están diseñadas correctamente aseguran que una red:

- Solo permite conexiones autorizadas y evita vulnerabilidades en una red

- Proporciona a los usuarios autorizados acceso a las redes internas correctas

- Optimiza el rendimiento de la red e inspecciona de manera eficiente las conexiones

Licencias

Algunas funciones LTE requieren licencias especiales instaladas en las pasarelas de seguridad. El servidor de administración no requiere licencias especiales.

- Las funciones de GTP requieren una licencia de operador o la licencia GX/GTP anterior.

- CGNAT requiere la licencia de operador.

- La inspección de SCTP y diámetro requiere la licencia de operador.

Si no hay una licencia de operador en la puerta de enlace de seguridad, no puede instalar una directiva que tenga estas reglas:

- Reglas CGNAT

- Reglas con SCTP o servicios Diameter

- Reglas con Service = Any y Match for any están habilitadas para un servicio SCTP.

Notas

- Los servicios definidos en Servicios > Otros no requieren una licencia de operador.

- Las conexiones SCTP que coincidan con otros servicios no se inspeccionan.

Cómo usar esta Guía

Cuando configura un Firewall, es necesario que comprenda cómo está conectado a los otros Blades de software. Por ejemplo, debe agregar una regla para que el firewall permita a los usuarios remotos conectarse a la red interna. Además, puede habilitar Blades de software para proporcionar protección avanzada para la red, como IPS y Anti-Bot.

Algunas de las secciones de esta guía le indican cómo habilitar una configuración de muestra de un Blade de software. Asegúrese de leer la Guía de administración aplicable para el Software Blade antes de configurar la función para un entorno de producción. Cada sección también explica las reglas que debe agregar a la Base de reglas de Firewall para completar la configuración de esa característica.

Software Blades in this Guide

|

Software |

Blade |

Chapter |

|---|---|---|

|

|

Firewall |

Creating a Strong Firewall Security Policy Configuring the NAT Policy |

|

|

Mobile Access |

Remote Access to the Network |

|

|

IPsec VPN |

Creating VPN Policies |

|

|

Identity Awareness |

Adding Users to the Security Policy |

|

|

URL Filtering |

Defining an Internet Access Policy |

|

|

Application Control |

|

|

|

IPS |

Defending against Network Intrusions |

|

|

Anti-Bot |

|

|

|

Anti-Virus |

Threat Prevention Policies |

|

|

Anti-Spam |

|

|

|

Data Loss Prevention |

Securing Data |

|

|

Advanced Networking & Clustering |

Maximizing Network Performance |

|

|

SmartEvent |

Monitoring and Logging |

|

|

SmartLog |

SmartDashboard de la Barra de herramientas

puede utilizar el SmartDashboard de la barra de herramientas para realizar estas acciones:

|

Icono |

Descripción |

|---|---|

|

|

Abra el SmartDashboard menú. Cuando se le indique seleccionar opciones de menú, haga clic en este botón para mostrar el menú. Por ejemplo, si se le indica que seleccione Administrar > Usuarios y administradores, haga clic en este botón para abrir el menú Administrar y, a continuación, seleccione la opción Usuarios y administradores. |

|

|

Guardar la política actual y de todos los objetos del sistema. |

|

|

Abrir un paquete de política, que es una colección de las Políticas de la guarda con el mismo nombre. |

|

|

Refresh policy from the Security Management Server. |

|

|

Open the Database Revision Control window. |

|

|

Change global properties. |

|

|

Verify Rule Base consistency. |

|

|

Install the policy on Security Gateways or VSX Gateways. |

|

|

Open SmartConsole. |