Nueva versión:

Cómo encontrar: Pulse «Ctrl + F» en el navegador y rellene cualquier texto de la pregunta para encontrar esa pregunta/respuesta. Si la pregunta no está aquí, encuéntrala en el Banco de Preguntas.

NOTA: Si tiene la nueva pregunta en esta prueba, comente la Pregunta y la lista de opciones múltiples en el formulario debajo de este artículo. Actualizaremos las respuestas en el menor tiempo posible. ¡Gracias! Realmente valoramos su contribución al sitio web.

1. ¿Cuáles son las dos ventajas del enrutamiento estático sobre el enrutamiento dinámico? (Elige dos.)

- El enrutamiento estático es más seguro porque no se anuncia en la red.

- El enrutamiento estático se escala bien con redes en expansión.

- El enrutamiento estático requiere muy poco conocimiento de la red para una implementación correcta.

- El enrutamiento estático utiliza menos recursos de enrutador que el enrutamiento dinámico.

- El enrutamiento estático es relativamente fácil de configurar para redes grandes.

El enrutamiento estático requiere un conocimiento exhaustivo de toda la red para una implementación adecuada. Puede ser propenso a errores y no se adapta bien a redes grandes. El enrutamiento estático utiliza menos recursos de enrutador, porque no se requiere computación para actualizar las rutas. El enrutamiento estático también puede ser más seguro porque no se anuncia en la red.

2. Consulte la exposición. ¿Qué solución de enrutamiento permitirá que tanto el PC A como el PC B accedan a Internet con la cantidad mínima de CPU del enrutador y utilización del ancho de banda de la red?

- Configure una ruta estática de R1 a Edge y una ruta dinámica de Edge a R1.

- Configure una ruta estática predeterminada de R1 a Edge, una ruta predeterminada de Edge a Internet y una ruta estática de Edge a R1.

- Configure una ruta dinámica de R1 a Edge y una ruta estática de Edge a R1.

- Configure un protocolo de enrutamiento dinámico entre R1 y Edge y anuncie todas las rutas.

Se deben crear dos rutas: una ruta predeterminada en R1 para llegar a Edge y una ruta estática en Edge para llegar a R1 para el tráfico de retorno. Esta es la mejor solución una vez que la PC A y la PC B pertenecen a redes de rutas internas. Además, el enrutamiento estático consume menos ancho de banda que el enrutamiento dinámico.

3. ¿Cuál es la sintaxis correcta de una ruta estática flotante?

Las rutas estáticas flotantes se utilizan como rutas de respaldo, a menudo a rutas aprendidas de protocolos de enrutamiento dinámicos. Para ser una ruta estática flotante, la ruta configurada debe tener una distancia administrativa mayor que la ruta principal. Por ejemplo, si la ruta principal se aprende a través de OSPF, una ruta estática flotante que sirve de respaldo a la ruta OSPF debe tener una distancia administrativa superior a 110. La distancia administrativa en una ruta estática flotante se coloca al final de la ruta estática: ruta ip 209.165.200.228 255.255.255.248 10.0.0.1 120.

4. ¿Qué es una característica de una ruta estática que coincide con todos los paquetes?

- Hace una copia de seguridad de una ruta ya descubierta por un protocolo de enrutamiento dinámico.

- utiliza una única dirección de red para enviar varias rutas estáticas a una dirección de destino.

- Identifica la dirección IP de la puerta de enlace a la que el enrutador envía todos los paquetes IP para los que no tiene una ruta aprendida o estática.

- Está configurado con una distancia administrativa mayor que la que tiene el protocolo de enrutamiento dinámico original.

Una ruta estática predeterminada es una ruta que coincide con todos los paquetes. Identifica la dirección IP de la puerta de enlace a la que el enrutador envía todos los paquetes IP para los que no tiene una ruta aprendida o estática. Una ruta estática predeterminada es simplemente una ruta estática con 0.0.0.0 / 0 como dirección IPv4 de destino. La configuración de una ruta estática predeterminada crea una puerta de enlace de último recurso.

5. ¿Qué tipo de ruta permite a un enrutador reenviar paquetes a pesar de que su tabla de enrutamiento no contiene una ruta específica a la red de destino?

- ruta dinámica

- ruta por defecto

- destino de la ruta

- ruta genérica

6. ¿Por qué se configuraría una ruta estática flotante con una distancia administrativa mayor que la distancia administrativa de un protocolo de enrutamiento dinámico que se ejecuta en el mismo enrutador?

- para usarse como ruta de respaldo

- para equilibrar la carga del tráfico

- para actuar como puerta de enlace de último recurso

- para ser la ruta prioritaria en la tabla de enrutamiento

De forma predeterminada, los protocolos de enrutamiento dinámico tienen una distancia administrativa mayor que las rutas estáticas. Configurar una ruta estática con una distancia administrativa mayor que la del protocolo de enrutamiento dinámico resultará en que se use la ruta dinámica en lugar de la ruta estática. Sin embargo, si la ruta aprendida dinámicamente falla, la ruta estática se usará como copia de seguridad.

7. Una empresa tiene varias redes con los siguientes requisitos de dirección IP:

IP phones – 50PCs – 70IP cameras – 10wireless access points – 10network printers – 10network scanners – 2

¿Qué bloque de direcciones sería el mínimo para acomodar todos estos dispositivos si cada tipo de dispositivo estuviera en su propia red?

- 172.16.0.0/25

- 172.16.0.0/24

- 172.16.0.0 / 23

- 172.16.0.0/22

La red para los PC requeriría una máscara de subred de / 25 para acomodar 70 dispositivos. Esa red podría usar direcciones IP del 0 al 127. Los teléfonos requieren una máscara de subred de /26 para 50 dispositivos (direcciones 128-191). Se necesitan tres /28 redes para acomodar cámaras, puntos de acceso e impresoras. La red del escáner de red puede utilizar un /30. Un bloque de direcciones con una máscara de /24 acomodará este sitio como la cantidad mínima necesaria.

8. ¿Qué sucede con una entrada de ruta estática en una tabla de enrutamiento cuando la interfaz de salida asociada a esa ruta entra en el estado descendente?

- La ruta estática se elimina de la tabla de enrutamiento.

- El enrutador sondea a los vecinos para una ruta de reemplazo.

- La ruta estática permanece en la tabla porque se definió como estática.

- El enrutador redirige automáticamente la ruta estática para usar otra interfaz.

Cuando se interrumpe la interfaz asociada a una ruta estática, el enrutador eliminará la ruta porque ya no es válida.

9. El administrador de red configura el enrutador con el comando ip route 172.16.1.0 255.255.255.0 172.16.2.2. ¿Cómo aparecerá esta ruta en la tabla de enrutamiento?

10. El gráfico muestra la salida de show ip route de la siguiente manera:

Los dos comandos necesarios son A(config)# no ip route 10.0.0.0 255.0.0.0 172.16.40.2 y A(config)# ip route 10.0.0.0 255.0.0.0 192.168.1.2.

11. ¿Qué tipo de ruta estática configurada en un enrutador utiliza solo la interfaz de salida?

- ruta estática recursiva

- ruta estática conectada directamente

- ruta estática totalmente especificada

- ruta estática predeterminada

Cuando solo se utiliza la interfaz de salida, la ruta es una ruta estática conectada directamente. Cuando se utiliza la dirección IP del siguiente salto, la ruta es una ruta estática recursiva. Cuando se usan ambos, es una ruta estática completamente especificada.

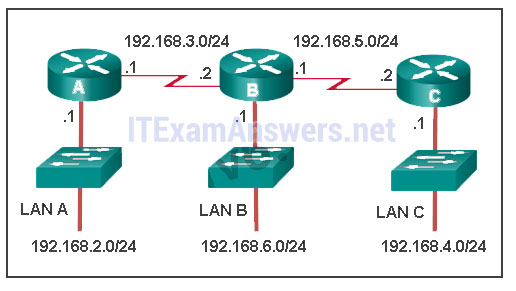

12. Consulte el gráfico. ¿Qué comando se usaría en el enrutador A para configurar una ruta estática para dirigir el tráfico desde LAN A que está destinada a LAN C?

La red de destino en LAN C es 192.168.4.0 y la dirección de siguiente salto desde la perspectiva del enrutador A es 192.168.3.2.

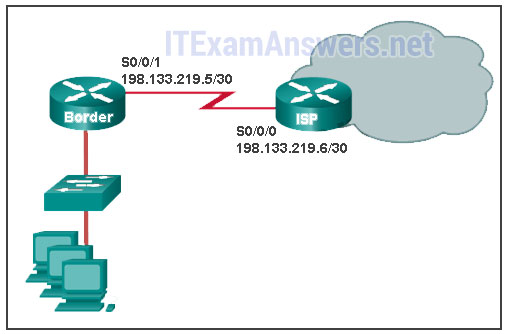

13. Consulte la exposición. El administrador de red debe configurar una ruta predeterminada en el enrutador de bordes. ¿Qué comando usaría el administrador para configurar una ruta predeterminada que requiera la menor cantidad de procesamiento del enrutador al reenviar paquetes?

14. ¿Qué dos piezas de información se necesitan en una ruta estática completamente especificada para eliminar las búsquedas recursivas? (Elige dos.)

- el ID de interfaz interfaz de salida

- el ID de interfaz del vecino de siguiente salto

- la dirección IP del vecino de siguiente salto

- la distancia administrativa de la red de destino

- la dirección IP de la interfaz de salida

Se puede utilizar una ruta estática completamente especificada para evitar búsquedas recursivas en tablas de enrutamiento por parte del enrutador. Una ruta estática completamente especificada contiene tanto la dirección IP del enrutador de siguiente salto como el ID de la interfaz de salida.

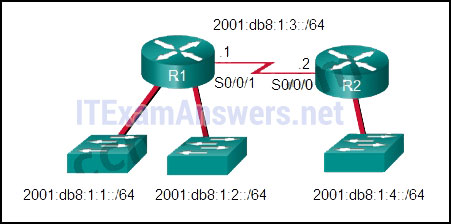

15. Consulte la exposición. ¿Qué comando se usaría para configurar una ruta estática en R1 para que el tráfico de ambas LAN pueda llegar a la red remota 2001:db8:1:4::/64?

Para configurar una ruta estática IPv6, utilice el comando ruta ipv6 seguido de la red de destino. A continuación, agregue la dirección IP del enrutador adyacente o la interfaz que utilizará R1 para transmitir un paquete a la red 2001:db8:1:4::/64.

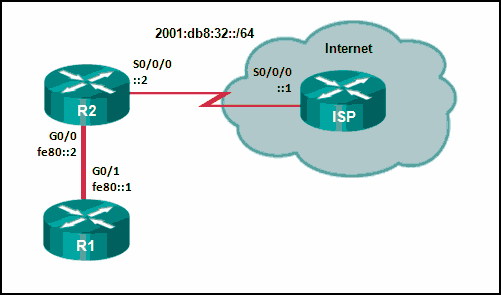

16. Consulte la exposición. ¿Qué comando de ruta estática predeterminado permitiría a R1 llegar potencialmente a todas las redes desconocidas en Internet?

Para enrutar paquetes a redes IPv6 desconocidas, un enrutador necesitará una ruta predeterminada IPv6. La ruta estática ipv6 route:: / 0 G0 / 1 fe80:: 2 coincidirá con todas las redes y enviará paquetes a la interfaz de salida especificada G0/1 hacia R2.

17. Considere el siguiente comando:

ip route 192.168.10.0 255.255.255.0 10.10.10.2 5

¿Qué ruta tendría que bajar para que esta ruta estática aparezca en la tabla de enrutamiento?

La distancia administrativa de 5 añadida al final de la ruta estática crea una situación estática flotante para una ruta estática que baja. Las rutas estáticas tienen una distancia administrativa predeterminada de 1. Esta ruta que tiene una distancia administrativa de 5 no se colocará en la tabla de enrutamiento a menos que la ruta estática ingresada previamente a la 192.168.10.0/24 caiga o nunca se ingrese. La distancia administrativa de 5 añadida al final de la configuración de ruta estática crea una ruta estática flotante que se colocará en la tabla de enrutamiento cuando la ruta principal a la misma red de destino se caiga. De forma predeterminada, una ruta estática a la red 192.168.10.0/24 tiene una distancia administrativa de 1. Por lo tanto, la ruta flotante con una distancia administrativa de 5 no se colocará en la tabla de enrutamiento a menos que la ruta estática ingresada previamente a la 192.168.10.0/24 caiga o nunca se ingrese. Debido a que la ruta flotante tiene una distancia administrativa de 5, la ruta se prefiere a una ruta aprendida por OSPF (con la distancia administrativa de 110) o una ruta aprendida por EIGRP (con la distancia administrativa de 110) a la misma red de destino.

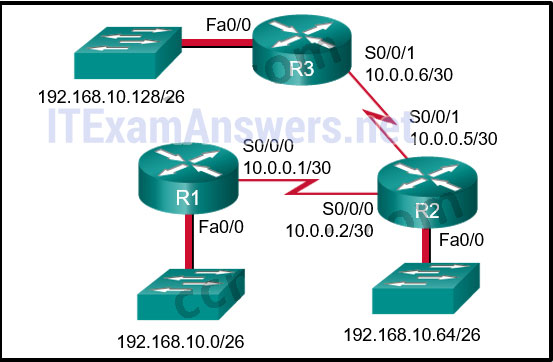

18. Consulte la exposición. La tabla de enrutamiento para R2 es la siguiente:

¿Qué hará el enrutador R2 con un paquete destinado a 192.168.10.129?

- soltar el paquete

- enviar la interfaz de salida de paquetes Serial0/0/0

- enviar la interfaz de salida de paquetes Serial0/0/1

- enviar la interfaz de salida de paquetes FastEthernet0/0

Cuando se configura una ruta estática con la siguiente dirección de salto (como en el caso de la red 192.168.10.128), el comando ip route enumera la ruta como «via» de una dirección IP en particular. El enrutador tiene que buscar esa dirección IP para determinar qué interfaz enviar el paquete. Porque la dirección IP de 10.0.0.6 es parte de la red 10.0.0.4, el enrutador envía el paquete a la interfaz Serial0/0/1.

19. Un administrador de red ha ingresado una ruta estática a una LAN Ethernet que está conectada a un enrutador adyacente. Sin embargo, la ruta no se muestra en la tabla de enrutamiento. ¿Qué comando usaría el administrador para verificar que la interfaz de salida está activada?

- show ip interface brief

- show ip protocols

- show ip route

- tracert

El administrador de red debe utilizar el show ip interface brief comando para comprobar que la salida de la interfaz o de la interfaz conectada a la dirección de siguiente salto es subir y subir. El comando show ip route ya ha sido emitido por el administrador. El comando show ip protocols se usa cuando se habilita un protocolo de enrutamiento. El comando tracert se utiliza desde un PC con Windows.

- Elimine la ruta de puerta de enlace predeterminada en el enrutador.

- Ping a cualquier dirección válida en la red 192.168.10.0 / 24.

- Apague manualmente la interfaz del enrutador utilizada como ruta principal.

- Ping de la red 192.168.10.0 a la red 10.10.10.2 direcciones

Una ruta estática flotante es una ruta de copia de seguridad que solo aparece en la tabla de enrutamiento cuando la interfaz utilizada con la ruta principal está inactiva. Para probar una ruta estática flotante, la ruta debe estar en la tabla de enrutamiento. Por lo tanto, apagar la interfaz utilizada como ruta primaria permitiría que la ruta estática flotante aparezca en la tabla de enrutamiento.

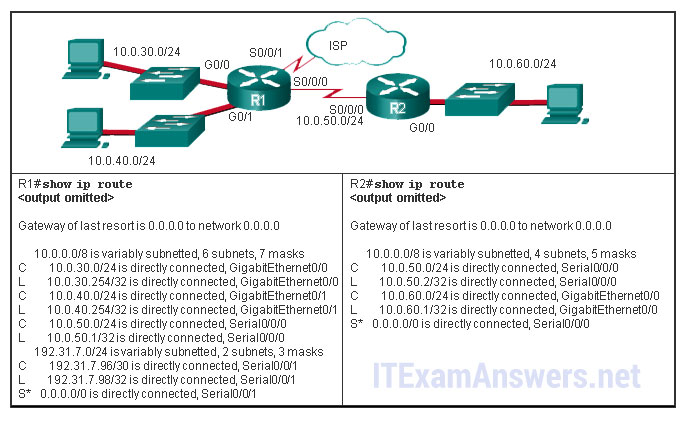

Consulte la exposición. La pequeña empresa que se muestra utiliza enrutamiento estático. Los usuarios de la LAN R2 han informado de un problema de conectividad. ¿Cuál es el problema?

- R2 necesita una ruta estática a las LAN R1.

- R1 y R2 deben usar un protocolo de enrutamiento dinámico.

- R1 necesita una ruta predeterminada a R2.

- R1 necesita una ruta estática a la LAN R2.

- R2 necesita una ruta estática a Internet.

R1 tiene una ruta predeterminada a Internet. R2 tiene una ruta predeterminada a R1. A R1 le falta una ruta estática para la red 10.0.60.0. Cualquier tráfico que alcance R1 y esté destinado a 10.0.60.0 / 24 se enrutará al ISP.

22. ¿Qué tres comandos de solución de problemas de IOS pueden ayudar a aislar problemas con una ruta estática? (Elige tres.)

- mostrar la versión

- ping

- tracert

- show ip route

- show ip interface brief

- show arp

El ping, show ip route, y show ip interface brief comandos proporcionan información para ayudar a solucionar los problemas de rutas estáticas. Mostrar la versión no proporciona ninguna información de enrutamiento. El comando tracert se usa en el símbolo del sistema de Windows y no es un comando de IOS. El comando show arp muestra las asignaciones de direcciones IP aprendidas a direcciones MAC contenidas en la tabla Protocolo de Resolución de direcciones (ARP).

- 0

- 1

- 32

- 100

El comando de ruta ipv6 2001:db8:acad:1::/32 gigabitethernet0/0 2001:db8:acad:6::1 100 va a configurar una ruta estática flotante en un router. El 100 al final del comando especifica la distancia administrativa de 100 que se aplicará a la ruta.

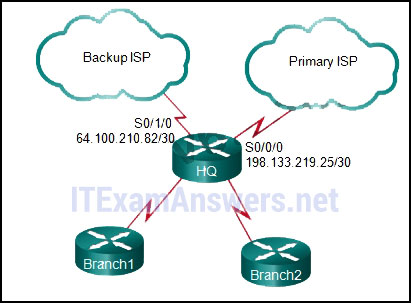

24. Consulte la exposición. El ingeniero de red de la empresa que se muestra desea utilizar la conexión ISP principal para toda la conectividad externa. La conexión ISP de respaldo solo se usa si falla la conexión ISP principal. ¿Qué conjunto de comandos lograría este objetivo?

Una ruta estática que no tiene distancia administrativa añadida como parte del comando tiene una distancia administrativa predeterminada de 1. El enlace de copia de seguridad debe tener un número superior a 1. La respuesta correcta tiene una distancia administrativa de 10. La otra ruta quad zero equilibraría la carga de los paquetes a través de ambos enlaces y ambos enlaces aparecerían en la tabla de enrutamiento. Las respuestas restantes son simplemente rutas estáticas(ya sea una ruta predeterminada o una ruta predeterminada estática flotante).

25. Abra la actividad PT. Realice las tareas en las instrucciones de actividad y luego responda la pregunta.

¿Por qué los pings de PC0 a Server0 no tienen éxito?

- La ruta estática a la red 192.168.1.0 está mal configurada en Router1.

- La ruta estática a la red 192.168.1.0 está mal configurada en Router2.

- La ruta estática a la red 192.168.2.0 está mal configurada en Router1.

- La ruta estática a la red 192.168.2.0 está mal configurada en Router2.

Las rutas estáticas deben especificar una interfaz local o una dirección IP de siguiente salto.

26. Abra la actividad PT. Realice las tareas en las instrucciones de actividad y luego responda la pregunta. ¿Qué ruta estática IPv6 se puede configurar en el enrutador R1 para hacer una red totalmente convergente?

Versión anterior

27. ¿Qué interfaz es la ubicación predeterminada que contendría la dirección IP utilizada para administrar un conmutador Ethernet de 24 puertos?

- VLAN 1

- Fa0/0

- Fa0/1

- interfaz conectada a la puerta de enlace predeterminada

- VLAN 99

28. ¿Qué declaración describe el LED de velocidad de puerto del switch Cisco Catalyst 2960?

- Si el LED es verde, el puerto funciona a 100 Mb / s.

- Si el LED está apagado, el puerto no funciona.

- Si el LED parpadea en verde, el puerto funciona a 10 Mb/s.

- Si el LED es ámbar, el puerto funciona a 1000 Mb / s.

29. ¿Qué es una función del cargador de arranque del interruptor?

- para acelerar el proceso de arranque

- para proporcionar seguridad para el estado vulnerable cuando el conmutador está arrancando

- para controlar la cantidad de RAM disponible para el conmutador durante el proceso de arranque

- para proporcionar un entorno en el que operar cuando no se puede encontrar el sistema operativo del conmutador

30. ¿En qué situación usaría un técnico el comando show interfaces switch?

- para determinar si el acceso remoto está habilitado

- cuando se sueltan paquetes de un host conectado directamente en particular

- cuando un dispositivo final puede llegar a dispositivos locales, pero no a dispositivos remotos

- para determinar la dirección MAC de un dispositivo de red conectado directamente en una interfaz en particular

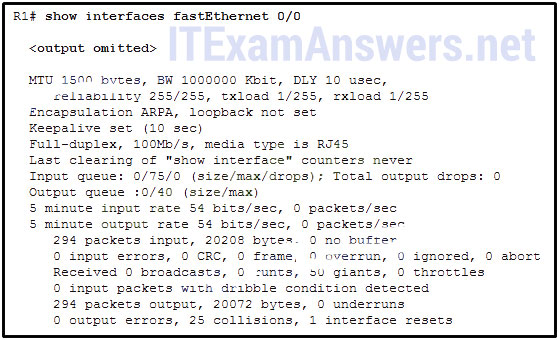

31. Consulte la exposición. Un técnico de red está solucionando problemas de conectividad en una red Ethernet con el comando mostrar interfaces FastEthernet 0/0. ¿Qué conclusión se puede extraer sobre la base de la salida parcial de la exposición?

- Todos los hosts de esta red se comunican en modo dúplex completo.

- Algunas estaciones de trabajo pueden utilizar un tipo de cableado incorrecto para conectarse a la red.

- Hay colisiones en la red que causan que se produzcan fotogramas de menos de 64 bytes de longitud.

- Una NIC que no funciona correctamente puede hacer que se transmitan fotogramas que sean más largos que la longitud máxima permitida.

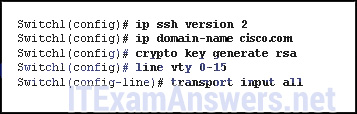

32. Consulte la exposición. El administrador de red desea configurar Switch1 para permitir conexiones SSH y prohibir las conexiones Telnet. ¿Cómo debe cambiar el administrador de red la configuración mostrada para satisfacer el requisito?

- Use SSH versión 1.

- Reconfigure la clave RSA.

- Configurar SSH en una línea diferente.

- Modifique el comando de entrada de transporte.

33. ¿Cuál es la diferencia entre usar Telnet o SSH para conectarse a un dispositivo de red con fines de administración?

- Telnet utiliza UDP como protocolo de transporte, mientras que SSH utiliza TCP.

- Telnet no proporciona autenticación, mientras que SSH proporciona autenticación.

- Telnet admite una interfaz gráfica de usuario de host, mientras que SSH solo admite una CLI de host.

- Telnet envía un nombre de usuario y una contraseña en texto plano, mientras que SSH cifra el nombre de usuario y la contraseña.

34. ¿En qué tipo de ataque solicita un nodo malicioso todas las direcciones IP disponibles en el grupo de direcciones de un servidor DHCP para evitar que los hosts legítimos obtengan acceso a la red?

- CAM tabla de desbordamiento

- dirección MAC inundaciones

- DHCP hambre

- DHCP spoofing

35. ¿Qué método mitigaría un ataque de inundación de direcciones MAC?

- aumento del tamaño de la tabla CAM

- configuración de la seguridad de puertos

- uso de ACLs para filtrar el tráfico de difusión en el conmutador

- aumento de la velocidad de los puertos del conmutador

36. ¿Qué dos características de un switch Cisco Catalyst se pueden utilizar para mitigar el hambre DHCP y los ataques de suplantación de identidad DHCP? (Elige dos.)

- seguridad del puerto

- ACL extendido

- espionaje DHCP

- Conmutación por error del servidor DHCP

- contraseña segura en servidores DHCP

37. ¿Qué dos funciones básicas realizan las herramientas de seguridad de red? (Elige dos.)

- revelar el tipo de información que un atacante puede recopilar al monitorear el tráfico de red

- educar a los empleados sobre los ataques de ingeniería social

- simular ataques contra la red de producción para determinar cualquier vulnerabilidad existente

- escribir un documento de política de seguridad para proteger las redes

- controlar el acceso físico a los dispositivos de usuario

38. Un administrador quiere usar una herramienta de auditoría de seguridad de red en un conmutador para verificar qué puertos no están protegidos contra un ataque de inundación de MAC. Para que la auditoría tenga éxito, ¿qué factor importante debe tener en cuenta el administrador?

- si el CAM tabla está vacía antes de que la auditoría se inició

- si todos los puertos del switch están funcionando a la misma velocidad

- si el número de direcciones MAC y las direcciones MAC falso es el mismo

- el envejecimiento período de la tabla de direcciones MAC

39. ¿Qué acción devolverá un puerto de conmutador desactivado por error a un estado operativo?

- Elimine y reconfigure la seguridad del puerto en la interfaz.

- Ejecute el comando de acceso al modo de puerto conmutado en la interfaz.

- Borre la tabla de direcciones MAC del conmutador.

- Emite los comandos de la interfaz de apagado y, a continuación, no los comandos de la interfaz de apagado.

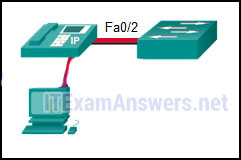

40. Consulte la exposición. El puerto Fa0/2 ya se ha configurado adecuadamente. El teléfono IP y el PC funcionan correctamente. ¿Qué configuración de conmutador sería la más adecuada para el puerto Fa0/2 si el administrador de red tiene los siguientes objetivos?

41. ¿Qué dos afirmaciones son ciertas con respecto a la seguridad del puerto del conmutador? (Elige dos.)

- Los tres modos de violación configurables, todas las violaciones de registro a través de SNMP.

- Las direcciones MAC seguras aprendidas dinámicamente se pierden cuando se reinicia el conmutador.

- Los tres modos de violación configurables requieren la intervención del usuario para volver a habilitar los puertos.

- Después de introducir el parámetro pegajoso, solo las direcciones MAC aprendidas posteriormente se convierten en direcciones MAC seguras.

- Si se configura de forma estática un número inferior al número máximo de direcciones MAC para un puerto, las direcciones aprendidas dinámicamente se agregan a CAM hasta que se alcance el número máximo.

42. Un administrador de red configura la función de seguridad de puertos en un conmutador. La directiva de seguridad especifica que cada puerto de acceso debe permitir hasta dos direcciones MAC. Cuando se alcanza el número máximo de direcciones MAC, se elimina un marco con la dirección MAC de origen desconocida y se envía una notificación al servidor syslog. ¿Qué modo de violación de seguridad debe configurarse para cada puerto de acceso?

- restringir

- proteger

- warning

- apagado

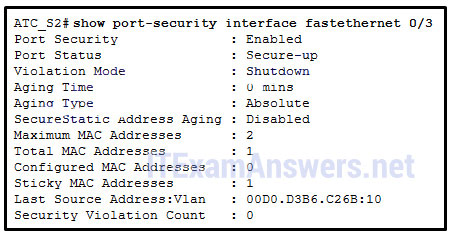

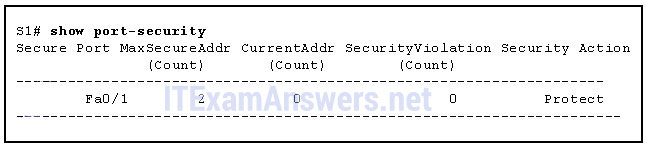

43. Consulte la exposición. ¿Qué se puede determinar sobre la seguridad portuaria a partir de la información que se muestra?

- El puerto ha sido clausurada.

- El puerto tiene dos dispositivos conectados.

- El modo de violación de puertos es el predeterminado para cualquier puerto que tenga habilitada la seguridad de puertos.

- El puerto tiene el número máximo de direcciones MAC que admite un puerto de conmutador de capa 2 configurado para la seguridad de puertos.

44. Abra la actividad PT. Realice las tareas en las instrucciones de actividad y luego responda la pregunta.Rellene el espacio en blanco.No use abreviaturas.¿Cuál es el comando que falta en S1?

dirección ip 192.168.99.2 255.255.255.0

45. Abra la actividad PT. Realice las tareas en las instrucciones de actividad y luego responda la pregunta. ¿Qué evento tendrá lugar si hay una violación de la seguridad del puerto en la interfaz Fa0/1 del conmutador S1?

- se envía Una notificación.

- Se registra un mensaje de syslog.

- Los paquetes con direcciones de origen desconocidas se eliminarán.

- La interfaz entrará en estado de desactivación de errores.

46. ¿Qué impacto tiene el uso del comando de configuración

mdix auto

en una interfaz Ethernet en un conmutador?

- detecta automáticamente la configuración dúplex

- detecta automáticamente la velocidad de la interfaz

- detecta automáticamente el tipo de cable de cobre

- asigna automáticamente la primera dirección MAC detectada a una interfaz

47. ¿Qué tipo de cable necesita un administrador de red para conectar un PC a un conmutador para recuperarlo después de que el software Cisco IOS no se cargue?

- un cable coaxial

- un cable de consola

- un cable cruzado

- una recta a través de cable

48. Al solucionar un problema de conectividad, un administrador de red nota que un LED de estado del puerto del conmutador está alternando entre verde y ámbar. ¿Qué podría indicar este LED?

- El puerto no tiene enlace.

- El puerto está experimentando errores.

- El puerto está administrativamente abajo.

- Un PC está utilizando el cable incorrecto para conectarse al puerto.

- El puerto tiene un enlace activo con la actividad normal del tráfico.

49. Un conmutador de producción se recarga y termina con un indicador>. ¿Qué dos hechos se pueden determinar? (Elige dos.)

- LA publicación ocurrió normalmente.

- El proceso de arranque se interrumpió.

- No hay suficiente RAM o flash en este router.

- Se localizó y cargó una versión completa de Cisco IOS.

- El conmutador no localizó el IOS de Cisco en flash, por lo que pasó a ROM de forma predeterminada.

50. ¿Qué comando muestra información sobre la configuración de auto-MDIX para una interfaz específica?

- show interfaces

- mostrar los controladores

- mostrar los procesos

- show running-config

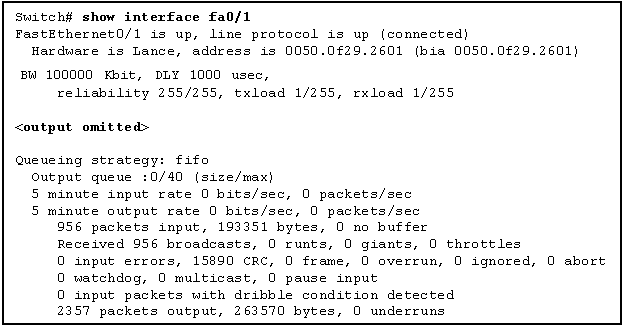

51. Consulte la exposición. ¿Qué problema de medios podría existir en el enlace conectado a Fa0/1 basado en el comando mostrar interfaz?

- El parámetro de ancho de banda en la interfaz puede ser demasiado alto.

- Podría haber un problema con una tarjeta NIC defectuosa.

- Podría haber demasiada interferencia eléctrica y ruido en el enlace.

- El cable que conecta el host al puerto Fa0/1 puede ser demasiado largo.

- La interfaz puede configurarse como semidúplex.

52. ¿Qué protocolo o servicio envía transmisiones que contienen la versión del software Cisco IOS del dispositivo de envío y cuyos paquetes pueden ser capturados por hosts maliciosos en la red?

- CDP

- DHCP

- DNS

- SSH

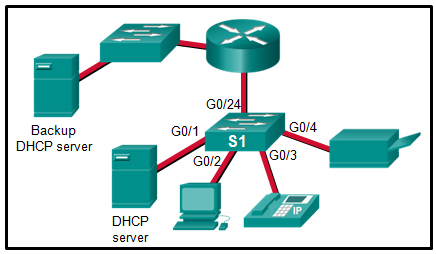

53. Consulte la exposición. ¿Qué interfaz o interfaces de puerto de conmutador S1 deben configurarse con el comando ip dhcp snooping trust si se implementan las mejores prácticas?

- Todos los dispositivos conectados a este conmutador deben estar en la subred 192.168.1.0/24 para comunicarse.

- El conmutador puede reenviar fotogramas a redes remotas.

- La dirección de la puerta de enlace predeterminada para esta LAN es 192.168.1.2 / 24.

- Los usuarios de la subred 192.168.1.0 / 24 pueden hacer ping al conmutador en la dirección IP 192.168.1.2.

55. Rellene el espacio en blanco.

Cuando la seguridad de puertos está habilitada, un puerto de conmutador utiliza el modo de violación predeterminado de apagado hasta que se configura específicamente para usar un modo de violación diferente.

56. ¿Qué tres afirmaciones son ciertas sobre el uso de Ethernet rápida dúplex completo? (Elige tres.)

- El rendimiento se mejora con el flujo de datos bidireccional.

- El rendimiento se mejora porque la tarjeta NIC es capaz de detectar colisiones.

- La latencia se reduce porque la NIC procesa tramas más rápido.

- Full-duplex Fast Ethernet ofrece una eficiencia del 100% en ambas direcciones.Los nodos

- funcionan en dúplex completo con flujo de datos unidireccional.

- El rendimiento ha mejorado porque la función de detección de colisiones está desactivada en el dispositivo.

57. Rellene el espacio en blanco.la comunicación «dúplex completo» permite que ambos extremos de una conexión transmitan y reciban datos simultáneamente.

La comunicación Full-duplex mejora el rendimiento de una LAN conmutada, aumentando el ancho de banda efectivo al permitir que ambos extremos de una conexión transmitan y reciban datos simultáneamente.

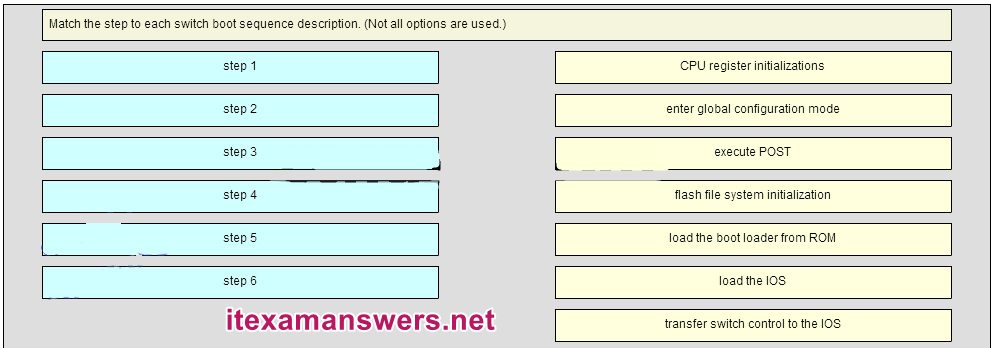

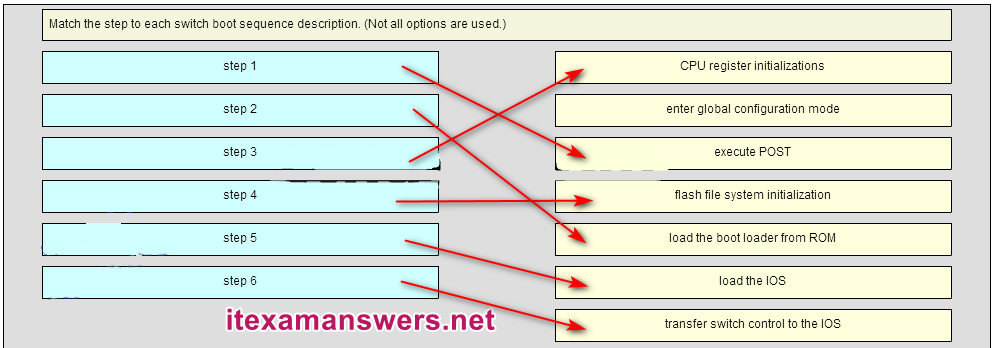

58. Coloque las opciones en el siguiente orden:

paso 3

– no anotó –

paso 1

paso 4

paso 2

paso 5

paso 6

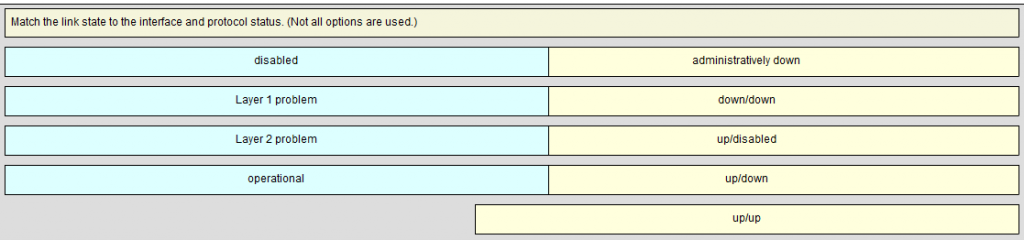

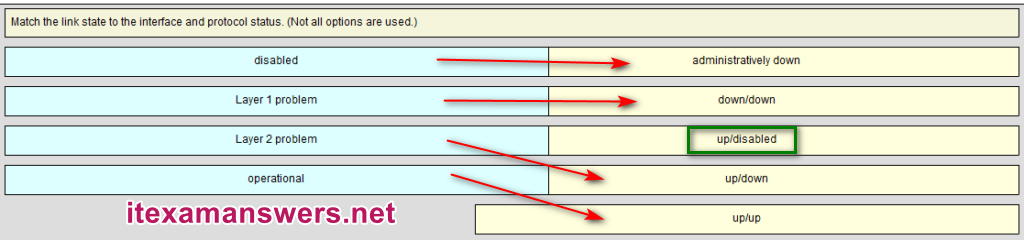

60. Haga coincidir el Estado del enlace con el estado de la interfaz y el protocolo.

Coloque las opciones en el siguiente orden:

disable -> admin down

Layer 1 problem -> down/down

– not scored –

Layer 2 problem -> up/down

operational -> up/up

Download PDF File below: