La investigación de amenazas de Radware ha descubierto recientemente una nueva botnet, llamada DarkSky. DarkSky cuenta con varios mecanismos de evasión, un descargador de malware y una variedad de vectores de ataque DDoS de capa de red y aplicación. Este bot ahora está disponible para la venta por menos de 2 20 en la red Oscura.

Según lo publicado por sus autores, este malware es capaz de ejecutarse en Windows XP/7/8/10, tanto en las versiones x32 como x64, y tiene capacidades de máquina anti-virtual para evadir controles de seguridad como un sandbox, lo que le permite infectar solo máquinas «reales».

Background

Radware ha estado monitoreando este malware desde sus primeras versiones en mayo de 2017. Los desarrolladores han mejorado su funcionalidad y lanzaron la última versión en diciembre de 2017. Su popularidad y uso está aumentando.

El día de Año Nuevo de 2018, Radware presenció un aumento en diferentes variantes del malware. Se sospecha que esto es el resultado de un aumento en las ventas o pruebas de la versión más reciente después de su lanzamiento. Sin embargo, todas las solicitudes de comunicación fueron al mismo host («http://injbot.net/»), una fuerte indicación de muestras de «prueba».

Métodos de infección

Radware sospecha que el bot se propaga a través de medios tradicionales de infección, como kits de exploits, spear phishing y correos electrónicos no deseados.

Capacidades

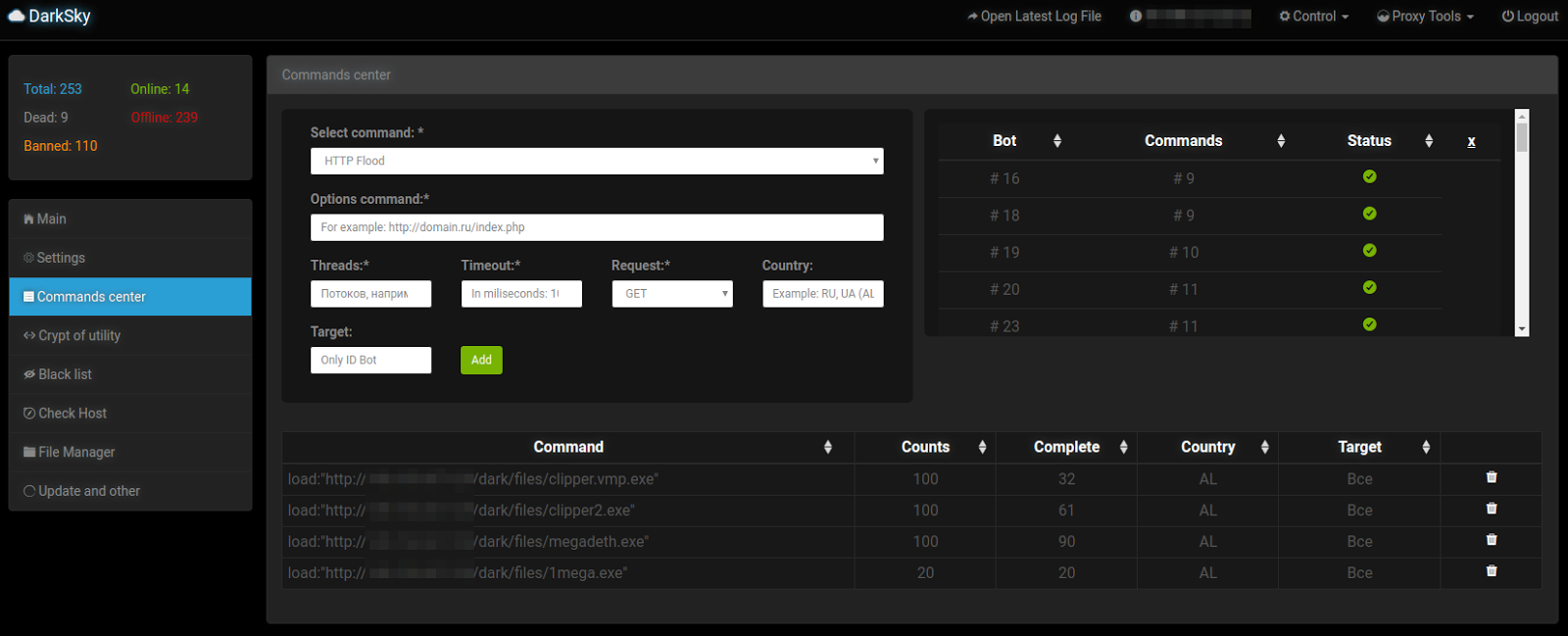

- Realizar ataques DDoS:

El malware es capaz de realizar ataques DDoS utilizando varios vectores:

- Amplificación DNS

- Inundación TCP (SYN)

- Inundación UDP

- Inundación HTTP

El servidor también tiene una función de «Comprobar la disponibilidad del host» para comprobar si el ataque DDoS tuvo éxito. Cuando el malware realiza un ataque DDoS HTTP, utiliza la estructura HTTP que se muestra a continuación. En los binarios, Radware presenció listas codificadas de Agentes de Usuario y Referentes que se eligen al azar al elaborar la solicitud HTTP.

- Downloader

El malware es capaz de descargar archivos maliciosos desde un servidor remoto y ejecutar los archivos descargados en la máquina infectada. Después de mirar los archivos descargados de varias redes de bots diferentes, Radware notó la actividad relacionada con las criptomonedas donde algunos de los archivos son simples mineros de criptomonedas Monero y otros son la última versión del malware «1ms0rry» asociado con la descarga de mineros y criptomonedas.

- Proxy

El malware puede convertir la máquina infectada en un proxy SOCKS/HTTP para enrutar el tráfico a través de la máquina infectada a un servidor remoto.

Comportamiento de malware

El malware tiene una instalación rápida y silenciosa sin casi cambios en el equipo infectado. Para garantizar la persistencia en el equipo infectado, creará una nueva clave bajo la ruta de registro «RunOnce» o creará un nuevo servicio en el sistema:

- HKCU \ Software \ Microsoft \ Windows \ CurrentVersion \ RunOnce \ Controlador de registro

- HKLM\System\CurrentControlSet\Services\Icon Codec Service\

Comunicación

Cuando se ejecuta el malware, generará una solicitud HTTP GET a » / activation.php?key= «con una cadena de agente de usuario única» 2zAz.»El servidor responderá con un mensaje» Falso 404 No encontrado » si no hay comandos que ejecutar en la máquina infectada.

Ejemplo de ofuscación de la comunicación

El valor de parámetro de la solicitud GET está cifrado con base64.

La cadena legible final contiene información de la máquina infectada, así como información del usuario. Cuando se envía un nuevo comando desde el servidor «200 OK», se ejecuta un retorno de respuesta con la solicitud para descargar un archivo del servidor o ejecutar un ataque DDoS (consulte la figura a continuación).

Evasion

Cuando el malware se ejecuta, realizará varias comprobaciones de máquinas virtuales:

- VMware:

- Dbghelp.dll

- Software \ Microsoft \ ProductID != 76487-644-3177037-23510

- Vbox:

- VBoxService.exe

- VBoxHook.dll

- Sandboxie

- SbieDll.dll

También buscará la presencia del depurador del kernel Syser buscando los siguientes dispositivos:

- \\.\Syser

- \\.\SyserDbgMsg

- \\.\SyserBoot

IOCs

Protección eficaz contra ataques DDoS Esencial

- Protección híbrida contra ataques DDoS: Protección en las instalaciones y en la nube para la prevención de ataques DDoS en tiempo real que también aborda ataques de gran volumen y protege de la saturación de tuberías

- Detección basada en el comportamiento: Identifique y bloquee anomalías de forma rápida y precisa, al tiempo que permite la creación de firmas en tiempo real de tráfico legítimo a través de

- Protección rápida contra amenazas desconocidas y ataques de día cero

- Un Plan de Respuesta a Emergencias de Ciberseguridad: un equipo de expertos dedicado a emergencias que tener experiencia en seguridad de Internet de las cosas y en el manejo de brotes de IoT

- Inteligencia sobre Agentes de amenazas Activas: fecha de alta fidelidad, correlacionada y analizada para protección preventiva contra atacantes conocidos actualmente activos.

Para otras medidas de protección de redes y aplicaciones, Radware insta a las empresas a inspeccionar y parchear su red para defenderse de riesgos y amenazas.

Obtenga más información en DDoS Warriors

Para obtener más información sobre el panorama actual de vectores de ataques, comprender el impacto empresarial de los ciberataques u obtener más información sobre los tipos y herramientas de ataques emergentes, visite DDoSWarriors.com Creado por el Equipo de Respuesta a Emergencias (ERT) de Radware, es el recurso definitivo para todo lo que los profesionales de la seguridad necesitan saber sobre los ataques DDoS y la ciberseguridad.

Lea «Aplicación global 2017-2018 & Informe de seguridad de red» para obtener más información.

Descargar ahora