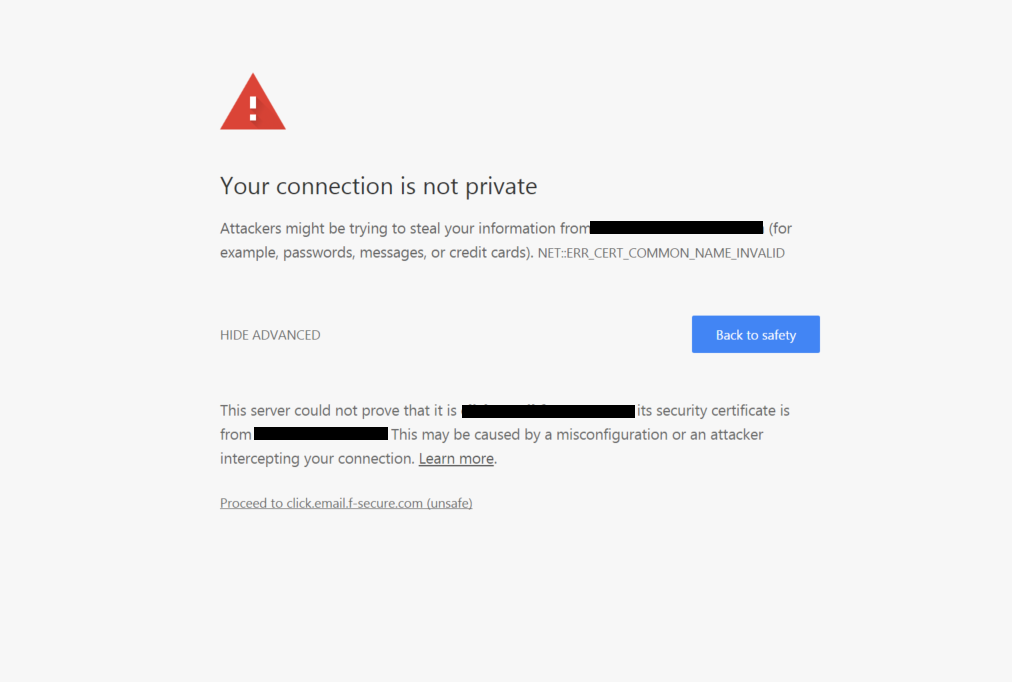

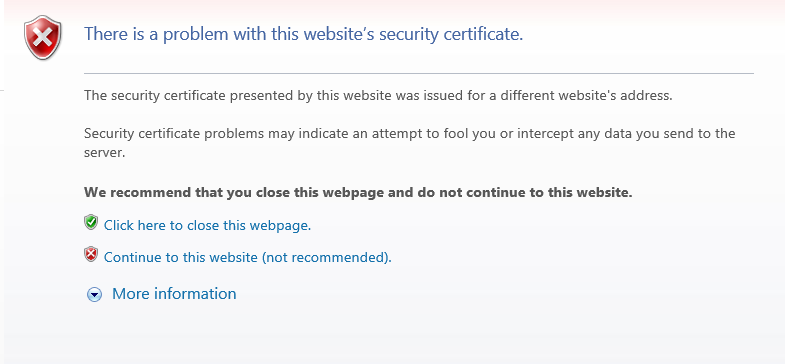

har du nogensinde landet på en hjemmeside og modtaget en fejl som denne?

Chrome: ‘denne server kunne ikke bevise, at det er example.com; dets sikkerhedscertifikat er fra example.com. Dette kan forårsage en fejlkonfiguration eller en hacker, der opfanger din forbindelse’

Internetudforsker: ‘sikkerhedscertifikatet præsenteret af denne hjemmeside var problemer for en anden hjemmesides adresse. Sikkerhedscertifikatproblemer kan indikere et forsøg på at narre dig eller opfange data, du sender til serveren.’

der er en række forskellige måder, dette kan præsenteres på, afhængigt af bro. sereren og versionen af den bro. ser, du bruger, men uanset om du er besøgende på hjemmesiden eller ejeren af hjemmesiden, er en fejl som denne ikke noget, du vil se!

så lad os bare starte med at forklare, hvad denne fejl betyder.

der opstår en fejl i mismatch af almindeligt navn, når det almindelige navn eller SAN på dit SSL/TLS-certifikat ikke stemmer overens med domænet eller adresselinjen i Bro.sereren. Dette kan ske ved blot at besøge https://example.com i stedet for https://www.example.com hvis certifikatet ikke har dem begge opført i certifikatets SAN.

første ting først, hvis du ikke er ejeren af hjemmesiden, skal du komme i kontakt med nogen, der skal løse problemet. Gå ikke videre og Fortsæt alligevel. Det er meget muligt, at fejlen viser, fordi en hacker eller phisher forsøger at videregive en bedrager hjemmeside som den hjemmeside, du forsøger at besøge.

Hvis du ejer hjemmesiden eller domænet, og du vil løse denne fejl, er her nogle tip, du kan følge.

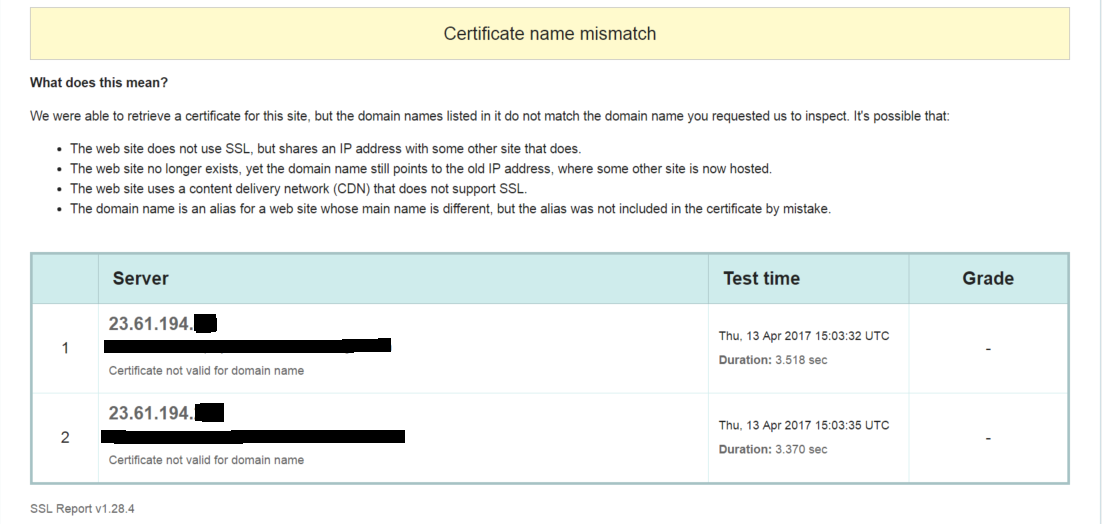

Du kan have dette problem af flere grunde, så du bør starte med en grundig analyse. Start med at indtaste domænet på din hjemmeside i Globalsigns SSL checker.

Figur 1 resultater af brug af SSL Checker på hjemmesiden med Mismatch fejl

den første ting at kigge efter, når du gør denne check er at finde ud af, hvilket certifikat der i øjeblikket er installeret på serveren eller IP-adressen. Dette vil normalt hjælpe dig med at identificere, hvorfor du får fejlen, da der kan være en hel del grunde.

den vigtigste ting at huske er, at der ikke er noget galt med SSL/TLS-certifikatet eller med din hjemmeside i sig selv. På et tidspunkt mellem en person, der besøger et domæne og en person, der når din hjemmeside, bliver det forkerte certifikat præsenteret.

Du skal muligvis kontakte din IT-afdeling for at finde ud af, hvor certifikatet blev installeret, og hvor det konfigureres.

hjemmesiden adresse blev ikke medtaget i dit almindelige navn ved en fejltagelse.

det kan være så simpelt som det eksempel, jeg nævnte ovenfor. Du har købt et certifikat med det almindelige navn www.example.com, men ikke tilføjet example.com som en SAN til certifikatet.

sørg for at klikke på ‘Ignorer certifikat Mismatch’ i GlobalSign SSL Checker, og det vil tage dig til en fuldstændig analyse af SSL/TLS-certifikatet på det domæne. Du kan se fra afsnittet Common Name og SAN, om de korrekte domæner og IP ‘ er er inkluderet.

figur 2 resultater, når du følger ‘Ignorer certifikatfejl’ og inspicer det fulde certifikat

Når du bestiller et certifikat fra GlobalSign med dit almindelige navn som www.example.com, vi vil give dig example.com gratis, hvis du validerer på example.com. hvis du sætter example.com som dit almindelige navn, vi har en UC SAN-mulighed, så du kan tilføje UC.globalsign.com Gratis under din bestillingsproces. Du kan også tilføje det efter udstedelse ved at redigere dine San-indstillinger.

hjemmesiden bruger ikke SSL, men deler en IP-adresse med en hjemmeside, der gør.

Hvis din hjemmeside deler en IP-adresse med andre sider, kan det være ligegyldigt, og løsningerne kan variere.

Du kan være på en delt vært. Nogle hostingfirmaer kræver en dedikeret IP-adresse for at understøtte SSL. Hvis en af de kunder, der deler denne IP-adresse, har installeret et SSL / TLS-certifikat på den delte IP, kan det forstyrre de andre sider.

det kan også være, at klientforbindelsen eller serverhosting (eller begge dele) ikke understøtter Servernavnsindikation (SNI).

et eksempel på dette ville være, hvis du har example.com (standardsted) og example.org hostet på samme IP. Du har certifikater for begge, og de er begge konfigureret. Hvis serveren ikke understøtter SNI, vises kun standard SSL-certifikatet. Hvis klienten ikke understøtter SNI, vil de kun se standardstedets certifikat.

hvis serveren og klienten understøtter SNI, vises det korrekte certifikat hver gang. Stort set alle moderne klienter og servere understøtter SNI, men det kan forårsage problemer med ældre systemer.

så som en løsning skal du muligvis understøtte SNI eller få en dedikeret IP (som involverer ændringer i DNS-indstillinger).

hjemmesiden eksisterer ikke længere, men domænenavnet peger stadig på den gamle IP-adresse, hvor et andet sted nu er hostet.

DNS-indstillinger hjælper dig også her. Sørg for, at DNS peger på den nye IP, ikke den gamle!

den hostingudbyder, du går med, har forudkonfigurerede indstillinger, der tilsidesætter din certifikatinstallation.

din hostingudbyder har muligvis nogle indstillinger forudkonfigureret, som tvinger SSL på hvert af deres domæner. Hvis du køber et SSL/TLS-certifikat fra en anden tredjeparts certifikatmyndighed og installerer det, vil du se en fejlmatchfejl.

som ovenfor skal du gå til ‘Ignorer certifikatfejl’ i GlobalSign SSL-Checker for at se de fulde certifikatoplysninger. Hvis det almindelige navn eller SAN indeholder navnet på din hostingudbyder, er det sandsynligvis, hvad der sker.

Du skal kontakte din hostingudbyder og få dem til at fjerne deres certifikat, så du kan installere dit. Hvis de siger, at de ikke vil gøre dette – skift hostingudbydere, da dette er dårlig praksis. Du skal være i stand til at få ET SSL/TLS-certifikat, hvor du vil.

konfiguration af din server.

Du skal være opmærksom på dine indstillinger for brandvæg og belastningsbalancer. Især en brandvæg kan indstilles til at få fat i et certifikat fra en server, selvom det peger på flere servere, så du skal sørge for, at dette er konfigureret korrekt.

Desværre er du i denne situation den eneste, der kan løse problemet og skal have en vis IT-viden eller i det mindste have nogen ansat, der kan hjælpe dig med det.

oversigt

Sammenfattende er det vigtigt at få alle oplysningerne korrekte under bestillingsprocessen og få din server konfigureret og konfigureret korrekt. Hvis du ikke er sikker på, hvordan du tilføjer et SAN eller inkluderer dit basisdomæne i bestillingsprocessen, ring os i dag.

Hvis du mener, at problemet ligger hos dine serverkonfigurationer, skal du tale med dit IT-team eller hostingfirma.