som udgivet af dens forfattere, er denne virus i stand til at køre under/7/8/10 og har anti-virtuelle maskinfunktioner til at undgå sikkerhedskontroller som en sandkasse, hvorved den kun kan inficere ‘rigtige’ maskiner.

baggrund

Radvare har overvåget dette program siden dets tidlige versioner i maj 2017. Udviklere har forbedret sin funktionalitet og udgivet den nyeste version i December 2017. Dens popularitet og brug er stigende.

på nytårsdag, 2018, oplevede Radvaren en stigning i forskellige varianter af ondsindet program. Dette formodes at være resultatet af en stigning i salg eller test af den nyere version efter lanceringen. Imidlertid var alle kommunikationsanmodninger til den samme vært (“http://injbot.net/”), en stærk indikation af “test” prøver.

infektionsmetoder

Radvare mistænker, at bot spreder sig via traditionelle infektionsmidler, såsom udnyttelsessæt, spear phishing og spam-e-mails.

kapaciteter

- Udfør DDoS-angreb:DDoS-angreb ved hjælp af flere vektorer:

- DNS-forstærkning

- TCP (SYN) Flood

- UDP Flood

- HTTP Flood

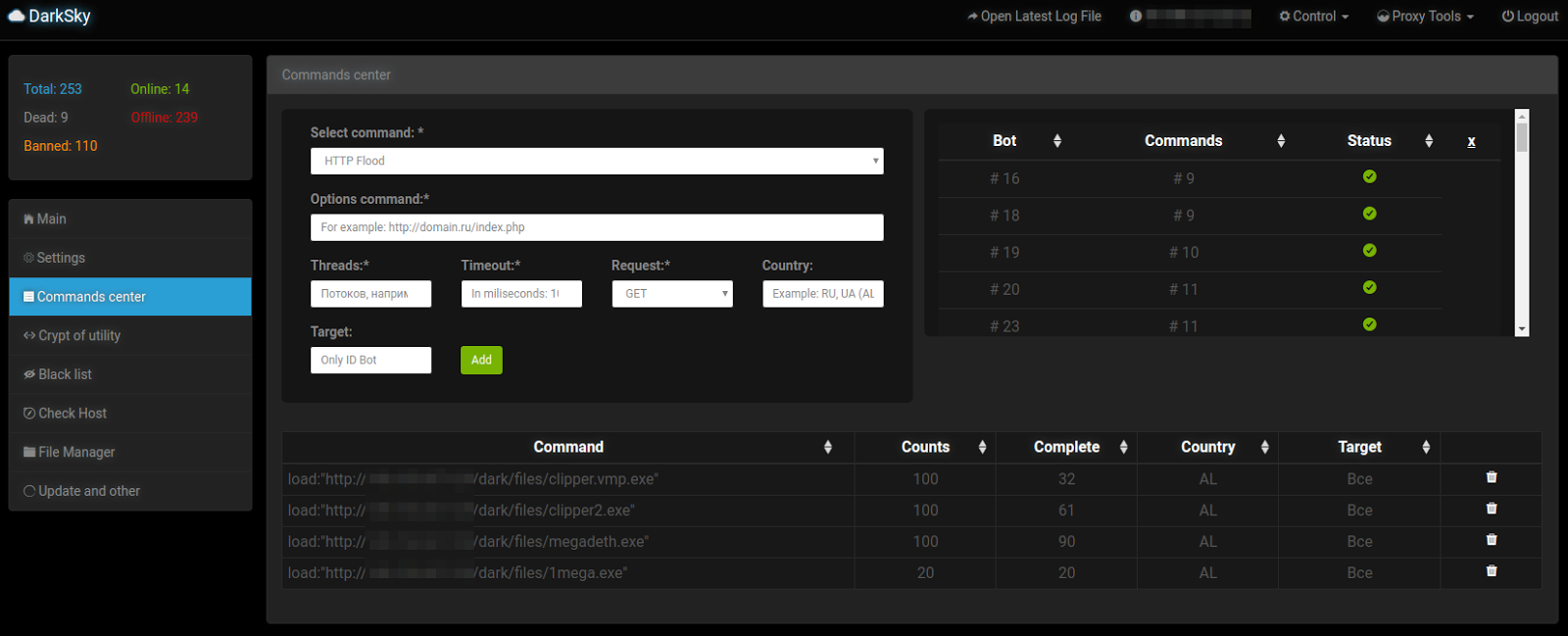

figur 2: darksky attack Panel serveren har også en “check host availability” – funktion for at kontrollere, om DDoS-angrebet lykkedes. Når programmet udfører HTTP DDoS-angreb, bruger det HTTP-strukturen, der ses nedenfor. I binære filer var der hardkodede lister over brugeragenter og referere, der tilfældigt blev valgt, når HTTP-anmodningen blev udformet.

figur 3: HTTP-struktur - Hent

de hentede filer på den inficerede maskine. Efter at have set på de hentede filer fra flere forskellige botnet, bemærkede

cryptocurrency-relateret aktivitet, hvor nogle af filerne er enkle Monero cryptocurrency minearbejdere, og andre er den nyeste version af “1ms0rry” – programmet, der er forbundet med at hente minearbejdere og cryptocurrencies.

figur 4: Darksky kommunikation til serveren - fuldmagt

den ondsindede program kan dreje den inficerede maskine til en SOCKS / HTTP-fuldmagt til at dirigere trafik gennem den inficerede maskine til en ekstern server.

har en hurtig og lydløs installation med næsten ingen ændringer på den inficerede maskine. For at sikre vedholdenhed på den inficerede maskine vil den enten oprette en ny nøgle under registreringsstien “RunOnce” eller oprette en ny tjeneste på systemet: - HKCU\Microsoft\vinduer\CurrentVersion\RunOnce\Registry Driver

- HKLM\System\CurrentControlSet\Services\Icon Codec Service\

kommunikation

Når programmet udføres, vil det generere en HTTP GET-anmodning til “/activation.php?key= “med en unik brugeragentstreng” 2.”Serveren svarer derefter med en” Fake 404 Not Found ” – meddelelse, hvis der ikke er nogen kommandoer, der skal udføres på den inficerede maskine.

figur 5: Eksempel på HTTP GET anmodning og 404 Ikke fundet kommunikation tilsløring eksempel

GET anmodning param værdi er base64 krypteret.

den endelige læsbare streng indeholder inficerede maskine oplysninger samt brugeroplysninger. Når en ny kommando sendes fra serveren” 200 OK”, udføres et svarretur med anmodningen om at hente en fil fra serveren eller udføre et DDoS-angreb (se figur nedenfor).

unddragelse

når ondsindet program udfører det vil udføre flere anti-virtuelle maskine kontrol:

- VM:

- Dbghelp.dll

- Microsoft \ ProductId!= 76487-644-3177037-23510

- Vboks:

- Vkasseservice.e-mail: info (at)

.dll

- Vkasseservice.e-mail: info (at)

- sandkasse

- SbieDll.dll

det vil også se efter syser kernel debugger tilstedeværelse søger efter følgende enheder:

- \\.\Syser

- \\.\SyserDbgMsg

- \\.\SyserBoot

IOCs

effektiv DDoS – Beskyttelse Essentials

- Hybrid DDoS-Beskyttelse-on-premise og cloud DDoS – beskyttelse til forebyggelse af DDOS-angreb i realtid, der også adresserer højvolumenangreb og beskytter mod rørmætning

- adfærdsbaseret detektion – hurtigt og præcist identificere og blokere anomalier, samtidig med at legitim trafik gennem

- oprettelse af signaturer i realtid-Beskyt straks mod ukendte trusler og nul-dages angreb

- en beredskabsplan for cybersikkerhed – et dedikeret nødteam af eksperter, der har erfaring med Internet of Things sikkerhed og håndtering af IoT – udbrud

- intelligens om aktive Trusselaktører-high fidelity, korreleret og analyseret Dato for forebyggende beskyttelse mod aktuelt aktive kendte angribere.

for yderligere netværks-og applikationsbeskyttelsesforanstaltninger opfordrer vi virksomheder til at inspicere og lappe deres netværk for at forsvare sig mod risici og trusler.

Lær mere på DDoS krigere

for at vide mere om dagens angrebsvektorlandskab, forstå forretningsvirkningen af cyberangreb eller lære mere om nye angrebstyper og værktøjer besøg DDoSWarriors.com det er den ultimative ressource for alt, hvad sikkerhedsprofessionelle har brug for at vide om DDoS-angreb og cybersikkerhed.

Læs”2017-2018 Global applikation & Netværkssikkerhedsrapport ” for at lære mere.

Hent nu